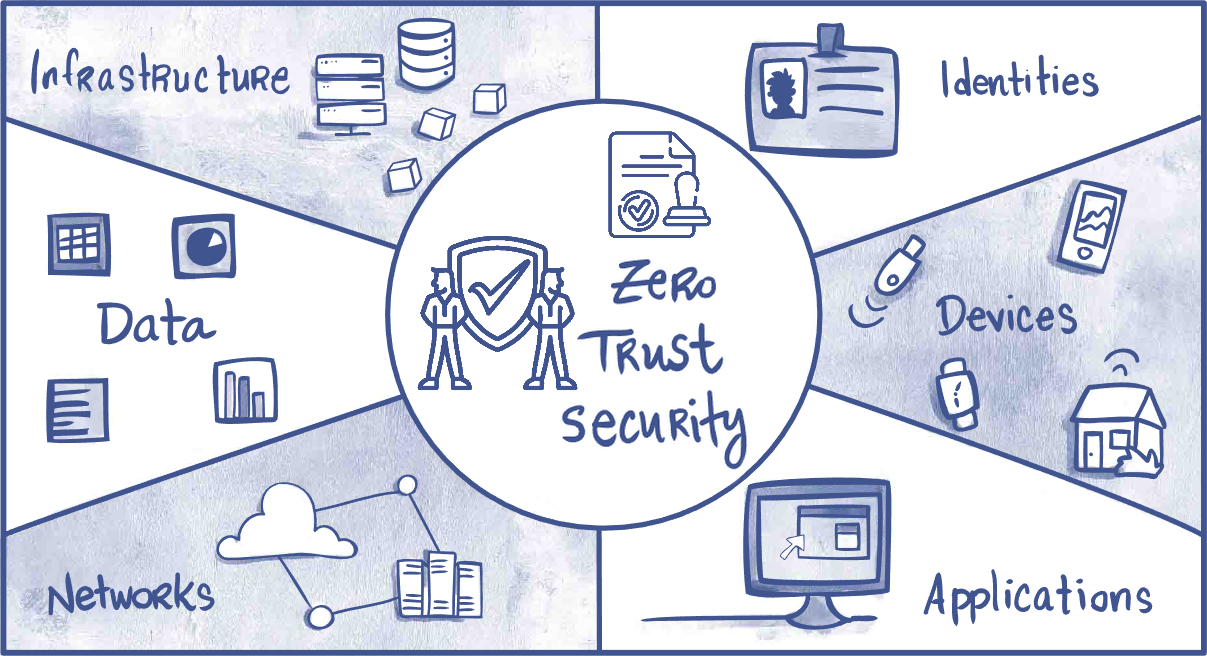

Zero Trust en un mundo de TI sin perímetro.

El "Zero Trust" confianza cero es el arte de proporcionar seguridad en un entorno sin perímetro.

Zero Trust: ¿qué es?

Originalmente, la protección contra las ciberamenazas se centraba principalmente en asegurar el perímetro. Se utilizaban cortafuegos, VPN y zonas desmilitarizadas (DMZ) para proteger de intrusiones y ataques los activos sensibles de la empresa centralizados en una ubicación física. Este modelo se basa en la hipótesis de que la amenaza viene del exterior, ignorando cualquier necesidad de seguridad dentro de la empresa.

En ciberseguridad, el principio de Zero Trust consiste en no confiar en nada ni en nadie, ni siquiera dentro del perímetro de seguridad.

En la era de la generación de la nube, los datos están en el centro de la arquitectura de seguridad. Ya no podemos confiar en el principio de seguridad perimetral, ya que los datos sensibles pueden viajar hacia y desde la nube, así como dentro del perímetro de la empresa.

Ha surgido un nuevo concepto: el enfoque de "Zero Trust". Se basa en el principio de que ya no hay zona de confianza y que hay que verificar a los usuarios, validar los terminales y aplicar el principio del menor privilegio: limitar el acceso y los privilegios al mínimo estrictamente necesario.

El enfoque de Confianza Cero plantea principios sencillos:

- Las amenazas internas o externas deben tenerse en cuenta en todo momento.

- No existe una red hostil o sana.

- Cada terminal, cada usuario y cada flujo de red deben estar autenticados y autorizados.

- Las políticas de seguridad deben ser dinámicas y, por tanto, evolutivas.

Zero Trust es un concepto, no una tecnología

El concepto de Zero Trust es ante todo un conjunto de principios, no productos ni servicios de ningún proveedor en particular. Aunque la tecnología es un requisito previo para su correcto funcionamiento y aplicación, es sólo una parte de una estrategia más amplia que requiere un cambio radical en la forma en que los usuarios, los dispositivos y las aplicaciones se conectan entre sí.

El enfoque de "Zero Trust" es un concepto de identidad digital que crea una autenticación mutua sólida, concediendo acceso y permisos a cada usuario, dispositivo y proceso de red de forma individual. Con este modelo, las organizaciones pueden implantar las capacidades de autorización, garantía, análisis y administración necesarias para implantar una arquitectura de identidad coherente y 100% segura.

¿Por qué la seguridad perimetral ya no tiene sentido hoy en día?

Con la aparición de la nube, el teletrabajo y el creciente uso de herramientas propias (BYOD), se ha vuelto aún más complejo asegurar el acceso. Además, confiar en un usuario que tiene acceso a la red debilita la seguridad de una organización por varias razones:

Teniendo en cuenta el robo de identificadores

Como sabemos, en el ámbito de la ciberseguridad, el primer eslabón débil es el individuo, que a menudo expone a su empresa a vulnerabilidades por falta de formación y concienciación. Ya sea de forma intencionada con empleados malintencionados que han abandonado la empresa o personas a las que les han robado sus credenciales mediante "phishing", la seguridad perimetral no ofrece protección contra este tipo de robos (según el informe "Data breaches investigations 2019" de Verizon, el 29 % de las intrusiones están relacionadas con el uso de credenciales robadas).

Teniendo en cuenta los terminales comprometidos

Con la multiplicidad de dispositivos y, en particular, el BYOD, no es raro que haya dispositivos "jailbroken" o infectados con malware. Los usuarios, aunque legítimos, que utilizan este tipo de dispositivos pueden exponer y comprometer recursos sensibles de la empresa. De hecho, los actores maliciosos pueden entonces hacer un viaje a través de la red corporativa para robar datos.

Consideración contextual al solicitar el acceso

Con la seguridad perimetral, los usuarios se identifican a través de sus direcciones IP y su identificador. Se trata de una seguridad limitada porque ignora los riesgos basados en el tipo de usuario (servicio, antigüedad, privilegio) pero también el contexto de la solicitud (geolocalización, hora del día) y el nivel de riesgo vinculado al recurso solicitado (por ejemplo, acceso a una aplicación financiera cuando la persona no debería tener acceso a ella).

Repensar la seguridad

Al final, es necesario replantearse la forma de pensar y concebir la seguridad. Se trata ante todo de proteger los datos más críticos. Para ello, hay que construir un perímetro alrededor de cada uno de estos recursos controlando el acceso ("quién", "dónde", "cómo", etc.).

Para ello, es necesario asegurarse de que cada dispositivo conectado al sistema de información es conocido y está protegido.

También es necesario asegurarse de que todos los dispositivos (ordenadores, teléfonos inteligentes, tabletas, etc.) están actualizados. También es muy importante proporcionar una autenticación fuerte para evitar posibles robos de credenciales. En efecto, la autenticación únicamente mediante LOGIN/PASSWORD es insuficiente.

La herramienta de gestión de identidades es el primer ladrillo esencial en la aplicación de este método. Permitirá identificar a los usuarios, pero también las máquinas y las aplicaciones, e incluso las bases de datos y otros sistemas de almacenamiento.

Migrar a la confianza cero de manera fluida

La migración de toda una empresa a la confianza cero puede parecer desalentadora. Los equipos de TI pueden optar por facilitar la transición implementando un proceso paso a paso.

A continuación se incluye una lista para ayudar a garantizar que no se olvida nada al realizar la transición a Zero Trust Network Access.

- Asegure los servidores y las aplicaciones: utilice certificados SSL / TLS para asegurar los servidores web y de aplicaciones, incluidos aquellos en entornos DevOps y en la nube.

- Asegure los puntos finales de acceso a la red: utilice certificados digitales para proteger los dispositivos de red en los que confía, incluidos firewalls, filtrado web, aplicaciones de correo electrónico, redes privadas virtuales y puertas de enlace Wi-Fi.

- Puntos finales de dispositivos seguros: utilice certificados de dispositivos para autenticar la identidad de todos los ordenadores, portátiles, tabletas y dispositivos móviles aprovisionados, y dispositivos BYOD.

- Implemente una segunda línea de defensa con doble autenticación (2fa) para que personas malintencionadas o piratas no puedan acceder a voluntad a las cuentas de sus alumnos o clientes con credenciales recuperadas de un archivo txt en el escritorio del PC o robadas.

- Proteger el correo electrónico: utilizar certificados S / MIME para proteger y autenticar el contenido del correo electrónico y las firmas de correo electrónico a través de diferentes dispositivos y puntos de acceso a la red.

- Sustituir las contraseñas con certificados de usuario: utilice certificados digitales respaldados por PKI para proporcionar el más alto nivel de autenticación para empleados individuales.

- Para afrontar mejor este reto y gestionar las vulnerabilidades internas de su red, también puede ser conveniente realizar auditoría de penetración - Pentest para identificar posibles puntos de entrada.

"Zero Tust" es por tanto un concepto que implica un cambio de paradigma en la forma de concebir la seguridad.