Shadow IT: el riesgo invisible en tu campus

Imagina que un día llegas al trabajo y descubres que alguien ha instalado una pequeña estufa en la oficina. No parece peligrosa, solo quería calentar su espacio. Pero sin saberlo, ha sobrecargado el circuito y provocado un cortocircuito que afectó a todo el edificio. Esta historia no va sobre calefacción, sino sobre el Shadow IT, el conjunto de herramientas digitales que usamos sin informar al departamento de informática.

En Comillas, como en muchas universidades, los estudiantes y empleados buscan soluciones rápidas y eficaces: un grupo de WhatsApp para trabajos, una hoja de cálculo compartida en Google Drive, un plugin de navegador para descargar vídeos… Todas estas decisiones tienen algo en común: nadie del STIC las ha validado. A eso se le llama tecnología en la sombra.

¿Por qué usamos herramientas no autorizadas?

La respuesta es sencilla: comodidad. Vivimos en un entorno hiperconectado, acostumbrados a “bajar apps” en segundos. Nos resulta natural instalar lo que necesitamos sin esperar autorizaciones.

Además, muchas veces lo hacemos con buena intención. Un profesor que descubre una plataforma para corregir ejercicios con inteligencia artificial, un grupo de investigación que se organiza por Trello, un administrativo que usa su correo personal porque el institucional le da problemas… todos creen que están facilitando su trabajo.

Sin embargo, cuando cada miembro de la comunidad universitaria toma decisiones digitales sin coordinación, el resultado puede ser tan desordenado —y riesgoso— como una orquesta donde cada uno toca en una clave distinta.

Riesgos reales para la Universidad

El Shadow IT no es una amenaza imaginaria. Tiene impactos concretos y graves:

- Fugas de datos: al utilizar aplicaciones sin garantías, se pueden exponer datos sensibles (académicos, personales, financieros) sin saberlo.

- Infecciones por malware: muchas herramientas gratuitas vienen con “sorpresas” escondidas.

- Pérdida de control: si el creador de un documento compartido deja la Universidad y lo hizo desde su cuenta personal, ese contenido podría perderse… o quedar sin supervisión.

- Incompatibilidades técnicas: el uso de sistemas no oficiales puede dificultar la integración con los servicios del STIC o ralentizar su rendimiento.

¿Y si una aplicación aparentemente inocente recopilara información sobre tus sesiones, correos o ubicación sin que lo supieras? ¿Te sentirías cómodo sabiendo que la Universidad no puede protegerte frente a ello?

Casos frecuentes de Shadow IT en las universidades

Estos son algunos ejemplos reales —y habituales— en nuestro entorno universitario:

- Estudiantes que usan Discord para planificar trabajos, sin cifrado ni control de acceso.

- Investigadores que almacenan sus datos en Dropbox o WeTransfer, sin garantías de confidencialidad ni localización de servidores.

- Personal administrativo que accede a cuentas desde ordenadores personales sin medidas de seguridad adecuadas.

- Grupos de WhatsApp o Telegram para compartir documentación interna.

No se trata de prohibir todo lo que no venga del STIC, sino de usar el sentido común:

¿lo que estás haciendo puede comprometer tu seguridad o la de otros?

Aplicaciones conectadas a tu cuenta institucional: el acceso invisible

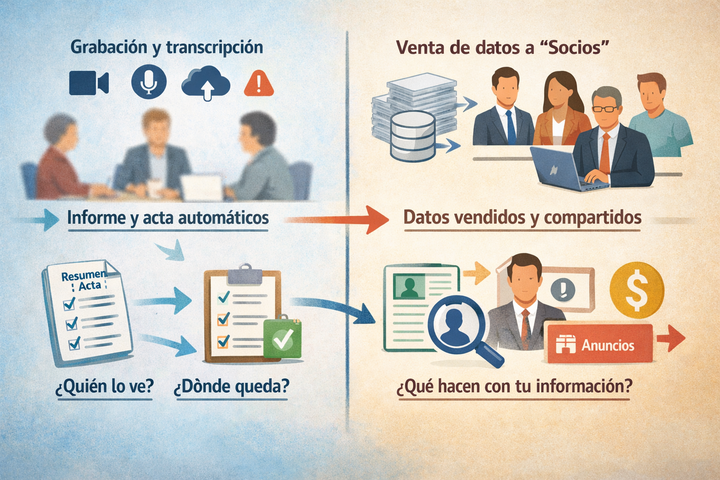

Un fenómeno cada vez más común —y preocupante— en el entorno profesional y universitario es la instalación de aplicaciones externas que solicitan acceso a la cuenta institucional de Microsoft (comillas.edu). A menudo, estas apps parecen ofrecer funciones útiles: automatizar tareas, resumir reuniones, generar notas de voz o transcripciones automáticas en Teams. Pero lo que no siempre se ve a primera vista es el nivel de acceso que solicitan.

Muchas de estas aplicaciones, especialmente las basadas en inteligencia artificial, requieren permisos elevados para funcionar. ¿Qué significa esto en la práctica? Que les estás permitiendo leer, copiar o enviar fuera de Europa información almacenada en tu cuenta: correos electrónicos, calendarios, listas de contactos, documentos en OneDrive, e incluso el contenido íntegro de tus reuniones virtuales.

Uno de los casos más sensibles es el de los asistentes de reuniones inteligentes. Algunos de estos servicios capturan toda la conversación de Teams y la suben automáticamente a servidores en la nube, cuya ubicación y condiciones legales desconoces. Esto no solo compromete la confidencialidad de lo que se dice —por ejemplo, durante una reunión de tutoría, de gestión de datos sensibles o de evaluación académica—, sino que además puede violar el RGPD si la información personal se transfiere fuera del Espacio Económico Europeo sin garantías adecuadas.

Recuerda: al autorizar el acceso a tu cuenta institucional desde una app, estás abriendo una puerta de par en par. Y cuando esa app se mantiene conectada en segundo plano, como ocurre a menudo, sus capacidades de recopilación de datos son continuas. Ya no se trata solo de lo que haces voluntariamente, sino de lo que la aplicación observa de forma silenciosa mientras tú trabajas.

Este riesgo aumenta cuando usamos ordenadores personales o trabajamos en remoto, ya que es fácil olvidar qué permisos hemos concedido y a qué herramientas. ¿Te has detenido alguna vez a revisar qué aplicaciones tienen acceso a tu perfil institucional? ¿Sabías que muchas de ellas pueden seguir recopilando información incluso cuando no las estás utilizando activamente?

Proteger tu privacidad y la de la Universidad no significa dejar de innovar, sino hacerlo con responsabilidad. Antes de conectar una app a tu cuenta comillas.edu, pregúntate: ¿es oficial?, ¿está validada por la universidad?, ¿dónde almacena la información?, ¿qué permisos solicita?, ¿realmente la necesito?

¿Cómo detectar si usas Shadow IT?

Hazte estas preguntas:

- ¿He instalado esta aplicación por mi cuenta, sin consultarlo?

- ¿Uso servicios en la nube que no están autorizados por la Universidad?

- ¿Trabajo desde dispositivos personales sin ninguna configuración especial?

- ¿El servicio NO cifra los datos ni en reposo ni en tránsito?

- ¿Comparto información sensible por canales no institucionales?

Si la respuesta es “sí” a alguna de estas preguntas, estás navegando por aguas del Shadow IT.

Rompiendo el ciclo: una nueva cultura digital

La solución no es castigar ni restringir, sino construir una cultura de colaboración. Desde el STIC, se promueve una actitud de escucha: si necesitas una herramienta, coméntalo. Quizás ya existe una alternativa aprobada, o tal vez pueda validarse esa opción.

El cambio empieza por ti. Cada clic que haces, cada app que descargas, cada servicio que utilizas sin avisar es una oportunidad para mejorar… o para abrir una brecha de seguridad.

Un futuro más seguro (y sin sorpresas)

Visualiza esta escena dentro de unos meses: accedes desde tu portátil a una plataforma de colaboración validada por el STIC. Trabajas con tranquilidad sabiendo que tus datos están cifrados, respaldados y supervisados. Tus compañeros también han adoptado buenas prácticas, y el soporte técnico te ofrece ayuda cuando lo necesitas.

Todo funciona sin fricciones, porque la tecnología deja de ser una sombra para convertirse en una aliada.

Buenas prácticas para evitar el Shadow IT en Comillas

- Consulta al STIC antes de usar nuevas herramientas digitales.

- Evita compartir datos institucionales en plataformas personales (como WhatsApp, Gmail, dropbox, etc.).

- No instales extensiones de navegador sin revisar su procedencia y permisos.

- Usa únicamente servicios cloud aprobados (p. ej. OneDrive institucional).

- Informa al equipo técnico si detectas necesidades no cubiertas con las herramientas oficiales.

- Desactiva aplicaciones no necesarias en tus dispositivos, especialmente si son gratuitas y no verificadas.

- Realiza formaciones periódicas en ciberseguridad para conocer las herramientas oficiales disponibles.

- No conectes dispositivos personales sin configuraciones mínimas de seguridad (antivirus, cifrado, bloqueo).

- Revisa los permisos que otorgas a apps de terceros con tu cuenta institucional.

- Apoya una cultura digital responsable compartiendo estos consejos con tus compañeros.