Seguridad y Teletrabajo

Teletrabajo seguro, información protegida

Imagina una mañana cualquiera. Cafetera en marcha, portátil abierto en la mesa del salón, una tutoría por videollamada y un correo que parece urgente pidiéndote “validar la cuenta”. En ese instante se decide algo importante: o preservas la seguridad de la información en teletrabajo o abres una puerta a un incidente que puede afectar a toda la Universidad. Este artículo está pensado para PDI, PAS y alumnado de Comillas que usan sistemas a diario sin necesidad de implementarlos. Te acompaño con un lenguaje claro y práctico para que refuerces tu seguridad desde casa, sin complicaciones.

Lo que está en juego en la Universidad

En Comillas manejamos información muy distinta: expedientes, actas, resultados de investigación, comunicaciones internas, currículos, presupuestos, datos personales y borradores de artículos. La clave es entender que no toda la información vale lo mismo ni requiere el mismo nivel de protección. Clasificarla es el primer paso. Una guía útil es diferenciar entre información pública, interna, restringida y confidencial, y aplicar el principio de mínimo privilegio: solo accede quien lo necesita y solo durante el tiempo necesario. Así reducimos la superficie de exposición y hacemos que cualquier error tenga menos impacto.

Piensa en la información como las llaves de un edificio del campus. A unos les das acceso a aulas, a otros a laboratorios y a muy pocos a la sala de servidores. El teletrabajo no cambia esa lógica, solo añade nuevas puertas virtuales que conviene vigilar.

Contexto 2025: flexibilidad con cabeza

Seguimos combinando presencialidad con momentos remotos. Ese modelo híbrido es positivo para la conciliación, pero también dispara los cruces entre dispositivos personales y profesionales, redes domésticas y servicios en la nube. La buena noticia es que no hace falta ser técnico para mejorar. Con unas cuantas decisiones conscientes, el nivel de protección sube de forma notable.

Amenazas típicas en teletrabajo

Suplantación por correo y mensajería. Correos o mensajes que imitan a un servicio real para robar credenciales o provocar una acción impulsiva. Suelen usar urgencia, avisos de cierre de cuenta o adjuntos con macros.

Malware y ransomware. Archivos que, al abrirse, descargan código malicioso, cifran tu contenido y exigen rescate. A menudo entran por adjuntos, descargas “gratuitas” o actualizaciones falsas.

Exposición accidental. Documentos sensibles compartidos sin control de permisos, metadatos reveladores, pantallas visibles en videollamadas, fotos del puesto de trabajo con información a la vista.

Redes domésticas débiles. Routers sin actualizar, WPS activo, contraseñas cortas o una única red donde conviven portátil de trabajo, móviles, televisores y domótica.

Ingeniería social avanzada. Llamadas o audios que simulan la voz de una persona de confianza, mensajes que mezclan datos reales con instrucciones falsas o formularios en sitios web muy parecidos a los legítimos.

Hábitos de “cabina ordenada” en casa

La ciberhigiene del puesto de trabajo evita muchos sustos. Mantén el sistema y las aplicaciones actualizadas, usa antivirus y cortafuegos y activa el bloqueo automático de pantalla a los dos o tres minutos. Practica la mesa limpia: papeles guardados, nada de notas adhesivas con contraseñas y pantalla lejos de ventanas o zonas comunes. Si trabajas con documentación en papel, utiliza una carpeta opaca y tritura lo que no sea necesario.

Un truco de Programación Neurolingüística: vincula el gesto de bloquear pantalla con levantarte a por agua. En una semana lo tendrás automatizado y te saldrá sin pensar.

Gestión de la información: clasifica, protege, comparte bien

Antes de abrir el primer documento del día, pregúntate tres cosas. Uno: qué nivel de sensibilidad tiene. Dos: con quién debo compartirlo. Tres: dónde debe residir. Para información interna o confidencial, usa espacios aprobados por la Universidad, evita envíos por correo cuando baste con compartir enlace de solo lectura y desactiva la opción de descarga si no es necesaria. Cuando el documento deba salir fuera, exporta a PDF, elimina metadatos y revisa que el enlace no herede permisos excesivos.

El cifrado es tu aliado. Si un fichero contiene datos personales, resultados no publicados o información económica, guárdalo cifrado o dentro de una carpeta cifrada. Si pierdes el dispositivo, lo que el atacante verá será un conjunto de bits sin sentido. Recuerda que cifrar también aplica al dispositivo completo. Muchos portátiles y móviles incluyen esta opción; actívala si aún no lo has hecho.

Correo y herramientas colaborativas: cada clic es una llave

Detectar trampas es cuestión de método. Revisa el remitente real, no solo el nombre visible. Pasa el ratón por encima de los enlaces para ver la dirección completa. Sospecha de mensajes con urgencia artificial, faltas de ortografía o peticiones inusuales. Si un adjunto trae macros, no las habilites sin confirmación por otro canal. En chats y espacios de trabajo aplica la misma prudencia. Ante la duda, pregunta a la persona por un canal alternativo, como una llamada breve o un mensaje en una plataforma oficial.

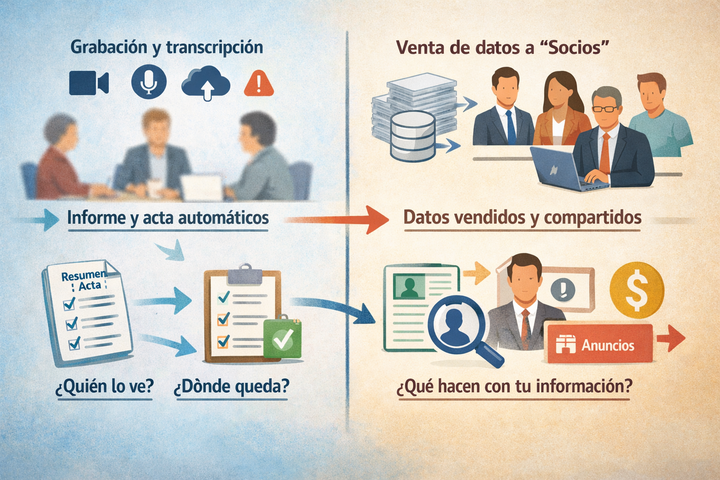

En videoconferencias, usa salas de espera, controla quién puede compartir pantalla, silencia micrófonos por defecto y utiliza fondos virtuales si hay documentos a la vista. Si grabas una sesión, indica siempre el motivo, quién tendrá acceso y dónde quedará almacenada. La transparencia evita malentendidos y reduce riesgos legales.

Contraseñas, dobles factores y passkeys

Una contraseña robusta, única por servicio, sigue siendo imprescindible. Pero el salto de calidad está en combinarla con un segundo factor de autenticación. Actívalo en el correo, en los espacios de colaboración, en redes sociales, banca y cualquier plataforma relevante. Usa un gestor de contraseñas para generar claves largas y aleatorias y para no repetirlas. Donde sea posible, valora el uso de passkeys, que reducen el riesgo de phishing al no transmitir una contraseña que pueda ser robada.

Si crees que una cuenta puede estar comprometida, cambia la contraseña de inmediato, cierra sesiones abiertas, revisa dispositivos autorizados y comunica la situación por los canales oficiales del STIC. Actuar en la primera hora reduce mucho el impacto.

Copias de seguridad 3-2-1

Teletrabajar sin copias de seguridad es como escalar sin cuerda. Aplica la estrategia 3-2-1: tres copias de lo importante, en dos soportes distintos y una fuera de tu casa o de tu equipo principal. Comprueba de forma periódica que puedes restaurar y, si usas un disco externo, desconéctalo al terminar para evitar que un ransomware lo cifre también. No confíes solo en la sincronización de la nube; sincronizar no es lo mismo que respaldar.

BYOD y separación de perfiles

BYOD significa usar tu propio dispositivo para trabajar. Es cómodo, pero exige separar bien ámbitos. Crea un perfil de trabajo en el navegador, no mezcles cuentas personales y de la Universidad y evita instalar software que no sea necesario. Descarga aplicaciones solo de tiendas oficiales y mantén activado el cifrado y el bloqueo por huella o PIN. Si el dispositivo se pierde o te lo roban, cambia contraseñas de inmediato, revoca sesiones y avisa por los canales oficiales del STIC para recibir orientación.

Tu red doméstica como pequeño campus

Piensa en tu casa como un mini campus con zonas separadas. Crea una red de invitados para domótica, televisores y consolas y reserva la red principal para tus equipos de estudio y trabajo. Usa WPA3 o WPA2, desactiva WPS, elige una contraseña robusta y revisa si hay actualizaciones de firmware del router. Cambia la contraseña de administración del propio router y desactiva servicios que no uses, como UPnP. Si compartes vivienda, define reglas sencillas: el equipo de trabajo no se presta, la pantalla se bloquea al levantarse y los documentos sensibles no se dejan a la vista.

Navegación y conexiones seguras

Evita redes Wi-Fi públicas para gestionar información de la Universidad. Si no hay alternativa, conéctate a través de una VPN institucional y no accedas a servicios sensibles. Mantén el navegador actualizado, activa la protección contra rastreo y usa extensiones solo si son necesarias y reconocibles. Recuerda cerrar sesión en servicios críticos cuando termines y borrar el historial de sesiones en equipos compartidos.

Videollamadas sin fugas

Las videoconferencias son ya el aula extendida. Cuida el encuadre para que no aparezcan documentos o pantallas secundarias. Usa cascos si compartes espacio para evitar que conversaciones sensibles se escuchen. Desactiva la transcripción automática si no es imprescindible y evita compartir pantalla completa; selecciona solo la ventana necesaria. Antes de empezar, comprueba qué nombre de usuario se muestra y qué permisos has concedido a la aplicación.

Viajes académicos y trabajo en movilidad

Cuando viajes para congresos, estancias o prácticas, prepara un “kit de viaje” digital. Lleva solo los datos que necesitas, utiliza un dispositivo secundario si es posible, guarda documentos sensibles cifrados y comparte material con enlaces temporales. En aeropuertos o eventos, evita cargar el móvil en puertos USB desconocidos; usa tu propio cargador conectado a la red eléctrica. Si vas a trabajar en espacios compartidos, elige un filtro de privacidad para la pantalla y sitúate de modo que no se vea tu teclado.

Respuesta rápida ante incidentes

Si sospechas que algo va mal, gana tiempo. Desconecta de internet si crees que hay infección, captura pantallas con mensajes o detalles sospechosos, conserva correos y adjuntos sin ejecutarlos y avisa por los canales oficiales del STIC. Si gestionas datos personales, toma nota de qué información podría estar afectada. No esperes a tener todas las respuestas; informar pronto permite contener el problema, aprender y mejorar.

Pequeño ejercicio de PNL: tu “yo” futuro ya lo hace bien

Cierra un momento los ojos e imagina que es dentro de tres semanas. Abres el portátil, la VPN se conecta sin que tengas que pensar, el navegador se abre con tu perfil de trabajo, recibes un correo sospechoso y lo reportas sin dudar. Tus copias nocturnas terminaron, el gestor de contraseñas te sugiere una clave nueva para la herramienta de encuestas y la cámara se activa con un fondo neutro que protege tu privacidad. Sientes ligereza y control. Ese es el anclaje que buscamos: mantener la misma productividad que siempre, con dos o tres gestos que ya forman parte de tu rutina.

Historias breves desde el campus

Actas en borrador. Una profesora comparte un documento con un tribunal externo. Antes de enviarlo, elimina metadatos, lo exporta a PDF con permisos de solo lectura y lo sube a un espacio institucional. Resultado: acceso controlado, trazabilidad y cero exposición innecesaria.

Solicitud de pagos. Un miembro del PAS recibe un correo que imita la cuenta de un proveedor pidiendo una transferencia urgente. Revisa el dominio, detecta una letra cambiada y valida por teléfono con el contacto habitual. Evita el fraude y reporta el intento para alertar a otros compañeros.

Trabajo en biblioteca. Un estudiante usa el portátil personal para un proyecto de investigación con datos sensibles. Crea un perfil de navegador exclusivo, cifra la carpeta del proyecto y activa el bloqueo automático. Si se levanta cinco minutos, la información sigue protegida.

Marcos de referencia sin tecnicismos

Si te ayudan las referencias, estas prácticas encajan con ideas de marcos reconocidos como ISO 27001, NIST o ENISA: identificar y clasificar activos, aplicar controles proporcionales, registrar cambios, revisar accesos y crear capacidad de respuesta. No se trata de convertirte en auditor, sino de incorporar al día a día los gestos que más reducen el riesgo con el menor esfuerzo.

Propuesta de próximos temas

Para seguir avanzando con naturalidad, proponemos tratar pronto tres cuestiones: cómo usar passkeys en plataformas académicas, pautas para trabajar con IA generativa sin fuga de datos y un “zero trust casero” que te ayude a segmentar tu red doméstica y tus dispositivos.

Acciones rápidas en menos de 15 minutos

- Activa el bloqueo automático de pantalla a dos minutos y practica el gesto de bloquear al levantarte.

- Revisa la autenticación de doble factor en correo, almacenamiento y herramientas colaborativas y actívala donde falte.

- Crea un perfil de navegador exclusivo para trabajo o estudios y deshabilita extensiones que no uses.

- Configura una red Wi-Fi de invitados para domótica y ocio, dejando la principal solo para equipos de estudio y trabajo.

- Exporta a PDF y elimina metadatos de un documento sensible que tengas que compartir con terceros.

- Prepara un respaldo 3-2-1 de tu carpeta principal del curso o del proyecto y verifica que puedes restaurar un archivo.

- Instala y abre un gestor de contraseñas, genera una clave de más de 16 caracteres y cambia una contraseña reutilizada.

- Revisa las sesiones abiertas de tus cuentas principales y cierra las que no reconozcas.

- Comprueba el firmware del router, cambia la contraseña de administración si es la de fábrica y desactiva WPS.

- Guarda en favoritos los canales oficiales del STIC para reportar correos sospechosos o incidentes.

Teletrabajar con seguridad no es complicarse la vida. Es ajustar unas pocas piezas para que todo encaje: información bien clasificada, accesos protegidos y hábitos sencillos que sostienen la confianza de toda la comunidad universitaria.