Seguridad de Proyectos Críticos

La seguridad de la información es un aspecto crucial en cualquier organización, pero cuando se trata de proyectos críticos, su importancia se multiplica exponencialmente. Los proyectos críticos a menudo involucran datos altamente sensibles y estratégicos que pueden ser un objetivo prioritario para ciberataques y amenazas internas. En este artículo, exploraremos las mejores prácticas y estrategias para garantizar la seguridad de los proyectos críticos en el entorno de nuestra universidad.

Desde la gestión de dispositivos y la protección de datos hasta el cifrado y la respuesta a incidentes, cada detalle cuenta cuando se trata de salvaguardar nuestra información más valiosa. Nuestro compromiso con la seguridad no solo protege nuestros activos digitales, sino que también refuerza la confianza de nuestros colaboradores y socios. A medida que profundizamos en estos conceptos, descubriremos cómo una sólida gestión de la seguridad puede ser un habilitador clave para el éxito de nuestros proyectos críticos. ¡Comencemos nuestro viaje hacia la seguridad informática de nivel superior!

Gestión de Accesos y Usuarios

Uno de los pilares fundamentales de la seguridad de proyectos críticos es la gestión adecuada de accesos y usuarios. Esto implica asegurarse de que solo las personas autorizadas tengan acceso a la información sensible y que este acceso esté estrictamente controlado. En nuestra universidad, hemos implementado políticas de gestión de accesos que definen claramente quién puede acceder a qué información y qué privilegios tienen.

Para lograr esto, utilizamos una variedad de herramientas y enfoques. Primero, cada usuario debe autenticarse de manera segura antes de acceder a cualquier recurso crítico. Esto significa que utilizamos autenticación de múltiples factores (MFA) para garantizar que la persona que intenta acceder sea realmente quien dice ser. Además, monitoreamos de cerca el acceso a recursos sensibles y registramos cada actividad para una auditoría posterior.

Un aspecto importante de la gestión de accesos es la asignación de roles y privilegios. No todos los usuarios necesitan los mismos niveles de acceso. Por lo tanto, asignamos roles específicos que determinan qué partes de la información pueden ver y modificar. Por ejemplo, un científico de datos que trabaja en un proyecto crítico puede tener acceso total a los datos de ese proyecto, pero solo acceso de solo lectura a otros proyectos. Esto minimiza el riesgo de acceso no autorizado y protege la confidencialidad de la información.

Para garantizar que nuestros usuarios estén al tanto de sus responsabilidades en cuanto a seguridad, proporcionamos capacitación y concienciación regulares sobre seguridad de la información. Esto incluye pautas sobre el manejo de contraseñas, la identificación de correos electrónicos de phishing y el uso seguro de dispositivos móviles para el trabajo.

Al garantizar que solo las personas autorizadas tengan acceso a la información adecuada, reducimos significativamente el riesgo de fugas de datos y protegemos nuestra información más valiosa. Además, al capacitar a nuestros usuarios en las mejores prácticas de seguridad, creamos una cultura de seguridad sólida que beneficia a todos los proyectos críticos que realizamos en nuestra universidad.

Una medida adicional que tomamos, es asegurarnos de que los dispositivos utilizados por los usuarios involucrados en proyectos críticos estén configurados correctamente. En particular, nuestros usuarios trabajan en sus dispositivos con cuentas de usuario estándar solo, lo que significa que no tienen derechos de administrador local. Esto se hace deliberadamente para mitigar riesgos de seguridad.

La razón detrás de esta decisión es simple pero fundamental para la seguridad. Cuando un usuario tiene derechos de administrador en su dispositivo, tiene un control significativamente mayor sobre lo que puede hacer en ese dispositivo. Esto incluye la capacidad de instalar software, realizar cambios en la configuración del sistema y, en general, modificar el entorno del dispositivo de manera profunda. Si un usuario con derechos de administrador se convierte en víctima de un ataque de malware o phishing, las consecuencias pueden ser mucho más graves. Los atacantes pueden aprovechar los privilegios de administrador para causar daños significativos.

Al limitar a los usuarios a cuentas de usuario estándar, reducimos drásticamente el riesgo de que un ataque tenga éxito. Los usuarios no pueden instalar software no autorizado y las modificaciones importantes en la configuración del sistema requieren la intervención de un administrador de sistemas. Esto proporciona una capa adicional de seguridad que es particularmente valiosa en proyectos críticos donde la confidencialidad y la integridad de los datos son esenciales.

El cifrado de datos

Para garantizar la confidencialidad y la integridad de los datos del proyecto, aplicamos rigurosamente el cifrado en dos aspectos clave: en reposo y en tránsito.

En primer lugar, cuando se trata del cifrado en reposo, todos los datos sensibles se almacenan de manera segura en servidores y sistemas dedicados. Estos sistemas utilizan métodos de cifrado avanzados, como el AES-256, para proteger los datos en caso de acceso no autorizado. Además, aplicamos una doble capa de seguridad mediante el uso de herramientas como Cryptomator en OneDrive, lo que significa que incluso si alguien obtiene acceso a los archivos, no podrá descifrarlos sin la clave de desbloqueo adecuada.

En segundo lugar, cuando se refiere al cifrado en tránsito, nos aseguramos de que cualquier dato que se mueva entre dispositivos o redes esté protegido. Esto se logra mediante la implementación de protocolos de cifrado robustos, como HTTPS para la navegación web y VPN (Virtual Private Network) para conexiones remotas. También fomentamos el uso de correo electrónico cifrado para comunicaciones sensibles, donde los usuarios pueden aplicar cifrado de extremo a extremo según sea necesario.

Este enfoque en el cifrado de datos no solo cumple con estándares de seguridad reconocidos, sino que también refleja nuestro compromiso con la protección de la información en cada etapa de su ciclo de vida. Sabemos que la seguridad no es una medida única, sino un conjunto de estrategias y prácticas interconectadas, y el cifrado desempeña un papel crítico en ese conjunto. A través de estas medidas, mantenemos la integridad y la confidencialidad de los datos, lo que es esencial en proyectos en los que la información es un activo de gran valor.

La sensibilización de los usuarios

Independientemente de las medidas técnicas que implementemos, la seguridad de la información también depende en gran medida del comportamiento y la conciencia de los usuarios.

Para abordar este desafío, hemos desarrollado programas de concienciación en ciberseguridad específicos para estos proyectos. Todos los usuarios involucrados reciben formación regular sobre las mejores prácticas de seguridad. Esto incluye pautas claras sobre cómo manejar datos sensibles, cómo reconocer posibles amenazas, como el phishing, y cómo responder a incidentes de seguridad si los detectan. La formación es continua y se actualiza para mantenerse al día con las últimas amenazas y tendencias en ciberseguridad.

Además de la formación, promovemos una cultura de seguridad sólida en la que cada miembro del proyecto es consciente de su papel en la protección de la información. Fomentamos la comunicación abierta y la rápida denuncia de cualquier actividad sospechosa. Además, recompensamos las buenas prácticas de seguridad y proporcionamos recursos a los usuarios para que puedan tomar decisiones informadas.

Nuestra creencia es que la seguridad de la información es una responsabilidad compartida, y todos los usuarios, desde el personal técnico hasta los líderes del proyecto, juegan un papel fundamental en mantener la seguridad de los datos. Con estos programas de sensibilización, no solo estamos protegiendo la información en el presente, sino que también estamos preparando a nuestros usuarios para ser defensores efectivos de la seguridad en proyectos críticos.

La gestión de dispositivos

Reconocemos la importancia de mantener un control estricto sobre los dispositivos utilizados para acceder, procesar o almacenar datos sensibles. Una de las medidas más importantes que hemos implementado es la restricción de acceso a dispositivos USB en la mayoría de los casos.

La prohibición de dispositivos USB ayuda a prevenir infecciones de malware y reduce significativamente el riesgo de fugas no intencionadas de datos. Sin embargo, entendemos que en algunos proyectos, puede ser necesario realizar copias de seguridad o transferencias de datos a través de dispositivos USB, especialmente cuando se trabaja en colaboración con otros socios o instituciones. En tales casos, hemos establecido protocolos estrictos que requieren que cualquier dato transferido o copiado a dispositivos USB esté obligatoriamente cifrado.

El cifrado de datos en dispositivos USB es una salvaguardia adicional para garantizar que, incluso si un dispositivo se pierde o es robado, los datos permanezcan inaccesibles para personas no autorizadas. Utilizamos herramientas de cifrado de confianza, como VeraCrypt o 7-Zip con cifrado AES-256, para garantizar que los datos estén protegidos durante su almacenamiento o transferencia en dispositivos USB.

La gestión de terceros y proveedores

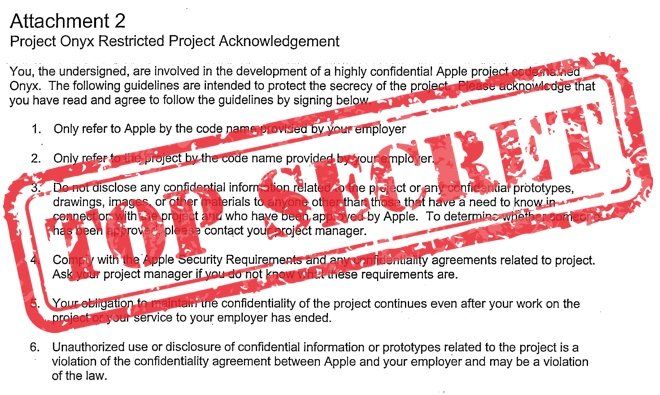

La seguridad de nuestros datos no solo depende de nuestras medidas internas, sino también de la seguridad implementada por nuestros socios y proveedores externos. Para garantizar que los terceros y proveedores cumplan con nuestros estándares de seguridad, hemos establecido procedimientos y acuerdos contractuales claros.

Al colaborar en proyectos críticos, es fundamental que nuestros socios y proveedores se adhieran a las mismas normas y regulaciones de seguridad que nosotros. Hemos establecido acuerdos contractuales que especifican los requisitos de seguridad que deben cumplir, incluyendo la protección de datos, el cifrado, la gestión de accesos y otras medidas relevantes. Estos acuerdos son un componente crucial para garantizar que todos los involucrados en el proyecto compartan un compromiso común con la seguridad de la información.

Además, realizamos evaluaciones periódicas de seguridad de nuestros socios y proveedores para verificar su cumplimiento. Esto puede incluir auditorías de seguridad, evaluaciones de riesgos y revisiones de políticas de seguridad. Nuestro objetivo es mantener una cadena de confianza sólida en la que todos los participantes en el proyecto cumplan con los más altos estándares de seguridad.

Copia de seguridad y recuperación de datos

La protección de los datos críticos en proyectos de alta importancia también incluye la implementación de sólidas estrategias de copia de seguridad y recuperación de datos. Entendemos que la pérdida de datos puede ser catastrófica, por lo que hemos establecido medidas para garantizar que los datos críticos estén respaldados y disponibles en caso de cualquier incidente.

Realizamos copias de seguridad regulares de todos los datos críticos almacenados en nuestros sistemas. Estas copias de seguridad se cifran utilizando algoritmos avanzados, como AES-256, para garantizar la seguridad de los datos respaldados. Además, las copias de seguridad se almacenan de manera segura en ubicaciones fuera de las instalaciones para proteger contra desastres naturales y otros eventos adversos.

Nuestras estrategias de recuperación de datos son exhaustivas y se prueban regularmente para garantizar su eficacia. En caso de pérdida de datos, podemos restaurar rápidamente la información crítica y minimizar cualquier tiempo de inactividad. Esto es fundamental para mantener la continuidad de nuestros proyectos críticos y la integridad de la información.

A pesar de todas las medidas preventivas que hemos implementado, siempre existe la posibilidad de que ocurran incidentes de seguridad. Por lo tanto, hemos establecido un riguroso proceso de gestión de incidentes para identificar, mitigar y resolver rápidamente cualquier amenaza a la seguridad de los datos y la información crítica.

Cuando se detecta un incidente de seguridad, es crucial que los usuarios informen de inmediato el STIC de la Universidad. Esto se puede hacer a través de canales de comunicación específicos designados para la gestión de incidentes. Una vez que se informa de un incidente, nuestro equipo de seguridad trabaja de inmediato para evaluar su alcance y gravedad.

El proceso de gestión de incidentes incluye la identificación de la causa raíz del incidente, la mitigación de cualquier amenaza en curso y la recuperación de datos si es necesario. Además, debemos realizar un análisis exhaustivo de lecciones aprendidas después de cada incidente para mejorar continuamente nuestras medidas de seguridad y evitar que ocurran incidentes similares en el futuro.

Es fundamental que todos los usuarios estén familiarizados con los procedimientos de gestión de incidentes y comprendan la importancia de informar cualquier actividad sospechosa. La rapidez en la detección y respuesta a los incidentes de seguridad es esencial para minimizar cualquier impacto negativo y proteger nuestros proyectos críticos y la información que manejan.

Conclusión

La seguridad de los proyectos críticos en nuestra Universidad es una responsabilidad compartida que requiere la colaboración de todos los miembros del personal, investigadores y responsables de proyectos. Hemos discutido una serie de medidas y prácticas recomendadas que pueden ayudar a proteger la información crítica y garantizar que nuestros proyectos se desarrollen de manera segura y eficiente.

Para garantizar la seguridad de nuestros proyectos, es fundamental que todos los usuarios comprendan la importancia de la gestión de acceso y cumplan con las políticas de seguridad establecidas. La sensibilización de los usuarios desempeña un papel crucial en la prevención de incidentes de seguridad.

La encriptación de datos, tanto en reposo como en tránsito, es una medida esencial para proteger la confidencialidad y la integridad de la información. Además, la gestión adecuada de dispositivos, incluida la restricción de acceso a dispositivos USB y la adopción de prácticas seguras en dispositivos móviles, contribuye significativamente a la seguridad de los proyectos.

La gestión de terceros y proveedores también es importante para garantizar que todos los socios cumplan con los estándares de seguridad. Se deben establecer acuerdos contractuales claros y requisitos de seguridad para estos colaboradores.

La implementación de sólidas estrategias de copia de seguridad y recuperación de datos proporciona una capa adicional de protección en caso de pérdida o corrupción de datos. Por último, la gestión proactiva de incidentes de seguridad se valorará para abordar cualquier amenaza de manera eficiente y aprender de las lecciones para mejorar continuamente nuestra postura de seguridad.