Strategia de Defensa en Profundidad

¿Qué es la "Defensa en Profundidad"?

La "Defensa en Profundidad" (DiD) es una estrategia de ciberseguridad que utiliza múltiples productos y prácticas de seguridad para proteger la red, las propiedades web y los recursos de una organización. A veces se utiliza indistintamente con el término "seguridad en capas" porque se basa en soluciones de seguridad en múltiples niveles de control -físico, técnico y administrativo- para impedir que los atacantes lleguen a una red protegida o a un recurso in situ.

El mundo digital ha revolucionado nuestra forma de vivir, trabajar y jugar. Sin embargo, este mundo digital está constantemente abierto a los ataques y, como hay tantos atacantes potenciales, tenemos que asegurarnos de que contamos con la seguridad adecuada para evitar que los sistemas y las redes se vean comprometidos. Por desgracia, no existe un único método que pueda proteger con éxito contra todos los tipos de ataque. Aquí es donde entra en juego una arquitectura de defensa en profundidad.

¿Qué controles de seguridad se utilizan en la defensa en profundidad?

Aunque las estrategias de defensa en profundidad varían en función de las necesidades y los recursos disponibles de una organización, suelen incluir uno o varios productos de las siguientes categorías:

Los controles de seguridad física defienden los sistemas informáticos, los edificios corporativos, los centros de datos y otros activos físicos frente a amenazas como la manipulación, el robo o el acceso no autorizado. Pueden incluir distintos tipos de control de acceso y métodos de vigilancia, como cámaras de seguridad, sistemas de alarma, escáneres de identificación, seguridad biométrica (por ejemplo, lectores de huellas dactilares, sistemas de reconocimiento facial, etc.) y incluidas las puertas de acceso a las sedes con tarjetas.

Los controles de seguridad técnicos incluyen el hardware y el software necesarios para evitar filtraciones de datos, ataques DDoS y otras amenazas a redes y aplicaciones.

- Cortafuegos,

- Cifrado,

- Pasarelas web seguras (SWG),

- Sistemas de detección o prevención de intrusiones (IDS/IPS),

- Tecnologías de aislamiento de navegadores,

- Software de detección y respuesta de puntos finales (EDR),

- Software de prevención de fugas de datos (DLP),

- Cortafuegos de aplicaciones web (WAF),

- Software Antimalware,

- Lista de control de acceso (ACL),

- Herramientas de protección de contraseña,

- Escáneres de vulnerabilidad,

- Herramientas de monitorización,

- Sistema de detección de intrusos,

- Herramientas de gestión de parches,

- Cajas de arena (SandBox),

- Herramientas de análisis de comportamiento,

- Inicio sesión,

- Herramientas de auditoría,

- Herramientas de inspección profunda de paquetes,

- Herramientas de verificación de integridad de datos,

Los controles de seguridad administrativos se refieren a las políticas establecidas por los administradores de sistemas y los equipos de seguridad que controlan el acceso a los sistemas internos, los recursos corporativos y otros datos y aplicaciones sensibles. También puede incluir formación en materia de concienciación sobre seguridad para garantizar que los usuarios practiquen una buena higiene de seguridad, mantengan la confidencialidad de los datos y eviten exponer los sistemas, dispositivos y aplicaciones a riesgos innecesarios.

¿Qué prácticas de seguridad se utilizan en la defensa en profundidad?

Además de los productos y las políticas de seguridad, las organizaciones deben implementar prácticas de seguridad sólidas para limitar el riesgo a sus redes y recursos. Estas pueden incluir una o más de las siguientes:

El acceso de mínimos privilegios es el principio de conceder a los usuarios permiso para acceder solo a los sistemas y recursos que necesitan para su puesto. Esto ayuda a minimizar el riesgo para el resto de la red si las credenciales de un usuario se ven en riesgo y un usuario no autorizado intenta llevar a cabo un ataque o acceder a datos confidenciales.

La Autenticación multifactor (MFA), como su nombre indica, requiere múltiples formas de autenticación para verificar la identidad de un usuario o dispositivo antes de permitir el acceso a una red o aplicación. La MFA suele incluir buenas prácticas con las contraseñas (es decir, contraseñas complejas, difíciles de adivinar y que se cambian con frecuencia), el establecimiento de controles estrictos para los dispositivos, y la verificación de la identidad mediante dispositivos y herramientas externas (por ejemplo, la introducción de un código de verificación desde un dispositivo móvil).

La encriptación protege los datos confidenciales de ser expuestos a elementos no autorizados o maliciosos. La información se oculta al convertir el texto plano (información legible por humanos) en texto cifrado (combinaciones de letras, números y símbolos generados aleatoriamente).

La segmentación de red ayuda a limitar la exposición de los sistemas y datos internos a proveedores, adjudicatarios y otros usuarios externos. Por ejemplo, establecer redes inalámbricas separadas para los usuarios internos y externos permite que las organizaciones protejan mejor la información confidencial de las partes no autorizadas. La segmentación de red también puede ayudar a los equipos de seguridad a contener las amenazas internas, a limitar la propagación de malware y a cumplir con la normativas sobre datos.

El análisis de comportamiento puede ayudar a detectar patrones de tráfico anormales y ataques a medida que se van produciendo. Lo hace mediante la comparación del comportamiento del usuario con un punto de referencia de comportamiento normal que se ha observado en el pasado. Cualquier anormalidad puede activar los sistemas de seguridad para redirigir el tráfico malicioso y evitar que se lleven a cabo los ataques.

La seguridad Zero Trust es una filosofía de seguridad que agrupa muchos de los conceptos anteriores, partiendo de la base de que las amenazas ya están presentes dentro de una red, y que no se debe confiar por defecto en ningún usuario, dispositivo o conexión.

Estas son solo algunas de las prácticas que deben emplearse en un enfoque de seguridad en capas. Como los tipos de ataque siguen evolucionando para aprovechar las vulnerabilidades de los productos de seguridad actuales, hay que desarrollar nuevos productos y estrategias para subvertirlos.

¿En qué se diferencia la seguridad en capas de la seguridad integrada?

Una estrategia eficaz de defensa en profundidad no solo requiere controles de seguridad en capas, sino también prácticas de seguridad integradas. Aunque estos términos suenen de forma similar, tienen significados ligeramente diferentes:

- La seguridad en capas, como se ha descrito anteriormente, hace referencia al uso de múltiples productos y prácticas de seguridad para proteger a una organización contra un amplio espectro de amenazas físicas y cibernéticas.

- La seguridad integrada garantiza que varios productos de seguridad colaboren entre sí para mejorar su capacidad de detectar y mitigar las amenazas. Una estrategia de seguridad puede ser en capas, pero no integrada, mientras que una estrategia de seguridad integrada es en capas por naturaleza.

Pensemos que la seguridad en capas es como si fuera una armadura fabricada por diferentes artesanos. Algunas piezas de la armadura pueden ser más nuevas o de mayor calidad que otras; aunque el usuario está protegido de muchos tipos de daños físicos, puede haber huecos entre las diferentes piezas de la armadura o puntos débiles en los que el usuario es más vulnerable a los ataques.

En cambio, la seguridad integrada es como una armadura hecha a medida. Puede constar de diferentes piezas (controles de seguridad), pero cada una de ellas está diseñada intrínsecamente para trabajar en conjunto y proteger al usuario, sin dejar huecos ni puntos débiles.

Sin embargo, a la hora de configurar las soluciones de ciberseguridad, la compra de varios productos de seguridad de un solo proveedor no garantiza siempre que una organización reciba los beneficios de un enfoque integrado.

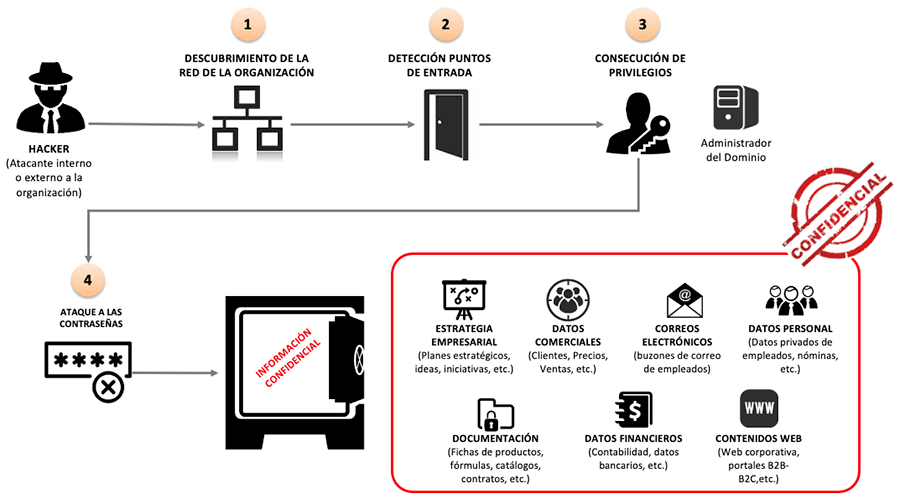

¿Cómo pueden atacar a nuestra información?