Riesgos de la *supply chain*

En la Universidad cada vez trabajamos con más gente “de fuera”: plataformas de docencia en la nube, empresas que gestionan impresoras, herramientas de encuestas, soluciones de videoconferencia, servicios de mantenimiento, spin-offs tecnológicas, proveedores de software para investigación… Desde el punto de vista de la seguridad, todo eso forma parte de nuestra cadena de suministro, aunque no esté físicamente en el campus.

¿Te imaginas que toda la seguridad del campus estuviera perfecta, pero alguien dejara la puerta de servicio abierta a cualquiera que se presentara con un chaleco de “proveedor”? Eso es exactamente lo que puede ocurrir en el mundo digital cuando no cuidamos los riesgos de la supply chain: podemos tener buenas contraseñas, copias de seguridad y sistemas actualizados… y aun así sufrir un incidente grave porque un tercero tiene acceso privilegiado a nuestros datos o sistemas.

En 2025, con la digitalización avanzada y un ecosistema universitario lleno de socios, colaboradores y servicios externos, la gestión de estos riesgos ya no es opcional. Forma parte de la responsabilidad de la Universidad y, en la práctica, también del día a día del PDI, del PAS y del alumnado.

De la cadena de suministro tradicional a la digital

Cuando hablamos de “supply chain” solemos pensar en fábricas, camionetas y almacenes. Pero en un entorno universitario la cadena de suministro es sobre todo digital y de servicios. Incluye, por ejemplo:

– El proveedor de la plataforma donde subimos exámenes, trabajos y materiales docentes.

– La empresa que gestiona el servicio de correo o el almacenamiento en la nube.

– El proveedor del software de gestión académica o de investigación.

– Las empresas que dan soporte remoto, mantenimiento o monitorización de sistemas.

– Herramientas externas donde el profesorado crea cuestionarios, cuestionarios tipo test o formularios, a veces con cuentas gratuitas “muy atractivas”.

Cada uno de esos eslabones puede tener acceso directo o indirecto a información de la Universidad, a sistemas críticos o a credenciales. Si uno falla, puede arrastrar al resto. Por eso, los incidentes de un proveedor se convierten rápidamente en nuestros incidentes.

Más socios, más exposición: riesgos típicos en Comillas

Cuantos más servicios externos utilizamos, más se multiplica la superficie de ataque. Algunos escenarios muy plausibles en nuestro contexto:

– Un proveedor de nube sufre un ataque y se filtran ficheros con datos de alumnado o resultados de investigación que alojábamos allí.

– Una empresa de mantenimiento remoto tiene cuentas privilegiadas en servidores de la Universidad y, tras un phishing a un técnico suyo, alguien entra “por su puerta” y cifra sistemas clave.

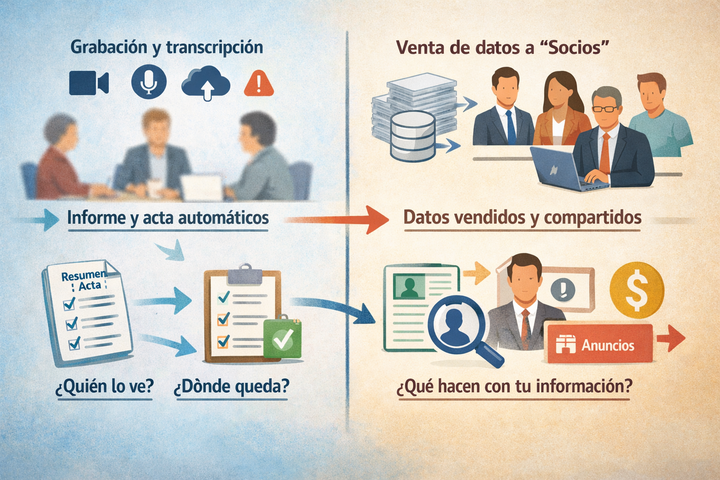

– Una herramienta online “gratuita” para actividades de clase reutiliza credenciales o expone datos personales del estudiantado sin las garantías legales mínimas.

– Una librería de software usada en un desarrollo interno del área de investigación resulta comprometida y abre un acceso oculto a nuestro entorno.

En todos estos casos, el origen del problema está fuera, pero el impacto lo sufrimos dentro: interrupción de servicios, pérdida de datos, problemas de cumplimiento normativo, daños reputacionales y mucho trabajo extra para toda la comunidad.

Conformidad: más que “papeles” y formularios

Cuando se habla de cumplimiento normativo suena a burocracia, pero en materia de cadenas de suministro tiene una traducción muy clara: si compartimos datos o confiamos servicios críticos a terceros, tenemos que poder demostrar que los hemos elegido bien y que les exigimos un mínimo de seguridad.

En el caso de datos personales (alumnado, personal, personas externas), la normativa de protección de datos exige que:

– Solo compartamos lo estrictamente necesario.

– Tengamos contratos adecuados con los proveedores (responsable y encargado del tratamiento, en un lenguaje más legal).

– Exijamos medidas razonables para proteger la información, incluyendo notificación de incidentes.

Además, las regulaciones de ciberseguridad más recientes refuerzan la idea de que no basta con mirar “lo nuestro”: hay que gestionar el riesgo de terceros. En la práctica, eso se traduce en políticas internas que limitan qué tipo de proveedores se pueden usar, cómo se evalúan y qué controles mínimos se exigen. No es un capricho; es una forma de evitar que una decisión apresurada de contratación o una app “que me soluciona el problema ya” nos ponga a todos en riesgo.

Gobernanza: saber quién entra por qué puerta

La gobernanza de la supply chain responde a preguntas muy sencillas pero decisivas: ¿sabemos realmente qué proveedores usamos?, ¿quién los ha aprobado?, ¿qué acceso tienen?, ¿quién los revisa con el tiempo?

En una organización compleja como la Universidad es fácil que cada departamento o incluso cada docente contrate un pequeño servicio, pruebe una herramienta o dé acceso puntual a un proveedor. Si esto ocurre al margen de los canales oficiales, el resultado es un “mapa” de terceros imposible de controlar. Y, lo que no se conoce, no se puede proteger.

Una buena gobernanza implica, entre otras cosas:

– Mantener un inventario central de proveedores, especialmente de los que tratan datos o prestan servicios TIC sensibles.

– Definir qué niveles de aprobación son necesarios según el riesgo (no es lo mismo contratar una herramienta para organización interna de un equipo que un sistema que almacena notas oficiales).

– Establecer criterios mínimos de seguridad y privacidad para cualquiera que quiera trabajar con la Universidad.

– Alinear compras, unidades de negocio y STIC, de manera que las decisiones no se tomen en paralelo y sin visión global.

Para el usuario de a pie esto se traduce en algo muy simple: antes de subir datos institucionales a una plataforma externa o proponer un nuevo servicio, conviene pasar por los canales oficiales del STIC y de contratación. No es un freno; es una red de seguridad para toda la comunidad.

Gestión de riesgos de terceros: del “me fío” al “compruebo”

Confiar en un proveedor solo por su marca o porque “lo usa otra universidad” ya no es suficiente. La gestión del riesgo de terceros consiste en pasar del “me fío” al “compruebo”. No se trata de desconfiar de todo, sino de introducir algo de método.

De forma sencilla, el ciclo suele incluir:

1. Identificar: entender qué va a hacer el proveedor, qué datos verá, qué sistemas tocará, desde dónde y con qué nivel de privilegio.

2. Evaluar: valorar el impacto si ese proveedor sufre un incidente. ¿Dejaríamos de prestar docencia? ¿Expondríamos datos sensibles? ¿Se paralizaría una línea de investigación? Según la respuesta, el riesgo será mayor o menor.

3. Formalizar: reflejar las exigencias de seguridad y privacidad en el contrato o en los acuerdos de servicio. Por ejemplo, cifrado, backups, notificación de incidentes, subcontratación, ubicación de datos, etc.

4. Supervisar: revisar periódicamente si el proveedor sigue cumpliendo lo prometido, si han cambiado sus servicios, si ha tenido incidentes relevantes.

Piensa en ello como cuando dejas las llaves de casa a alguien: no se las das a cualquiera, explicas qué puede hacer y qué no, y si un día cambian las circunstancias, cambias también las llaves o las condiciones.

Cadena de suministro de software: el eslabón invisible

En el ámbito universitario la supply chain de software es especialmente delicada. Muchos proyectos de investigación y desarrollos internos se apoyan en librerías de terceros, código abierto, frameworks y servicios API. Eso tiene grandes ventajas, pero también abre una puerta a ataques muy sofisticados: basta con comprometer una dependencia para llegar a todos los que la usan.

Algunos ejemplos típicos:

– Una librería popular de estadísticas o aprendizaje automático se modifica maliciosamente en un repositorio público y se instala en un proyecto de investigación.

– Un complemento de navegador, pensado para mejorar la experiencia en una plataforma educativa, se vende a otra empresa y empieza a recolectar más datos de los que debería.

– Una actualización “automática” de una herramienta de administración añade sin querer una vulnerabilidad grave.

Por eso, en proyectos de desarrollo y en laboratorios es clave:

– Usar fuentes de software fiables y mantenidas.

– Mantener un inventario de dependencias, al menos en los sistemas más críticos.

– Aplicar actualizaciones con criterio, siguiendo las recomendaciones del STIC y de los fabricantes.

– Evitar instalar herramientas o extensiones “porque sí” en equipos donde se maneja información sensible.

No hace falta que todo el mundo sea especialista en seguridad de software, pero sí que seamos conscientes de que “esa librería que alguien usó una vez” también forma parte de nuestra cadena de suministro.

Auditorías y seguimiento: la confianza se revisa

Una vez firmado un contrato, es tentador olvidarse del tema. Sin embargo, la experiencia demuestra que los proveedores cambian de infraestructura, de subcontratas, de modelo de negocio… y todo eso puede alterar el riesgo real.

Las auditorías y revisiones periódicas sirven para comprobar que la foto inicial sigue siendo válida. Pueden adoptar muchas formas, algunas muy ligeras:

– Cuestionarios de seguridad que el proveedor debe actualizar cada cierto tiempo.

– Petición de certificados o evidencias (por ejemplo, que mantienen un sistema de gestión de seguridad alineado con estándares reconocidos).

– Pruebas de continuidad de servicio o restauración de copias de seguridad.

– Revisión de los accesos que el proveedor mantiene a nuestros sistemas: ¿siguen siendo necesarios?, ¿hay cuentas antiguas sin uso?, ¿se han revocado accesos de personas que ya no trabajan en la empresa externa?

Para los usuarios, esto a veces se traduce en pequeñas incomodidades: cambios en cómo accedemos al servicio, nuevas cláusulas, necesidad de aceptar nuevas condiciones. Entender que esto forma parte de la protección colectiva ayuda a vivirlo no como un estorbo, sino como una mejora de seguridad.

Lo que puedes hacer tú desde tu rol

Aunque términos como “gobernanza” y “gestión de la supply chain” suenen muy corporativos, en la práctica se apoyan en decisiones muy concretas que tomamos cada día en la Universidad.

Si formas parte del PDI:

– Antes de elegir una nueva plataforma para docencia, encuestas o colaboración, consulta los canales oficiales del STIC para ver si existe una solución ya aprobada.

– Evita subir listados de estudiantes, notas o documentación sensible a servicios no oficiales, aunque te resulten cómodos o populares.

– Explica en el aula por qué es importante usar las herramientas institucionales y no compartir credenciales en servicios dudosos.

Si trabajas en el PAS:

– Cuando tramites contratos o renovaciones con proveedores, ten presente que la seguridad también es un requisito de calidad, no solo el precio o la funcionalidad.

– Si un tercero pide más acceso del que parece razonable (por ejemplo, credenciales genéricas o listados completos de datos), consulta con el STIC antes de aceptarlo.

– Ayuda a mantener actualizado el inventario de proveedores, informando cuando surgen nuevos servicios en tu área.

Si eres estudiante:

– Desconfía de cualquier servicio que te pida la contraseña de la cuenta institucional para “conectarse” o “importar” tus datos; si no es oficial, mejor no enlazarlo.

– Piensa dos veces antes de subir trabajos, exámenes o información personal a plataformas externas no avaladas por la Universidad.

– Si detectas que una herramienta usada en clase parece poco fiable o muy invasiva en datos, coméntalo con el profesorado o con los canales oficiales del STIC.

La seguridad de la cadena de suministro es, en buena parte, una cuestión de hábitos colectivos. Cada decisión prudente reduce la probabilidad de que un fallo externo nos impacte con fuerza.

Mirando al futuro: de la reacción a la anticipación

La buena noticia es que cada paso en gobernanza, gestión de proveedores y auditoría reduce sustancialmente el riesgo. Pasamos de reaccionar a incidentes a anticiparnos a ellos. En los próximos meses y años, la Universidad seguirá reforzando este enfoque, y la implicación de toda la comunidad será clave.

Algunos temas relacionados que el STIC puede abordar en futuros artículos son, por ejemplo, cómo trabajar de forma segura en proyectos colaborativos con empresas externas, cómo evaluar aplicaciones y extensiones que usamos en la docencia o en la investigación, o cómo integrar de manera responsable servicios de inteligencia artificial generativa sin descontrolar los riesgos para nuestros datos y nuestros sistemas.

Mientras tanto, hay pequeñas acciones que cada persona puede aplicar hoy mismo para aportar a esta seguridad compartida.

- Haz una lista rápida de los servicios externos (webs, apps, plataformas) donde utilizas tu cuenta institucional y elimina los que ya no necesitas o no sean oficiales.

- Revisa los permisos de acceso que has concedido a aplicaciones y extensiones vinculadas a tu navegador o a tu correo institucional y desinstala las que no uses.

- Comprueba que los documentos compartidos con personas externas desde la nube institucional tienen el mínimo acceso necesario y retira accesos antiguos.

- Si estás usando alguna plataforma externa para docencia o trabajo administrativo, dedica unos minutos a buscar si la Universidad ofrece una alternativa oficial equivalente.

- Cambia la contraseña de cualquier servicio externo donde hayas reutilizado la misma clave que en tu cuenta institucional, y activa la doble autenticación cuando sea posible.

- Añade en tu calendario un recordatorio trimestral para revisar proveedores, herramientas y accesos que gestionas en tu área o asignaturas.

- Si detectas un proveedor o servicio crítico que no está canalizado por los procedimientos habituales, informa brevemente a través de los canales oficiales del STIC.

- Antes de registrarte en una nueva herramienta online para clase o investigación, dedica menos de cinco minutos a leer sus condiciones básicas de privacidad y valora si realmente necesitas introducir datos personales.

- Revisa, junto con tu equipo o grupo de investigación, qué librerías o servicios externos son más críticos en vuestros proyectos y anotadlos en un pequeño inventario compartido.