¿Qué es un botnet (red de bots)?

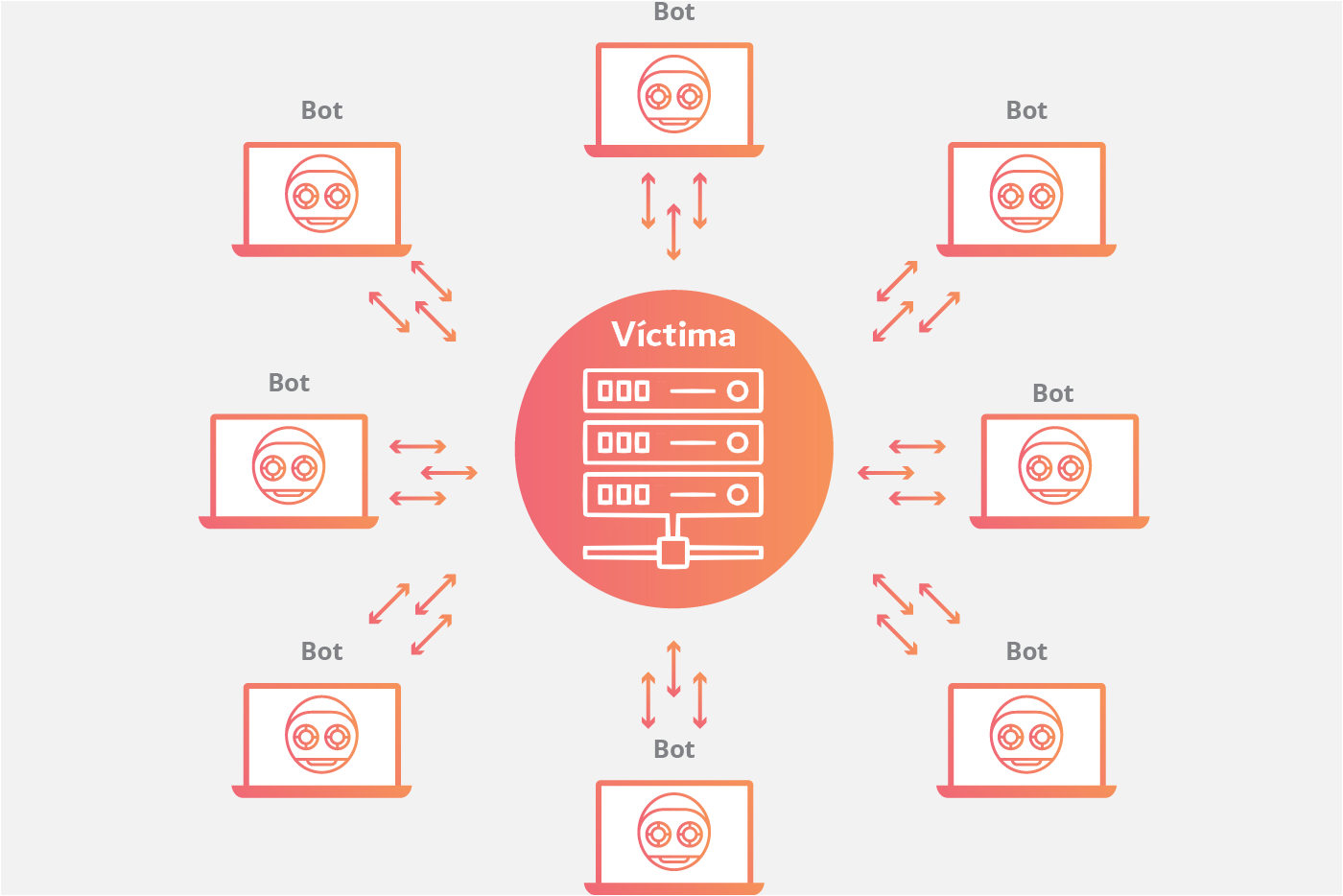

Hoy en día, la mayoría de los ciberataques están automatizados mediante botnets. Pero, ¿qué es una red de bots? La respuesta es sencilla: se trata de una red de dispositivos comprometidos que permiten a los hackers lanzar diversos tipos de ataques.

En este artículo, veremos qué son las botnets, de qué ataques son responsables y qué puede hacer para evitar que uno de sus dispositivos sea reclutado y que su empresa sea víctima de un ataque de una de ellas.

Explicación

Una botnet es un sistema compuesto por varios dispositivos conectados a Internet y comprometidos por un actor malicioso. Puede ser explotado para una variedad de propósitos, incluyendo los notorios ataques de denegación de servicio distribuidos (DDoS).

Pero su atractivo no termina ahí. Por ejemplo, algunos grupos de hackers lo utilizan para robar datos y comprometer a otras empresas o para infectar nuevos dispositivos para engrosar las filas de sus "zombis".

Los principales tipos de ataques de botnet

Las redes de bots permiten llevar a cabo diferentes tipos de ataques, cuya potencia reside en el número de dispositivos implicados, normalmente miles o incluso millones.

La fuerza de los botnets reside en su número: cuanto más grandes son, más devastadores pueden ser sus ataques.

- Ataques DDoS

Los ataques de denegación de servicio distribuidos (DDoS) son los más comunes asociados a las redes de bots. Consisten en inundar un sitio web con peticiones para sobrecargarlo y hacer que él o sus servicios clave en línea sean inaccesibles. Este tipo de ataque puede tener importantes implicaciones financieras o de reputación.- Spam y phishing

Las redes de bots también pueden utilizarse para realizar campañas automatizadas de spam y phishing, enviando millones de correos electrónicos a miles de organizaciones. Aunque el porcentaje de éxito de estos ataques sea inferior al 1%, cientos de dispositivos podrían verse afectados.- Relleno de credenciales por fuerza bruta

Son ataques automatizados que intentan comprometer una cuenta probando varias combinaciones de credenciales. Estas combinaciones pueden basarse en datos filtrados o contraseñas frecuentes. Como varios dispositivos intentan entrar en la cuenta al mismo tiempo, los métodos tradicionales de bloqueo son ineficaces.- Intrusiones selectivas

Si un pirata informático quiere dirigirse a una empresa concreta, puede utilizar una red de bots para inundarla de peticiones. Incluso si sólo un dispositivo logra infiltrarse en la red, esto puede ser suficiente para robar datos o, en el caso de una empresa de servicios financieros, incluso fondos directamente.- Criptominería

La llegada de las criptomonedas ha abierto nuevas oportunidades para los hackers. Pueden convertir a los miembros de su red de bots en máquinas mineras y utilizar su potencia de cálculo para minar criptomonedas. Dadas las especificaciones del material requerido, esta práctica es menos rentable hoy en día.

Determine si un dispositivo forma parte de una red de bots y protéjase contra esta amenaza

Desgraciadamente, detectar los ataques destinados a inscribir un dispositivo en una red de bots es muy complejo. Esto se debe a que, por definición, se trata de una acción discreta, y un dispositivo puede no ser utilizado hasta meses después de haber sido comprometido.

Sin embargo, hay una serie de medidas preventivas que también pueden ayudar a detectar los intentos de inscripción o los ataques de las redes de bots.

Inventario y visibilidad de los activos

Los dispositivos más afectados suelen ser IoT y otros dispositivos conectados con seguridad limitada y que rara vez se consideran vectores potenciales de ataque. Algunos ejemplos son las cámaras conectadas, las impresoras, los routers y las Camaras IP. Asegúrese de tener una visibilidad completa de todos los dispositivos de su red para detectar y responder a los ataques más fácilmente.

Buenas prácticas de seguridad

Las redes de bots suelen lanzar ataques automatizados, por lo que las medidas de seguridad básicas pueden ser suficientes para frustrarlos. Cambie las contraseñas por defecto de todos los dispositivos conectados a Internet, active la función 2FA lo antes posible e implante cortafuegos para evitar el acceso no autorizado a los dispositivos de su red.

Filtro antiphishing y antispam

El spam y el phishing son las dos técnicas más comunes para infectar un dispositivo. Al desplegar herramientas eficaces de filtrado y antiphishing, así como al educar a sus empleados, puede reducir significativamente el riesgo.

Herramientas de supervisión de la red

Las herramientas de supervisión de la red pueden ayudarle a ver si los dispositivos están haciendo peticiones sospechosas a otras redes (o viceversa). Si no reconoce la entidad asociada a una conexión, su dispositivo puede estar en peligro.

Protección contra ataques DDoS

Existen herramientas y soluciones para evitar los ataques DDoS y otros similares destinados a sobrecargar los sitios web y los servidores establecido en la Universidad. También permite que los sistemas gestionen el tráfico intenso en momentos estratégicos.

Inspección de dispositivos conectados a Internet

Solemos dar prioridad a los dispositivos móviles, las estaciones de trabajo y los ordenadores portátiles, pero considera la posibilidad de comprobar la seguridad de cualquier otro dispositivo que compres o conectes. Evite los dispositivos desprotegidos y aplique controles de seguridad desde el primer día.

Desactivar una botnet y eliminar la conexión

Una empresa no puede desmantelar las redes de bots por sí sola, ya que suelen ser demasiado grandes. Organismos judiciales y de ciberseguridad enteros se dedican a esta tarea.

Sin embargo, el STIC puede cortar la conexión entre una red de bots y tus dispositivos. Muchas soluciones antivirus son capaces de detectar las infecciones de determinadas redes de bots y desconectar los dispositivos afectados. Si sabes qué dispositivos están afectados, también tienes que restablecer su configuración de fábrica para solucionar el problema.

Las redes de bots pueden dar miedo, ya que los dispositivos comprometidos permanecen en la sombra, pero las buenas prácticas de seguridad y la atención cuidadosa a las acciones simples de Internet pueden crear una primera capa de protección.