Protocolo de autenticación Kerberos

Kerberos: el guardián de tu identidad

Cada mañana abres el portátil, te conectas a la red del campus o a la VPN y, tras escribir tus credenciales, accedes a correo, carpetas y aplicaciones sin pensar demasiado en lo que ocurre detrás. En ese instante entra en juego un mecanismo que trabaja en silencio para confirmar quién eres y qué puedes hacer: Kerberos. No es un antivirus ni un cortafuegos, sino un sistema de autenticación que evita que tu contraseña viaje por la red y te entrega “pases” temporales para moverte con seguridad entre distintos servicios.

Qué problema resuelve y por qué importa

Antes, las contraseñas podían circular en claro o repetirse en cada servicio. Eso las dejaba expuestas a cualquiera que interceptara el tráfico o a servidores que no necesitaban conocerlas. El enfoque moderno es justo el contrario: demostrar tu identidad sin revelar tu secreto una y otra vez. Ahí brilla Kerberos: usa criptografía y credenciales temporales (tickets) para que te identifiques una sola vez y el resto de accesos fluya sin volver a pedirte la clave.

- Tu contraseña no se remite a cada servicio; se valida al inicio y se transforma en un ticket temporal.

- Los servicios verifican tickets, no contraseñas, reduciendo el riesgo de robo de credenciales.

- Ganas continuidad: entras en correo, almacenamiento o impresoras sin repetir la autenticación.

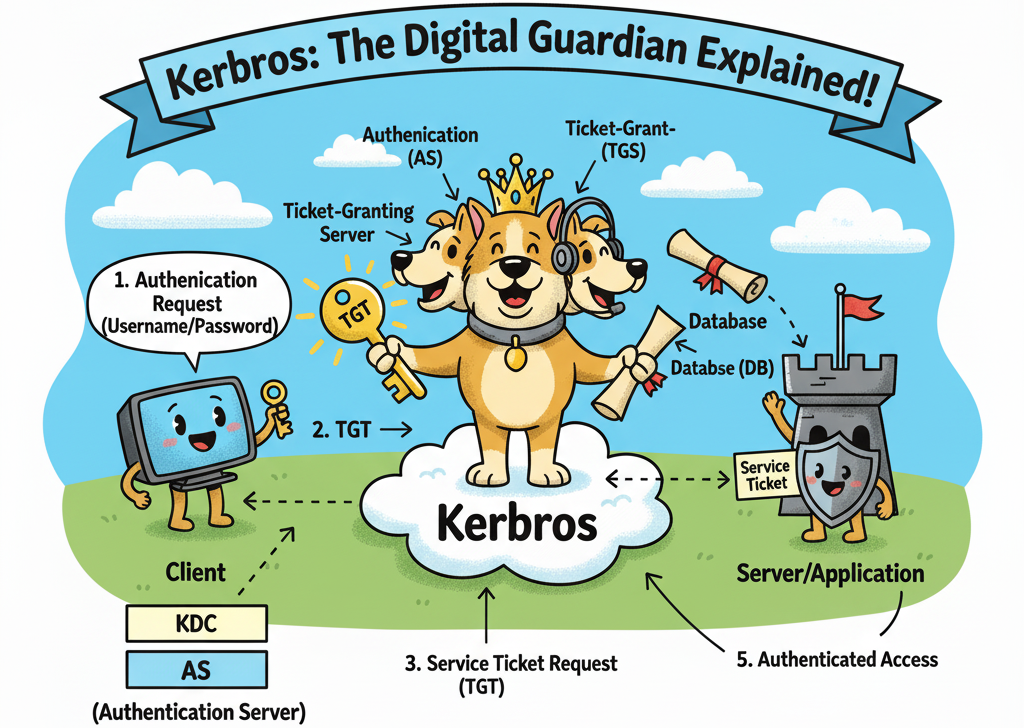

Cómo funciona sin tecnicismos

Imagina que al llegar al campus recoges una pulsera de acceso en la puerta. Con ella ya no muestras el DNI en cada aula: solo enseñas la pulsera para entrar a la sala que necesitas. Kerberos hace algo parecido en tres pasos básicos:

- Primera verificación: tu equipo demuestra al servidor central que eres tú (sin enviar la contraseña en claro) y recibe una “pulsera” digital de corta duración.

- Pases específicos: cuando necesitas un servicio concreto, tu equipo enseña esa “pulsera” y obtiene un pase nuevo, válido solo para ese recurso.

- Acceso: el servicio comprueba el pase y te deja entrar. Todo ocurre de forma automática y cifrada.

El detalle clave: lo que viaja por la red son tickets cifrados y con vencimiento, no tu contraseña. Si alguien intercepta algo, se encontrará con credenciales que expiran y que además solo sirven para lo que se emitieron.

Fortalezas y límites prácticos

- Autenticación mutua: tú demuestras quién eres y el servicio también te prueba que es legítimo. Evita conectarte a un servidor falso.

- Credenciales temporales: los tickets tienen vida corta y se pueden renovar; si se roban, caducan.

- Menos exposición de la clave: no va saltando de servicio en servicio.

¿Dónde se complica? Depende de dos aspectos silenciosos: que el servidor central esté bien protegido y que la hora esté sincronizada en todos los equipos. Si el reloj de tu portátil va desajustado, verás errores extraños; si el servidor cae, muchos accesos dejarán de funcionar.

Riesgos reales para ti (no teóricos)

- Reutilización de tickets en un equipo desbloqueado: si dejas el ordenador sin bloquear, cualquiera con acceso físico puede aprovechar la sesión y tus tickets activos para entrar donde tú puedes.

- Robo de tickets en memoria: un malware con permisos en tu equipo puede copiar los tickets temporales y usarlos mientras sigan vigentes.

- Automatizaciones inseguras: guardar contraseñas en scripts para “evitar escribir la clave” rompe el modelo. Si alguien lee ese fichero, puede generar sus propios tickets en tu nombre.

- Desajuste horario: diferencias de minutos entre tu dispositivo y los servidores provocan tickets “no válidos”, cortes aleatorios de acceso y errores confusos.

- Servidores falsos o mal configurados: si aceptas alertas de certificado “a ciegas”, podrías dialogar con un servicio que no es el que dice ser.

- Privilegios inadecuados: trabajar con cuentas con demasiados permisos aumenta el impacto si esa sesión se ve comprometida.

Escenas cotidianas de campus y teletrabajo

En la biblioteca: dejas el portátil un minuto para ir a por un libro. Si tu sesión sigue abierta, tus tickets también. Una persona curiosa podría abrir recursos que tú abriste y descargar material sensible antes de que vuelvas.

En un laboratorio docente: ejecutas una práctica que requiere autenticación y exportas variables con tu contraseña “para que funcione”. Queda guardada en el historial. Quien use el puesto después puede verla y crear tickets como si fueras tú.

En casa, con VPN: trabajas horas seguidas; de repente, el acceso al almacenamiento deja de funcionar. Tu ticket expiró y el reloj del portátil se ha desviado porque desactivaste la hora automática. Nada grave, pero hasta que no se renueva o corriges la hora, te quedarás fuera.

Señales de alerta que puedes reconocer

- Mensajes de “hora incorrecta”, “ticket caducado” o “no se puede validar la identidad” en servicios que antes funcionaban.

- Solicitudes repetidas de contraseña en recursos que normalmente no la piden tras iniciar sesión.

- Accesos denegados súbitos a carpetas o impresoras habituales sin cambios conocidos en tus permisos.

- Sesiones abiertas en dispositivos que ya no usas o que compartes.

Si ves algo así, documenta la hora y el servicio afectado, cierra sesión y coméntalo cuanto antes por los canales oficiales de soporte o seguridad de tu institución.

Consejos específicos

- Bloquea siempre la sesión al levantarte: los tickets activos son tan válidos como tu usuario. Bloquear el equipo equivale a guardar la tarjeta de acceso en el bolsillo.

- Deja la hora en automático: no fuerces la hora manualmente. Un desajuste rompe la validez de los tickets y genera falsos problemas.

- Evita contraseñas en scripts: si una tarea necesita autenticarse, usa los mecanismos oficiales (por ejemplo, utilidades corporativas aprobadas o credenciales de servicio gestionadas por el área técnica). Nada de ficheros con claves en texto claro.

- Renueva sesión tras muchas horas de trabajo continuo: cerrar sesión o reiniciar limpia y regenera tickets. Es la forma más sencilla de resolver expiraciones en segundo plano.

- No “aceptes” certificados a ciegas: si el navegador o el sistema avisa, no ignores la alerta. Un servicio legítimo debe presentar un certificado válido.

- Separa usos: evita iniciar sesión institucional en equipos no administrados por ti o con software dudoso. En esas máquinas, un ladrón de tickets lo tendría fácil.

- Solicita cuentas diferenciadas si realizas tareas sensibles: una para uso diario y otra para tareas elevadas, iniciándola solo cuando sea imprescindible.

- Cierra las sesiones remotas cuando acabes (VPN, escritorios, portales): así evitarás que tickets queden activos innecesariamente en dispositivos que no controlas.

Preguntas que ayudan a decidir bien

Antes de automatizar algo o de conectarte desde un dispositivo nuevo, plantéate:

- ¿Este equipo es de confianza y está actualizado?

- ¿Necesito de verdad guardar credenciales o hay un método aprobado para obtener tickets sin exponer la clave?

- Si me ausento, ¿mi sesión queda protegida o cualquiera podría aprovecharla?

Esas tres preguntas, respondidas con honestidad, evitan la mayoría de los incidentes que vemos asociados a la autenticación.

Errores frecuentes y su corrección en un minuto

- “No puedo acceder, ayer sí podía”: el ticket venció. Cierra sesión y vuelve a entrar; si persiste, revisa la hora automática.

- “En el laboratorio mi usuario aparecía escrito en un script”: borra el fichero, limpia el historial del terminal y cambia tu contraseña cuanto antes.

- “Un navegador recordó mi inicio de sesión”: sal explícitamente del servicio, borra cookies/sesiones y evita marcar “recordar contraseña” en equipos compartidos.

- “Apareció un aviso de certificado y lo acepté”: vuelve a intentarlo desde otro navegador o equipo. Si la alerta continúa, informa al soporte: podría ser un problema de configuración o una suplantación.

Mirando a futuro (sin perder lo esencial)

Kerberos seguirá conviviendo con enfoques como el inicio sin contraseña y el modelo de “confianza cero”. En todos los casos, el principio es el mismo: demostrar identidad sin exponer el secreto y limitar la validez de las credenciales. Como usuario, tu mejor aportación es mantener sesiones bajo control, evitar atajos peligrosos y tratar los tickets como lo que son: acreditaciones temporales que valen tanto como tu propia cuenta mientras existan.

Lista rápida: 10 acciones que debes conocer

- Activa el bloqueo automático de pantalla a los pocos minutos de inactividad.

- Comprueba que fecha, hora y zona horaria están en automático y correctas.

- Cierra sesión y vuelve a entrar para renovar tickets si llevas muchas horas conectado.

- Elimina scripts, notas o ficheros con contraseñas en texto claro (y cambia la clave si los usaste).

- Desmarca “recordar contraseña” y borra sesiones guardadas en navegadores de equipos compartidos.

- Revisa qué dispositivos tienen sesiones abiertas y ciérralas donde ya no las necesites.

- Desinstala utilidades no oficiales que “prometen” facilitar accesos internos.

- Comprueba que el navegador no muestra avisos de certificado al entrar en servicios institucionales.

- Si usas VPN, desconéctala al terminar para que no queden tickets activos en un contexto que no necesitas.

- Anota cualquier error recurrente (hora, caducidad, denegación) y comunícalo a soporte con la franja horaria exacta.