Escritorio limpio - campus tranquilo

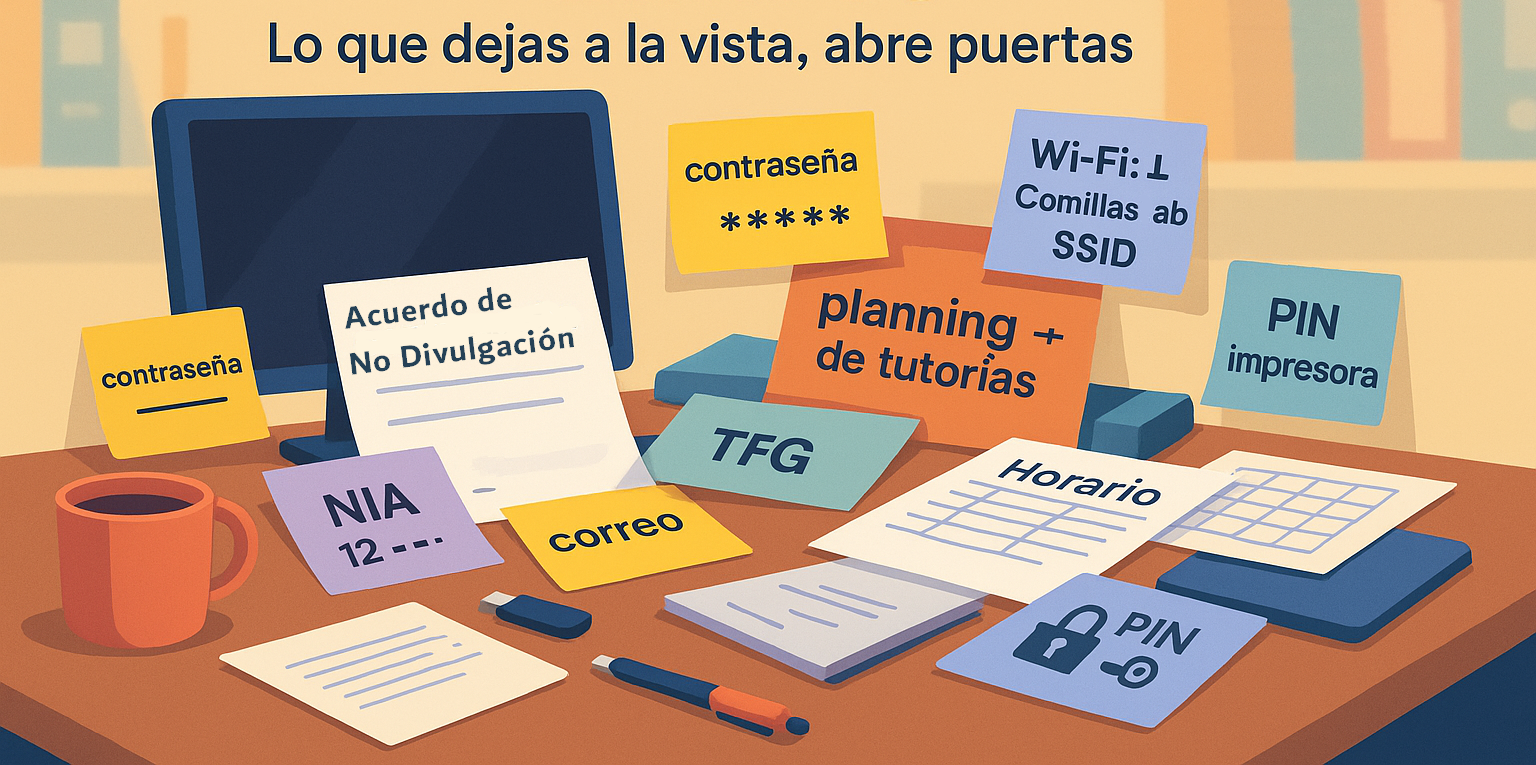

Imagina que tu mesa es un pequeño escenario donde se representan muchas obras a la vez: la documentación de los proyectos que preparas para la semana, el correo con puntos subrayados que casi enviaste, ese proyecto que te ilusiona. Entre libretas, impresiones y notas rápidas aparecen nombres, lugares, fechas, direcciones IP y especificaciones de productos contratados. Nada parece secreto, todo parece cotidiano. Sin embargo, para quien practica la ingeniería social, ese “cotidiano” es un guion perfecto. En Comillas, donde conviven compañeros de diferentes servicios, visitantes, proveedores y becarios, un escritorio ordenado no es solo cuestión de estética: es seguridad, tranquilidad y respeto hacia los demás.

Por qué el orden protege (y no solo ordena)

Cuando hablamos de seguridad, tendemos a pensar en contraseñas y antivirus. Pero lo físico también habla: una hoja con extensiones internas, un calendario de tutorías, la plantilla de un examen, un listado de asistencia a un seminario, una tarjeta de acceso olvidada. Son piezas aparentemente inocentes que, combinadas, permiten fabricar mensajes muy convincentes: “Hola, soy de Soporte, he visto tu sesión de mañana en el Laboratorio B; necesito reconfigurar tu acceso a la VPN, ¿puedes confirmar con este enlace?”. Dos datos reales bastan para bajar nuestra guardia. Por eso, un escritorio limpio reduce la superficie de ataque tanto como un buen segundo factor de autenticación.

Una historia conocida (y cómo evitarla)

Un visitante entra al edificio con la excusa de un evento abierto. Pasea, observa mesas y bandejas de impresora. Encuentra un horario de exámenes, más allá una lista con nombres y correos, y en otra mesa un borrador con el título de un proyecto. Esa tarde redacta un mensaje: tono interno, logotipo bien copiado, un enlace que parece legítimo y dos detalles que encajan con lo que vio. La persona que recibe el correo recuerda el horario que dejó sobre la mesa y, sin pensarlo demasiado, hace clic. La historia podría terminar mal, pero aquí es donde el hábito del escritorio limpio marca la diferencia: si la mesa no “cuenta” nada, el atacante se queda sin argumentos.

Del “tengo que” al “me sale solo”

Los hábitos no nacen de sermones, nacen de anclajes simples y repetibles. Te propongo uno: cada vez que cierres la tapa del portátil o apagues la luz del despacho, ejecuta una secuencia de 90 segundos: guardar → bloquear → revisar. Guarda en cajón con llave los papeles que contengan datos personales o internos; bloquea pantalla en el ordenador y en el móvil; revisa con la mirada si quedan notas, listados, tarjetas o USB a la vista. Al terminar, di en silencio “mesa muda”. Es un ancla breve que tu cerebro asociará a calma. Repite durante una semana y comprobarás que el gesto aparece sin esfuerzo, también en la biblioteca, en una sala de estudio o en tu domicilio si teletrabajas.

Lo que parece anodino… revela demasiado

Para comprender el valor del Clean Desk conviene “traducir” qué ve un atacante cuando se asoma a nuestro entorno:

Un horario impreso: para ti es organización; para otro es el mapa de tus ausencias, el momento ideal para buscar en bandejas de impresora o probar una puerta abierta. También sirve para lanzar correos en tus horas de clase, cuando es menos probable que respondas por teléfono y más probable que aceptes un mensaje “resolutivo”.

Una lista de teléfonos internos: tú la usas para agilizar gestiones; un atacante la usa para el vishing (“llamada de soporte”). Si además sabe tu cargo o en qué proyecto estás, la llamada sonará sorprendentemente familiar.

Un borrador con anotaciones: incluso sin respuestas, un examen o una rúbrica delata criterios, bibliografía y nombres de docentes. En manos equivocadas, es materia prima para presionar, suplantar o vender humo a estudiantes a cambio de dinero.

Notas adhesivas: no hace falta una contraseña escrita. Basta “VPN octubre”, “Proyector 3.2 PIN 4735” o “Reunión con Decanato, 9:30” para que un mensaje fraudulento resulte creíble. Los detalles son el pegamento de la historia.

Tarjeta de acceso o USB: una foto rápida de tu tarjeta puede facilitar suplantaciones; una memoria olvidada, incluso vacía, es el “anzuelo” perfecto para introducir malware si alguien la recoge y la conecta por curiosidad.

Campus vivo: escenarios reales y soluciones sencillas

Despachos compartidos. Entran y salen personas a ritmos distintos. La solución no es obsesionarse, es sistematizar: carpetas opacas, cajones con llave y la norma de “nada queda a la vista”. Si hay que dejar un documento para otra persona, que sea dentro de una carpeta marcada y colocada en un lugar acordado, no en la superficie de trabajo.

Biblioteca y salas de estudio. Espacios donde nadie vigila tu mesa mientras buscas un libro o vas a por agua. Haz que tus pausas sean cortas y seguras: pantalla bloqueada, papeles dentro de la mochila o en una carpeta, tarjeta de acceso contigo. Si en la mesa compartida hay pizarras móviles, bórralas si contienen nombres, teléfonos o códigos que hayas anotado “solo para luego”.

Impresoras multifunción. Son un nudo de información: trabajos en cola, libretas de direcciones, bandejas donde se mezclan páginas. Anda con prisa, sí, pero no dejes huella: recoge en cuanto imprimas, verifica que no quedan copias y borra trabajos retenidos. Si imprimes documentos sensibles, hazlo cuando estés delante o usa la función de liberación segura si está disponible.

Docencia en aulas. Evita dejar abiertas sesiones personales en equipos docentes. Cierra sesión, retira material con datos de estudiantes (listados, actas, rúbricas) y, si proyectas códigos QR o enlaces para la clase, comprueba que nadie los haya “tapado” con pegatinas o carteles encima para redirigir a páginas falsas.

Teletrabajo y BYOD: tu mesa se expande

Cuando trabajas desde casa o con tu propio equipo (BYOD), tu “escritorio” también es la mesa del salón, la cafetería del campus o una biblioteca externa. Mantén el mismo estándar: nada sensible a la vista, pantalla colocada para que no se lea desde detrás, bloqueo automático por inactividad y prudencia con documentos temporales. Si compartes espacio con otras personas, designa una carpeta cerrada para material universitario y vacíala al terminar el día. Tu objetivo es que, si alguien pasa por allí, no pueda reconstruir tu agenda ni tus responsabilidades.

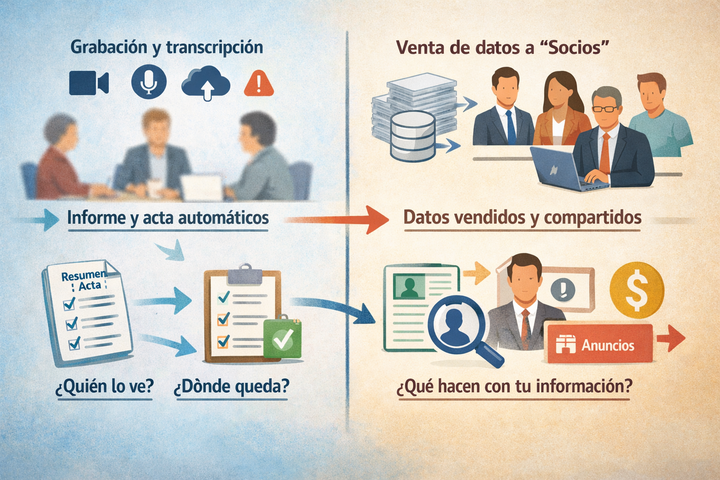

Ingeniería social en 2025: qué ha cambiado

Los fraudes se han refinado. Siguen existiendo el phishing y el vishing clásicos, pero aparecen variantes que conectan con lo físico:

“QRishing”. Códigos QR pegados sobre carteles reales para desviar a formularios falsos. Si un atacante sabe —porque lo ha leído en tu mesa— el título de tu evento o el nombre de tu grupo, puede replicarlo con facilidad. Antes de escanear, observa el QR: ¿parece sobrepuesto? ¿El dominio al que apunta es el habitual de la Universidad?

Fatiga MFA. Bombardeos de solicitudes de aprobación. Si alguien ha deducido tu usuario por pistas visibles y fuerza peticiones, tu defensa es no aprobar, cambiar la contraseña y avisar. Reducir las “pistas” en papel disminuye también la posibilidad de que adivinen identificadores.

Deepfakes y audios sintéticos. No es ciencia ficción. Una voz que “suena” a un responsable puede pedirte discreción para enviar una lista o abrir un acceso temporal. Sin documentación visible que alimente la historia, ese intento pierde fuerza. Y tú siempre puedes verificar por un canal alternativo y oficial.

Decidir antes de imprimir (la regla de oro)

La mejor página es la que no hace falta imprimir. Pregúntate siempre: ¿esto es Público, Interno o Confidencial? Si es interno o confidencial, imprime lo justo, marca la carpeta y define dónde va a guardarse y cuándo se destruirá. Si necesitas anotar o corregir en papel, planifica el retorno: de la mesa al archivo o a la destructora, sin estancia prolongada en superficies abiertas. Y recuerda que los metadatos también hablan: si vas a compartir digitales, limpia autorías, rutas internas o información innecesaria.

¿Imaginas cómo se siente?

Haz un ejercicio de future pacing. Visualízate mañana, al terminar en la sala de estudio. Cierra la tapa del portátil, escuchas el pequeño clic del bloqueo, deslizas los papeles a una carpeta, guardas la tarjeta y el USB en el bolsillo interior de la mochila. Miras la mesa: ordenada, silenciosa. Te levantas con la sensación de haber terminado “de verdad”, sin cabos sueltos. Esa ligereza es parte del trato: menos ruido visual, menos preocupaciones, menos oportunidades para que alguien construya una historia en tu nombre.

Cómo hacer que el equipo se sume (sin que sea pesado)

Si coordinas un grupo en la Universidad, puedes convertir el Clean Desk en una rutina amable:

- Lunes de arranque: cinco minutos para vaciar bandejas y crear dos espacios en un cajón: “Trabajo del día” y “Archivo”.

- Martes de etiquetas: decide colores o marcas simples (Público/Interno/Confidencial) dentro de las carpetas, no pegadas a la pantalla.

- Miércoles de impresoras: acordad quién recoge, cómo se vacían bandejas y cómo se liberan trabajos retenidos.

- Jueves de pizarras y QR: revisar que no queden datos personales escritos y que los QR proyectados o pegados sean los correctos.

- Viernes de cierre: mini-auditoría amistosa: ¿qué queda a la vista?, ¿qué podemos eliminar?, ¿qué debemos guardar de forma segura?

El tono importa: no se trata de “regañar” sino de construir una cultura de cuidado mutuo. Cuando el entorno está ordenado, el trabajo fluye mejor y la información llega a quien debe llegar, no a miradas indiscretas.

Pequeño glosario útil

Ingeniería social: manipulación que usa información real para provocar acciones (hacer clic, revelar datos, aprobar accesos).

Phishing: mensaje que se hace pasar por legítimo para robar credenciales o instalar malware.

Vishing: phishing por llamada telefónica.

QRishing: uso de códigos QR falsos para conducir a sitios maliciosos.

Fatiga MFA: envío repetido de solicitudes de segundo factor para que aceptes por cansancio.

Checklist final para PAS, PDI y alumnado

- Bloquea siempre el equipo (Win+L) al levantarte y activa el bloqueo automático por inactividad en portátiles, móviles y tabletas.

- Guarda en cajón con llave documentos con datos personales, listas de alumnos, exámenes, actas o información interna; evita dejarlos sobre la mesa “un momento”.

- Recoge impresiones en el acto y vacía la bandeja; usa liberación segura si la impresora lo permite y destruye copias sobrantes.

- Elimina notas adhesivas con nombres, horarios, teléfonos o códigos; traslada lo imprescindible a un gestor seguro.

- Custodia tarjetas y USB como llaves: no las dejes a la vista; etiqueta los soportes y evita conectar dispositivos encontrados.

- Protege la pantalla de miradas ajenas: posición adecuada, filtros de privacidad si trabajas con datos sensibles y tiempo de bloqueo corto.

- Clasifica antes de imprimir (Público/Interno/Confidencial) y define dónde se guarda y cuándo se destruye.

- Borra pizarras y notas visibles con datos personales al finalizar reuniones o clases; evita fotografiar información sensible de terceros.

- Verifica mensajes “demasiado verosímiles” por un canal alternativo, especialmente si citan detalles que estaban en tu mesa o en tu aula.

- Reporta incidentes (pérdida de documentos, correos sospechosos, accesos inusuales) a los canales de la Universidad cuanto antes.

Cierra la tapa, gana silencio

Un escritorio limpio no es un capricho: es una forma de pensar el trabajo que pone a las personas en el centro. Menos pistas a la vista significa menos oportunidades para el fraude y más serenidad para ti y para tu equipo. En Comillas, cada gesto suma: recoger una impresión a tiempo, guardar un listado, borrar una pizarra, bloquear una pantalla. Hoy mismo puedes probar el ancla de los 90 segundos. Mañana, notarás la ligereza. Y pasado, ese hábito se habrá contagiado. Porque cuando la mesa se queda muda, también se calla la ingeniería social.