Utilizar un Token Doble Factor

Autenticación doble factor con Contraseña Única

Históricamente, la autenticación fuerte se democratizó antes de la llegada de los smartphones, a través de un dispositivo específico: el token físico (o hard-token). Este pequeño dispositivo, que puede engancharse al llavero o llevarse en el bolsillo, genera un número finito de dígitos que el usuario debe copiar en el patrón de prueba de autenticación protegido (tras su nombre de usuario/contraseña). Este token físico, dedicado a la generación de contraseñas de un solo uso (OTP), se vincula a la identidad que lo posee induciendo un segundo factor "algo que se posee".

Según se mire, la caja puede considerarse un dispositivo muy seguro, porque está dedicado y limitado a esta función, o algo impersonal que los usuarios pueden prestarse si necesitan un acceso reforzado. La noción de hard-token está estrechamente vinculada al hecho de disponer de un equipamiento específico para el segundo factor de autenticación: una caja generadora de OTP, un chip RFID o un distintivo de algún tipo.

La democratización del uso de los smartphones (ya sea para uso profesional o personal) ha proporcionado una alternativa creíble y relativamente sólida a los mecanismos de autenticación fuerte que utilizan tokens duros dedicados u otras insignias.

"Time-based One-Time Password" TOTP

Estos autenticadores utilizan, además del secreto compartido, un denominador común que es el tiempo. Cada parte está sincronizada con el Tiempo Universal (UTC). A continuación, se utiliza un código de identificación personal de 6 caracteres como segundo factor de autenticación. Estos autenticadores se definen como una tecnología denominada sincrónica.

Usted es la única persona que conoce su código y sólo es válido durante unos segundos para reducir el riesgo de divulgación. Cada 30 segundos, en el caso de la Universidad Pontificia Comillas, estos autenticadores muestran un nuevo "Token Code", la contraseña de un solo uso.

La principal ventaja de estos métodos es que pueden utilizarse sin cobertura de red, al igual que la aplicación móvil.

Utilización del token físico

Si ha solicitado un token independiente, la STIC lo configurará antes de entregárselo, vinculando la clave privada del token a su cuenta de dominio de la Universidad.

Info - Si no se conecta habitualmente a las herramientas ofimáticas de la Universidad, puede registrarse previamente para la autenticación multifactor a través de este enlace: Microsoft 2FA Setup

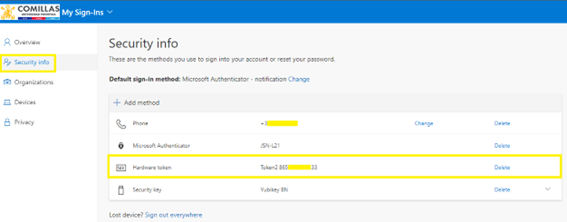

Para utilizarlo, no tiene que configurar nada por su parte, pero puede comprobar que el token está activado en su espacio Office365.

- Accesible desde este enlace: My Security Info

- o desde el espacio cloud Office:

Office.com > Usuario (arriba a la derecha) > Ver cuenta > Información de seguridad

También puede añadir aquí otro método de autenticación, como la aplicación Microsoft Authenticator.

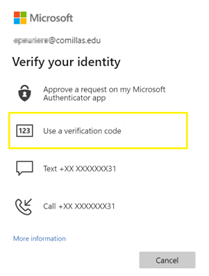

Una vez que se haya conectado con su nombre de usuario y contraseña, aparecerá una ventana del Mecanismo de Verificación de Identidad, con la opción de utilizar el token físico con código de verificación.

Por favor,

No identifique su token con nada que pueda relacionarlo con usted

Por ejemplo: ❌ Escribir Comillas en la herramienta, Nombre de usuario, Nombre del servicio, Número de teléfono, etc...

| Token Fisico | Smartphone con SMS o Aplicación | |

|---|---|---|

| Ventajas | No utilice su móvil personal | Aplicación móvil siempre al alcance de la mano |

| Totalmente desconectado e inaccesible para un atacante | Aplicación protegida por el SO del móvil | |

| No está protegido contra el uso de terceros fisicos | Protegido por código, préstamo o reconocimiento facial | |

| Un simple botón que pulsar para obtener el código | Sin código a introducir con la aplicación de Microsoft - Pulse en "Approve" | |

| Inconvenientes | Mayor riesgo de robo | Los móviles necesitan un código para desbloquearse |

| Riesgo de olvido en casa | Se puede olvidar también | |

| Riesgo de pérdida debido a su formato | Riesgo mínimo de pérdida del móvil | |

| Dificultad de gestionar varias cuentas | OTP potencialmente accesible por malware |

¿Cómo funciona?

Los principios criptográficos que subyacen al algoritmo son complejos, pero el principio general es extremadamente sencillo. Hay dos actores, "Token el programa o hardware que le proporciona la contraseña de un solo uso, y "Servidor", el servidor de autenticación que le solicita la denominada OTP.

Durante la inicialización, el servidor y el token comparten un secreto. En el caso de los Tokens físicas, esto se hace antes de que se le proporcione por el STIC. En el caso de los tokens software, se trata generalmente de una fase de inscripción en el sitio de la cuenta que hay que proteger, que muestra un código QR que hay que fotografiar a través de la aplicación OTP.

Al final, este código QR no es más que el secreto, más a veces alguna información como el algoritmo que se utilizará para generar las OTP.

Token y Servidor tienen ahora el mismo secreto privado compartido. La próxima vez que te conectes al "Servidor", tendrás que comprobar que tienes "Token" (que es lo que yo tengo). No puedes simplemente enviar el secreto privado, eso sería como tener dos contraseñas que no cambian, el secreto podría ser robada por un atacante así como tu contraseña habitual, todo el interés se perdería.

Recordemos lo básico, hay 3 posibles factores de autenticación:

- Lo que sabemos: una contraseña, un código PIN, una pregunta secreta.

- Lo que eres: biometría, como huellas dactilares o reconocimiento de retina.

- Lo que tienes: los famosos "tokens".

La inmensa mayoría de nuestros accesos informáticos se rigen por lo que sabemos. El problema es que las contraseñas son muy falibles:

- Estamos abrumados por el número de cuentas que tenemos que crear y recordar, por lo que resulta muy tentador utilizar las mismas contraseñas una y otra vez, y emplear contraseñas cortas que sean fáciles de recordar y, sobre todo, de teclear. La moda de los smartphones no ha mejorado nada, es incluso peor, es muy desagradable escribir una contraseña compleja con un teclado táctil.

- Una contraseña es muy fácil de capturar por un malware, los que lo hacen son tan comunes que incluso tienen un nombre propio, se llaman keyloggers, generalmente clasificados en la gran familia de los troyanos. Un keylogger "monitoriza" las teclas del teclado y retiene las contraseñas introducidas y las envía al atacante. Así que todo lo que se necesita es una conexión a un ordenador infectado para proporcionar nuestras preciadas contraseñas.

Aquí es donde entra en juego la autenticación "fuerte", que requiere no uno, sino dos factores diferentes. En este caso: una contraseña Y un token.

Como ya se ha mencionado, el token está diseñado para que la prueba de posesión cambie con cada inicio de sesión. Como resultado, el keylogger obtendrá nuestra contraseña y la contraseña de un solo uso (OTP) generada por el token en el inicio de sesión. Sólo cuando intente conectarse por su cuenta, la contraseña de un solo uso dejará de ser válida.

La única forma que tiene de asegurarse de que puede entrar en nuestra cuenta a voluntad es tener nuestro token, o más técnicamente, la clave secreta que utiliza para generar estas contraseñas de un solo uso. Para un token de hardware, esto está diseñado para que sea misión imposible sin recurrir al robo del famoso llavero.

Para un token de Software, implica piratear el ordenador utilizado por la conexión Y el smartphone que aloja el token. Enseguida se ve que se trata de una tarea mucho más difícil.