Los Ransomwares

¿Sabías que el ransomware es un riesgo creciente que afecta a instituciones y particulares en su vida privada? ¿Que los ataques son cada vez más sofisticados y que hay muchas razones para creer que el número de ataques seguirá creciendo? ¿Que los ciberdelincuentes están cosechando actualmente millones de dólares, sin correr apenas riesgos?

El ransomware es un software malicioso que toma los datos personales como rehenes. El software cifra todos los datos de tu ordenador y luego pide al propietario que envíe dinero a cambio de la clave para des-encriptarlos.

Pagar el rescate no garantiza la recuperación de sus datos.

¿Qué aspecto tiene?

Cuando este tipo de malware se ejecuta, podemos identificarlo de forma instantánea.

El ransomware cifra los archivos que hace imposible el acceso al contenido de los documentos. Los comportamientos que se observan habitualmente son:

- Añade un sufijo extraño a los nombres de los documentos (ejemplo: [nombre del documento]Encypted.doc).

- Añade nuevos documentos que contengan una nota de rescate

- Varios documentos no se abren y el sistema indica que están corruptos.

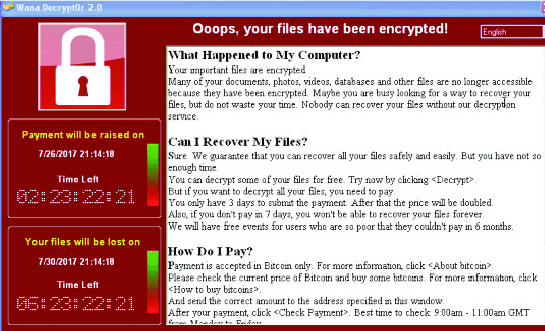

- También puede abrirse una ventana indicando que nuestros archivos han sido encriptados.

Cuando el ransomware ha terminado su trabajo, aparece una ventana. Dice que los archivos han sido encriptados. La verborrea técnica indica que ningún medio tecnológico liberará los archivos. La única forma, según el mensaje que se muestra, es pagar la cantidad del rescate. Hay un límite de tiempo. Si se supera el límite de tiempo, el importe del rescate aumenta o se pierden los archivos. El ordenador sigue siendo utilizable. Se ofrecen instrucciones detalladas y apoyo para pagar el rescate. Una vez que se paga el rescate, se ofrece una herramienta para desencriptar los archivos. Sin embargo, la eliminación del ransomware del ordenador no restablece el acceso a los datos.

¿Qué puedo perder?

Podríamos pensar que el software de cifrado de ransomware sólo se dirige a la información de empresas u organismos públicos. El ransomware está interesado en los archivos que son de valor para nosotros. No sólo afecta a los textos u hojas de cálculo, sino a todo tipo de archivos. Nuestra contabilidad, nuestros datos de compra se vuelven inútiles si están encriptados. La situación es peor si no hemos guardado una copia de seguridad a salvo de los ataques.

Si nos infectamos, perdemos archivos que son más difíciles de reemplazar. Piensa en las primeras fotos de nuestra hija, en las fotos de la boda de nuestro hijo mayor. ¿Qué pasa con las bases de datos de los estudiantes y los proyectos de investigación en curso? El ransomware no distingue entre datos valiosos y archivos más mundanos. Sabiendo lo que podemos perder con el ransomware, queda claro que el esfuerzo para protegernos de él es poco. Hacer copias de nuestros datos nos prepara para reaccionar después de un ataque. ¡Mejor aún! Adoptar unas sencillas reglas de conducta nos protege de estos ataques.

Intentar hacer una copia de seguridad una vez que nuestro PC está infectado, es ya demasiado tarde...

El ransomware, al igual que otros códigos maliciosos, infecta una estación de trabajo y ejecuta una carga útil. En este caso, un programa cifrará los archivos del ordenador en nuestro disco o en la red local si nuestro ordenador está conectado a ella.

¿Cómo se coge?

- Aprovechando las lagunas que ofrece el ordenador cuando los componentes del software no están actualizados.

- Con la ayuda del usuario del ordenador que actúa de forma descuidada o a la ligera.

A menudo, los estafadores utilizan el correo electrónico para engañar nuestra vigilancia despertando nuestra curiosidad con:

- Enlace a una página web despertando nuestra curiosidad como en la que supuestamente se pueden ver fotos inéditas de famosos o un gran descuento.

- Un documento del que no debemos ser destinatarios y que nos incita a ser indiscretos: albarán, factura, informe, etc.

Estos enlaces o documentos esconden código malicioso que se utilizará para explotar un fallo en la estación de trabajo. Desempeñamos un papel destacado en la estrategia de defensa contra el ransomware.

¿Cómo puede protegerse de esto?

- Aplicando rápidamente los últimos parches disponibles a todos los componentes de software instalados en el ordenador

Como usuario, actúe con precaución y desarrolle una conciencia de los peligros potenciales:

- Detectar e identificar correos electrónicos de remitentes desconocidos o con los que no solemos comunicarnos

- Ignorar una invitación a visitar un sitio web cuya naturaleza desconocemos

- Evitar abrir un documento recibido como adjunto en un correo electrónico del que no somos el destinatario "consciente"

Si nos encontramos con este tipo de correos electrónicos, debemos informar al servicio STIC immediatement y seguir sus instrucciones. El análisis de estos correos electrónicos ayuda a reforzar las medidas establecidas para bloquearlos.

Bloqueo de las acciones del ransomware

El primer objetivo en nuestra batalla contra el malware es evitar que tome como rehenes a otros archivos. Para conseguirlo:

- Desconecte el cable de red

- Desconecta los discos y las llaves USB

- Apagar el ordenador infectado

- Póngase en contacto con el STIC inmediatamente para limpiar la estación de trabajo

Para no copiar el ransomware, los datos no se recuperarán. Por eso es importante hacer copias de seguridad periódicas de sus datos importantes.

¿Es una buena idea pagar el rescate?

El ransomware ha tomado nuestros datos como rehenes y promete devolvernos el acceso si aceptamos pagar una determinada cantidad de dinero. ¿Pagar resuelve nuestros problemas?

No. En la mayoría de los casos, aunque se pague un rescate, los delincuentes no entregan la clave para restaurar el acceso a nuestra información. También hemos visto casos en los que se proporcionó una clave para recuperar el acceso a los datos a cambio de un pago. Unos días más tarde, los datos habían sido encriptados de nuevo y se pidió un segundo rescate.

Tal vez. Si se ha intentado todo sin éxito y la importancia de los archivos encriptados merece el riesgo de pagar, podemos considerar el pago como último recurso. Pero debemos que asumir la idea de perder tanto nuestro dinero como nuestros archivos.

El pago de un rescate por parte de la víctima sigue siendo la principal motivación de los ciber-delincuentes, independientemente de las innovaciones o la tecnología a la que se dirijan. La mejor manera de frenar esta lacra es no pagar el rescate exigido para que esta actividad sea mucho menos atractiva.

Un usuario informado vale por dos

El software antivirus es la primera línea de defensa contra el ransomware, aunque no siempre puede detener los ataques más sofisticados. Por ello, la prevención sigue siendo un elemento clave para evitar ser víctima de una infección de ransomware. Los ciberdelincuentes adaptan continuamente sus tácticas para propagar el ransomware. Estos ataques suelen adoptar la forma de hipervínculos falsos o archivos adjuntos maliciosos. Incluso las personas más experimentadas no siempre son capaces de reconocer un ataque.

Debemos estar atentos y asegurarnos de conocer los síntomas observables de una infección por ransomware. Si estamos en la Universidad, debemos informar rápidamente el STIC de cualquier anomalía o síntoma que sugiera una infección de ransomware. En caso de duda, debemos apagar inmediatamente el ordenador y anotar la hora y la fecha en que se ha detectado el problema.

Proteger sus datos...

La principal consecuencia del ransomware es la pérdida de datos. Los ciberdelincuentes se aprovechan del hecho de que ciertos documentos son insustituibles para nosotros. La mejor manera de protegerse contra este tipo de pérdida de datos es hacer copias de seguridad periódicas. Estas copias deben guardarse siempre en un medio a salvo del ransomware, tal como OneDrive proporcionado por el STIC, y asegurarse de que está funcionando a diario.

Comportamiento Seguro

Hacer copias de seguridad periódicas de nuestros archivos y mantenerlos fuera del ordenador. Asegúrese de que todo el software ha sido actualizado con los últimos parches de seguridad. Utilice el software antivirus y antimalware proporcionado por la STIC. Visite sólo sitios de buena reputación. No abra los archivos adjuntos a los correos electrónicos de fuentes dudosas. No haga clic en los enlaces de los correos electrónicos de fuentes dudosas. Pase el ratón por encima de los enlaces antes de hacer clic para ver la dirección. Aplique también estas medidas a los correos electrónicos inesperados de conocidos.