Higiene digital y huella invisible

En el día a día de la Universidad, hacemos clic, deslizamos, compartimos, pedimos cita, enviamos un trabajo y consultamos un plano del campus. Todo fluye… y, sin embargo, algo queda. Esas marcas silenciosas (las trazas) se acumulan como huellas en la arena: metadatos que cuentan la historia de un documento, historiales de navegación que revelan intereses y rutinas, geolocalizaciones que dibujan nuestros recorridos. Este artículo nace para sensibilizar sobre la higiene digital y la huella invisible y ayudarte a comprender cómo se explotan esas trazas y, lo más importante, cómo reducirlas con hábitos realistas en Comillas.

Imagina que dejas tu bicicleta en el aparcamiento sin candado “solo cinco minutos”. Nadie lo nota… hasta que alguien sí. En el mundo digital ocurre algo parecido: dejamos pequeños “candados abiertos” en forma de permisos demasiado amplios, historiales que no revisamos o metadatos que olvidamos eliminar. La buena noticia es que la higiene digital, igual que lavarse las manos, es un gesto sencillo, repetible y contagioso en el mejor sentido: cuando tú lo haces, tu equipo también mejora.

Qué es la huella invisible (y por qué importa)

La huella invisible la forman las señales que dejamos al usar servicios digitales incluso cuando no publicamos nada: metadatos (autor, fecha de creación/modificación, ubicación GPS embebida en fotos y documentos), historiales y registros de actividad (búsquedas, webs visitadas, clics), y datos de geolocalización recogidos por móviles y apps. Muchos ficheros incluyen metadatos que no forman parte del contenido, pero exponen información personal o sensible si se comparten sin limpiarlos. Por eso, antes de difundir apuntes, TFGs o informes, conviene revisar y quitar metadatos desde las propias herramientas ofimáticas o el sistema (por ejemplo, en Windows: botón derecho → Propiedades → Detalles → “Quitar propiedades…”; en macOS o GNU/Linux existen utilidades similares).

Los móviles y portátiles amplifican el fenómeno: llevan sensores y aplicaciones que, con permisos laxos, acceden a contactos, cámara, micrófono o ubicación. Al estudiar o trabajar en movilidad (biblioteca, cafetería, trayectos), el rastro se multiplica y las superficies de ataque crecen: redes Wi-Fi inseguras, aplicaciones de origen dudoso, contraseñas recordadas, sincronizaciones poco controladas. De ahí la importancia de configurar bien los equipos, revisar permisos y evitar redes públicas para trámites sensibles, recurriendo a la red móvil o a VPN cuando corresponda.

En redes sociales, la visibilidad por defecto suele ser amplia; si no revisamos la configuración, exponemos más de lo que creemos (teléfono, email, fecha de nacimiento), facilitando el perfilado por terceros y la suplantación de identidad. Ajustar los parámetros de privacidad y revisar sesiones activas reduce de forma notable estas fugas.

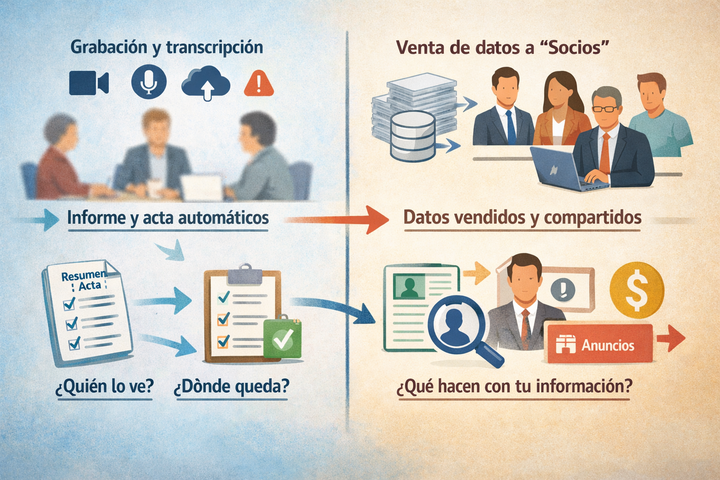

Cómo se explotan nuestras trazas

Las trazas tienen valor económico y operativo. Plataformas y terceros crean perfiles de comportamiento para publicidad segmentada; ciberatacantes las usan para diseñar fraudes y ataques dirigidos. Un ejemplo clásico es el phishing: correos que imitan entidades legítimas, juegan con la urgencia (“tu cuenta se cierra hoy”) y enlazan a páginas falsas para robar credenciales. La ingeniería social se alimenta de lo que tú ya has publicado —o permitido registrar—: horarios, proyectos, jefaturas, fotos de tarjetas de acreditación o de la pantalla del portátil.

También hay explotación indirecta. Con suficiente historial de navegación, es posible deducir tu rol (alumno, PDI o PAS), tus asignaturas, tus horas de conexión y hasta patrones de estrés (picos de búsquedas antes de exámenes). Si a eso sumas geolocalización pasiva (por ejemplo, la que registran algunas apps al escanear redes Wi-Fi cercanas), se puede reconstruir una semana entera: entradas y salidas del campus, cafeterías favoritas, rutas a casa. Nada de esto “suena” mal por sí solo; el problema surge cuando se usa para manipular decisiones, suplantar identidad o preparar fraudes específicos.

En el entorno universitario aparecen escenarios muy concretos:

Solicitudes de acceso “creíbles”. Un atacante que conoce tu horario y tu relación con cierta asignatura puede enviarte, justo antes de clase, un enlace a una “encuesta de asistencia” con el logotipo del centro. El contexto aumenta la probabilidad de clic.

Suplantación en grupos de trabajo. Si compartes públicamente pantallazos de tu calendario o tu tablero de proyecto, es más fácil que alguien se cuele en una videoreunión haciéndose pasar por un compañero, o que enrede con enlaces “de tarea” falsos.

Recolección de metadatos de documentos. Un CV con número de teléfono y dirección, un PDF con autor y email incrustados, unas fotos de prácticas con geolocalización EXIF… todo suma para el perfilado y para contactos no deseados.

La Universidad: el contexto real de tu huella

En Comillas convivimos estudiantes, PDI y PAS con necesidades distintas, pero una realidad común: gestionamos información valiosa (datos personales, investigación, contratos, evaluaciones). Las trazas digitales cruzan aulas, despachos, campus virtual y servicios corporativos. Por eso la higiene digital no es un “extra”; es parte del trabajo bien hecho. Cuando subes un PDF al aula virtual, ¿has eliminado metadatos? Si coordinas un grupo de investigación, ¿has revisado permisos de las carpetas compartidas? Si atiendes a estudiantes en remoto, ¿evitas redes Wi-Fi públicas y usas conexiones de confianza?

Piensa en tres escenas, a modo de historia:

- Lucía (alumna) comparte su TFG y, sin querer, expone el histórico de versiones con comentarios y geolocalización de las fotos. Antes de presentarlo, aprende a limpiar metadatos desde el propio Office y exporta a PDF sin información oculta. Resultado: el trabajo habla por sí mismo, no su “cocina interna”.

- Javier (PDI) viaja a un congreso y prepara su clase en el hotel. Evita la Wi-Fi gratuita, usa datos móviles y VPN, y no guarda contraseñas en el navegador del portátil. Al instalar una app de encuestas en clase, lo hace desde la tienda oficial y revisa permisos. Su rastro se reduce; su clase, intacta.

- Marta (PAS) gestiona documentación sensible. Bloquea la pantalla al ausentarse, mantiene actualizados los equipos, usa gestor de contraseñas con autenticación multifactor (MFA) y hace copias de seguridad 3-2-1 (varias copias, soportes distintos, una fuera). Un intento de phishing llega a su bandeja: identifica el engaño por el remitente y el tono de urgencia, y lo reporta. La oficina sigue funcionando sin sobresaltos.

Metadatos: el espejito indiscreto

Los metadatos cuentan más de lo que parece: autoría, fechas, versiones, ubicación GPS en fotos de trabajo de campo, datos de cámara, incluso pistas sobre el software utilizado. Si subes un informe, un CV o unas diapositivas, limpia la “trastienda” antes. Los suites ofimáticos permiten quitar propiedades en segundos; conviértelo en hábito, especialmente cuando compartes fuera de la Universidad o con terceros. En imágenes, desactiva la geolocalización de la cámara si vas a publicar fotografías de prácticas, laboratorios o salidas a terreno; y si ya están tomadas, elimina los EXIF antes de difundirlas.

¿Imaginas entregar un proyecto impecable que no revele tu ruta diaria ni los nombres de tu equipo en el historial del fichero? Igual de importante que firmar un documento es decidir qué dejas dentro. Ancla este gesto: Guardar → Revisar → Quitar propiedades → Compartir. La secuencia se convertirá en tu nuevo automático.

Navegación y redes: menos ruido, más control

El historial de navegación, las cookies y los identificadores entre sitios permiten reconstruir tus hábitos. Sin obsesionarse, puedes adoptar estrategias de bajo esfuerzo que funcionan: borrar cookies e historial periódicamente, usar ventanas privadas o “pestañas temporales” para gestiones sensibles (banca, salud, trámites), separar nítidamente perfiles personal/laboral, y revisar qué extensiones instalas (menos es más). Apunta un truco sencillo: deshabilita todas las extensiones por defecto y actívalas solo cuando las necesites. Reducirás exposición, suplantaciones y doxing.

En movilidad, recuerda que los “gratis total” suelen tener letra pequeña. Evita redes Wi-Fi abiertas para trámites importantes; si no hay alternativa, limita tu actividad, usa la red móvil para lo crítico o la VPN corporativa, y desactiva Bluetooth y Wi-Fi cuando no los necesites. No actives “recordar contraseña” en el navegador del móvil; si te roban el dispositivo, ese “recuerdo” juega en tu contra.

En redes sociales, invierte cinco minutos para ajustar visibilidad, revisar sesiones activas y revocar apps de terceros que ya no usas. Si gestionas cuentas del centro o de un proyecto, protege accesos con MFA, verifica enlaces antes de compartir y evita publicar datos personales de estudiantes o colegas. Un error en redes se amplifica en segundos.

Geolocalización: el mapa que dibujas sin querer

Tu teléfono, reloj deportivo y algunas apps registran ubicaciones para darte servicios útiles (tiempos de transporte, recordar dónde aparcaste). El equilibrio pasa por limitar la geolocalización a las apps que realmente lo necesitan y solo cuando están en uso; revisar periódicamente el “historial de ubicaciones”; y desactivar el escaneo de redes Wi-Fi/Bluetooth para “mejorar la precisión” si no lo usas. En el campus, este ajuste reduce ruido y ahorra batería. En salidas de investigación o prácticas, planifica qué dispositivos llevar y cómo gestionarás los datos de ubicación asociados a fotos y notas de campo.

Hazte esta pregunta de implicación: si mañana alguien pudiera ver un mapa con mis últimos 30 días, ¿qué conclusiones sacaría sobre mí que no quiero que saque? La respuesta te guiará para ajustar permisos sin dramas.

Autenticación, contraseñas y gestores: el trío que sí funciona

Los incidentes graves comienzan a menudo por un inicio de sesión mal protegido. El estándar razonable en 2025 es: MFA activada siempre que el servicio lo permita, gestor de contraseñas para no reutilizar y generar claves largas y únicas, y contraseña maestra robusta. Cuando un servicio ofrezca “claves sin contraseña” (passkeys), valora activarlas: reducen muchas fugas clásicas. Si sospechas de un acceso indebido o ves tu email en alguna filtración pública, cambia las contraseñas cuanto antes y revisa sesiones abiertas en todos tus dispositivos.

Un buen anclaje mental: “Mi gestor abre la puerta; la MFA cierra el paso a intrusos”. Esa imagen simple disminuye fricción y te recuerda por qué merece la pena.

Copias de seguridad: tu red de seguridad emocional (y técnica)

Los fallos pasan: pérdidas, robos, errores humanos, ransomware. La estrategia 3-2-1 (tres copias, dos soportes distintos, una fuera) evita que una crisis técnica se convierta en una crisis personal. Planifica copias automáticas, prueba la restauración de vez en cuando y desconecta el soporte cuando no lo uses para que un malware no cifre también tu copia. Piensa qué necesitas realmente (no todo) y dónde lo vas a guardar (nube fiable, unidades corporativas, disco externo cifrado). Y acuerda en tu equipo quién se responsabiliza de verificar que las copias funcionan: lo que no se comprueba, no existe.

Puesto de trabajo y documentación: pequeñas rutinas, gran impacto

Mantén el puesto “en forma”: bloqueo de sesión al levantarte, sistema y aplicaciones actualizados, antivirus y firewall activos; nada de notas adhesivas con claves ni documentos sensibles a la vista. Al tratar documentación sensible (actas, expedientes, contratos), almacénala en ubicaciones autorizadas, precaución con impresoras/escáneres (recoge rápido tus impresiones) y respeta los procesos de destrucción segura cuando toque. En aulas y salas compartidas, revisa que no queden sesiones abiertas ni archivos en equipos comunes tras una clase o presentación.

Piensa en tu puesto como en una mesa de laboratorio: limpia, ordenada y con cada cosa en su sitio. Ese anclaje favorece decisiones seguras sin tener que pensarlo cada vez.

Cómo actuar ante dudas o incidentes

La higiene también es pedir ayuda a tiempo. Si detectas un correo sospechoso, un acceso raro o has compartido información por error, reporta al STIC. Mejor un aviso de más que un incidente en silencio.

Anclar hábitos: visualízate “ligero”

Cierra los ojos un instante e imagínate dentro de tres semanas: abres el portátil, todo está actualizado, el gestor de contraseñas te acompaña, tu navegador te saluda sin rastros viejos, tus documentos sensibles no delatan metadatos indiscretos. Te sientes ligero, confiado, profesional. Ese es el tú que estás construyendo hoy con gestos pequeños y consistentes.

¿Imaginas la tranquilidad de saber que, aunque perdieras el móvil, tus copias están a salvo y tus cuentas protegidas por MFA? ¿Imaginas presentar tu proyecto sin “ruido” y que solo se hable del contenido? La higiene digital no es otra tarea más: es una forma de trabajar y estudiar con calma, eficacia y respeto a las personas cuyos datos tratamos.

Próximos temas que te proponemos

Para seguir creciendo juntos en la Universidad, proponemos abordar pronto: privacidad y uso responsable de herramientas de IA generativa en el aula; verificación de identidad en videoconferencias; suplantación con deepfakes en prácticas evaluables; y pautas de minimización de datos en investigación colaborativa. Prepararemos guías prácticas y listas de verificación imprimibles para PAS/PDI/Alumnos.

Acciones concretas para aplicar hoy

- Limpia metadatos antes de compartir: en Office/PDF elimina propiedades (autor, fechas, GPS) en informes, TFG/TFM y materiales docentes.

- Activa la MFA y usa un gestor de contraseñas con contraseña maestra robusta; valora usar “claves sin contraseña” (passkeys) cuando estén disponibles.

- Reduce el rastro del navegador: borra cookies e historial con regularidad, limita extensiones y separa perfiles personal/laboral.

- Evita Wi-Fi abiertas para gestiones sensibles; prioriza datos móviles o VPN y desactiva Bluetooth/Wi-Fi cuando no los uses.

- Configura el puesto: bloqueo automático, sistema y apps actualizados, antivirus y firewall activos; “mesas limpias” sin documentos a la vista.

- Haz copias y prueba la restauración; desconecta el soporte cuando no lo uses para evitar cifrados por malware.

- Cuida tus redes sociales: revisa privacidad y sesiones activas, desautoriza apps antiguas y desconfía de enlaces/adjuntos inesperados.

- Detecta el phishing: desconfía de urgencias y remitentes raros, no abras adjuntos dudosos, verifica enlaces antes de clicar y reporta al STIC.

- Gestiona documentación sensible en ubicaciones autorizadas; cuidado con impresoras/escáneres y destruye soportes de forma segura.

- Revisa permisos y geolocalización en el móvil: permiso “solo cuando se use la app”, historial de ubicaciones y escaneo de redes.

Convertir la higiene digital en hábito es la mejor inversión para reducir tu huella invisible y seguir disfrutando de lo mejor del entorno universitario con seguridad y confianza.