Gestión de Riesgos Cibernéticos

La gestión de riesgos cibernéticos es esencial para asegurar la integridad, confidencialidad y disponibilidad de los sistemas de información. El documento NIST SP 800-37 Rev. 2 ofrece un enfoque detallado para integrar la gestión de riesgos en la planificación y ejecución de la seguridad de los sistemas. Esta guía está diseñada para ayudar a las organizaciones a gestionar riesgos a través de un ciclo de vida continuo, permitiendo una respuesta eficaz a las amenazas emergentes.

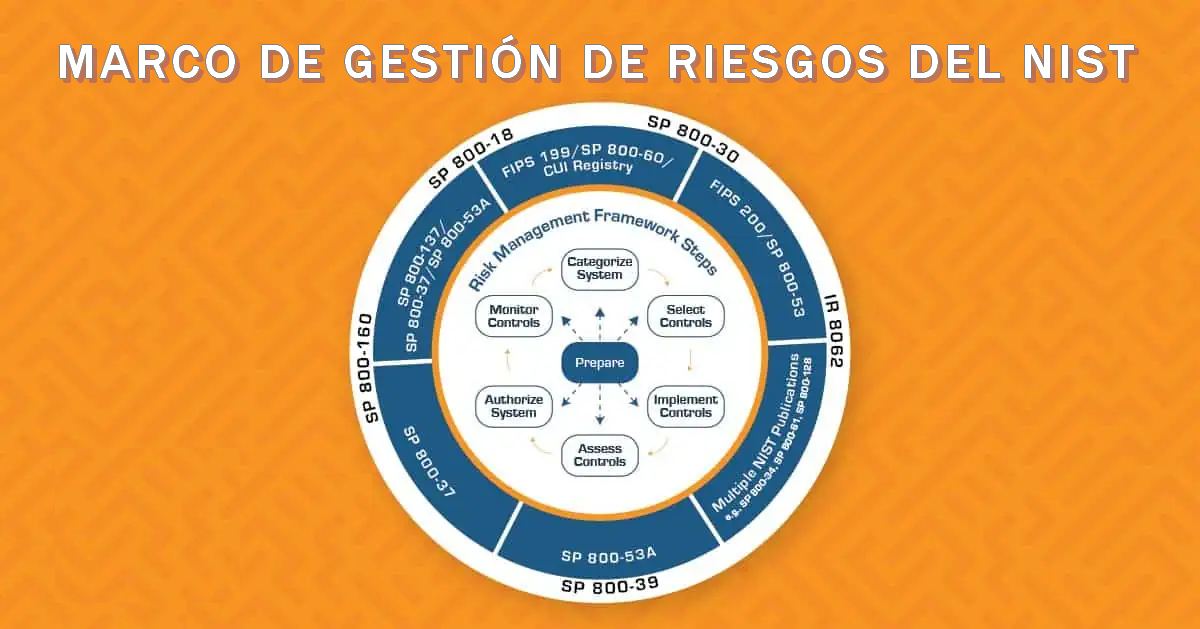

Marco de Gestión de Riesgos del NIST

El marco de gestión de riesgos (Risk Management Framework, RMF) presentado en el NIST SP 800-37 Rev. 2 consiste en una serie de pasos fundamentales que guían a las organizaciones en la implementación de controles de seguridad y la gestión de riesgos de manera eficiente. Estas pautas son aplicables tanto a entidades gubernamentales como privadas y siguen un enfoque adaptable y escalable.

Prepare (Preparar)

El primer paso del RMF es la preparación. Esta fase establece una base sólida para la gestión de riesgos, al garantizar que la organización tenga los recursos, el personal capacitado y la infraestructura adecuados para implementar una gestión de riesgos eficiente.

- Identificar las partes interesadas en la gestión de riesgos.

- Determinar los recursos disponibles para implementar las prácticas de seguridad.

- Definir roles y responsabilidades clave.

- Desarrollar un entendimiento de las amenazas cibernéticas actuales y emergentes.

Categorize (Categorizar)

En este paso, los sistemas de información son categorizados en función de su impacto potencial en la organización si se ven comprometidos. La categorización ayuda a determinar el nivel de controles de seguridad que se deben aplicar.

- Evaluar el impacto en la confidencialidad, integridad y disponibilidad del sistema.

- Asignar una categoría de seguridad basada en estos criterios.

- Documentar la categorización en el sistema de gestión de riesgos.

Select (Seleccionar)

Una vez categorizado el sistema, es necesario seleccionar los controles de seguridad adecuados que mitiguen los riesgos identificados. El NIST proporciona un catálogo de controles que las organizaciones pueden personalizar según sus necesidades.

- Seleccionar controles de seguridad iniciales basados en la categorización del sistema.

- Adaptar los controles a las amenazas y vulnerabilidades específicas del entorno de operación.

- Documentar los controles seleccionados en un plan de seguridad.

Implement (Implementar)

La implementación de los controles seleccionados es una de las fases más críticas. Aquí, la organización debe asegurarse de que los controles de seguridad estén correctamente integrados en el entorno de trabajo y funcionen como se espera.

- Instalar y configurar los controles de seguridad seleccionados.

- Integrar los controles con las operaciones diarias del sistema.

- Probar los controles para asegurar su efectividad.

Assess (Evaluar)

La evaluación del rendimiento de los controles implementados es vital para verificar que funcionan según lo planeado y protegen el sistema de amenazas. Este proceso incluye auditorías y análisis técnicos para medir la efectividad de los controles.

- Realizar evaluaciones de seguridad formales e informales.

- Documentar cualquier vulnerabilidad o fallo en los controles implementados.

- Proponer mejoras o modificaciones según sea necesario.

Authorize (Autorizar)

Después de evaluar los controles de seguridad, se emite una autorización para operar (ATO, por sus siglas en inglés) si el riesgo residual está dentro de los límites aceptables para la organización. Esta autorización es crítica para garantizar que el sistema pueda funcionar de manera segura.

- Revisar los riesgos residuales asociados con el sistema.

- Emitir una decisión de autorización basada en la evaluación de los riesgos.

- Si el riesgo es inaceptable, implementar medidas correctivas adicionales.

Monitor (Monitorear)

La gestión de riesgos no es un evento único, sino un proceso continuo. El monitoreo constante de los controles de seguridad asegura que las amenazas nuevas o cambiantes sean detectadas y mitigadas a tiempo.

- Monitorear los sistemas de manera continua para detectar cambios en el entorno.

- Evaluar regularmente la efectividad de los controles implementados.

- Actualizar los controles según sea necesario para adaptarse a nuevas amenazas.

Este ciclo de gestión de riesgos garantiza que los sistemas de información se mantengan protegidos en un entorno cibernético dinámico, ayudando a las organizaciones a reducir la probabilidad de incidentes de seguridad y a mitigar el impacto cuando ocurren.

Consideraciones Clave para la Implementación del RMF

La implementación del Marco de Gestión de Riesgos (Risk Management Framework, RMF) no se limita a seguir un conjunto de pasos de manera secuencial. Para obtener el máximo beneficio de estas directrices, es necesario tener en cuenta varios aspectos que faciliten su integración en la organización y aseguren su eficacia a largo plazo.

Enfoque basado en el ciclo de vida

El RMF enfatiza un enfoque basado en el ciclo de vida, lo que significa que la gestión de riesgos debe integrarse desde la fase de diseño de los sistemas de información hasta su operación y eventual retiro. Esto garantiza que los riesgos sean gestionados de manera proactiva en todas las fases del ciclo de vida del sistema.

- La gestión de riesgos debe comenzar en la fase de planificación y diseño.

- Los riesgos deben ser monitoreados y gestionados a lo largo de la operación del sistema.

- Incluso en la fase de desmantelamiento, se deben tomar medidas para mitigar riesgos residuales.

Enfoque adaptativo y escalable

El RMF no es un modelo "de talla única". Las organizaciones deben adaptar el marco según sus propias necesidades, recursos y el nivel de riesgo. Para una pequeña organización, el proceso puede ser más simple, mientras que una organización grande y compleja necesitará una implementación más robusta.

- Ajustar el nivel de control a la magnitud del sistema y los riesgos asociados.

- Personalizar las medidas de seguridad basadas en el perfil de riesgo de la organización.

- Escalar los controles de seguridad según la naturaleza de los activos y datos protegidos.

Involucrar a todas las partes interesadas

Un aspecto crítico del RMF es la participación activa de todas las partes interesadas en la organización, desde la alta dirección hasta los usuarios finales. Cada grupo dentro de la organización juega un rol importante en la implementación y mantenimiento de las medidas de seguridad.

- Involucrar a la alta dirección en la toma de decisiones de riesgo.

- Asegurar que los equipos técnicos comprendan los controles de seguridad y cómo implementarlos.

- Educar a los usuarios finales sobre su rol en la protección de la información.

Gestión continua del riesgo

El entorno de amenazas está en constante evolución, por lo que la gestión de riesgos no debe considerarse como un proceso estático. Es esencial que las organizaciones adopten una postura dinámica para monitorear y ajustar sus medidas de seguridad conforme cambien las amenazas.

- Realizar evaluaciones de riesgo periódicas para detectar nuevas amenazas.

- Actualizar los controles de seguridad según sea necesario.

- Establecer mecanismos de respuesta rápida ante incidentes de seguridad.

Integración con otros marcos y normativas

Una de las fortalezas del RMF es su capacidad de integrarse con otros marcos de gestión de riesgos y normativas, tanto nacionales como internacionales. Esto permite a las organizaciones cumplir con múltiples requisitos de seguridad sin duplicar esfuerzos.

- El RMF se puede alinear con ISO/IEC 27001 para la gestión de seguridad de la información.

- El marco también es compatible con las regulaciones de protección de datos, como el GDPR.

- Integrar el RMF con normativas específicas del sector, como HIPAA en el sector salud.

Beneficios de Implementar el RMF

La implementación eficaz del RMF proporciona múltiples beneficios que van más allá de simplemente cumplir con las normativas. Estos beneficios son fundamentales para mantener la resiliencia cibernética y mejorar la posición de seguridad de la organización.

Reducción de riesgos

El RMF permite a las organizaciones identificar, evaluar y mitigar riesgos de manera sistemática. Al seguir un proceso formalizado, se garantiza que los riesgos críticos sean tratados de manera oportuna y adecuada.

- Mejora la capacidad de la organización para prevenir ataques cibernéticos.

- Disminuye la probabilidad de pérdida de datos o interrupciones operativas.

- Protege la reputación de la organización al evitar incidentes de seguridad graves.

Mejor toma de decisiones

Al proporcionar un marco claro para la gestión de riesgos, el RMF permite a los líderes de la organización tomar decisiones informadas sobre la seguridad y las inversiones necesarias. Esto garantiza que los recursos se asignen de manera eficiente y efectiva.

- Facilita la asignación de presupuesto para medidas de seguridad según el nivel de riesgo.

- Permite priorizar proyectos de seguridad basados en la criticidad del sistema.

- Asegura que las decisiones se basen en datos y evaluaciones de riesgo concretas.

Cumplimiento normativo

El RMF ayuda a las organizaciones a cumplir con una amplia gama de regulaciones de seguridad, tanto a nivel nacional como internacional. Esto es fundamental para evitar sanciones legales y proteger los intereses de los clientes y otras partes interesadas.

- Garantiza el cumplimiento de normativas locales e internacionales de ciberseguridad.

- Facilita la preparación para auditorías de seguridad y evaluaciones regulatorias.

- Permite demostrar a las partes interesadas el compromiso con la seguridad y la privacidad.