Evaluación de Riesgos Informáticos en sus Proyectos

Definición y desafíos para los proyectos

En la gestión de proyectos, la gestión y el análisis de riesgos consisten en identificar, evaluar y tratar los riesgos que pueden surgir en el ciclo de vida del proyecto y repercutir negativamente en su desarrollo.

El riesgo es un acontecimiento negativo más o menos previsible que puede afectar a un proyecto. Es imposible eliminar todos los riesgos, forman parte de la vida de un proyecto. El riesgo cero no existe. Sin embargo, es necesario anticiparse a los riesgos tomándose el tiempo necesario para definirlos, estimar su probabilidad de ocurrencia y poner en marcha acciones para evitar o mitigar su impacto.

Un análisis riguroso de los riesgos es, por tanto, una buena garantía del éxito de su proyecto, al tratar de protegerse de los peligros inherentes al mismo. Al definir de antemano los riesgos potenciales, sabrá cómo reaccionar en caso de que se produzcan. Incluso se puede elaborar un plan de contingencia.

Para empezar a evaluar los riesgos de seguridad informática, debe responder a tres preguntas importantes:

- ¿Qué activos informáticos intervienen en su proyecto? En otras palabras, ¿qué datos, en caso de quedar expuestos o alterarse, repercutirían en el buen funcionamiento de su proyecto?

- ¿Cuáles son los principales procesos que utilizan o requieren esta información?

- ¿Qué amenazas pueden perturbar sus funciones?

Una vez que sepa lo que necesita proteger, puede empezar a desarrollar estrategias. Pero antes de gastar un dólar de su presupuesto o una hora de su tiempo en implantar una solución de mitigación de riesgos, debe ser capaz de responder a las siguientes preguntas:

- ¿Qué riesgo está reduciendo?

- ¿Es el riesgo de seguridad más prioritario?

- ¿Lo está reduciendo de la forma más rentable?

Estas preguntas van al meollo de la cuestión: el riesgo en sí.

En función de las opciones validadas por el responsable del proyecto en función del esfuerzo de mejora frente a la frecuencia y el coste en caso de que se produzca el suceso, tendrá la opción de eliminar el riesgo, reducirlo, transferirlo o aceptarlo.

¿Qué es el riesgo?

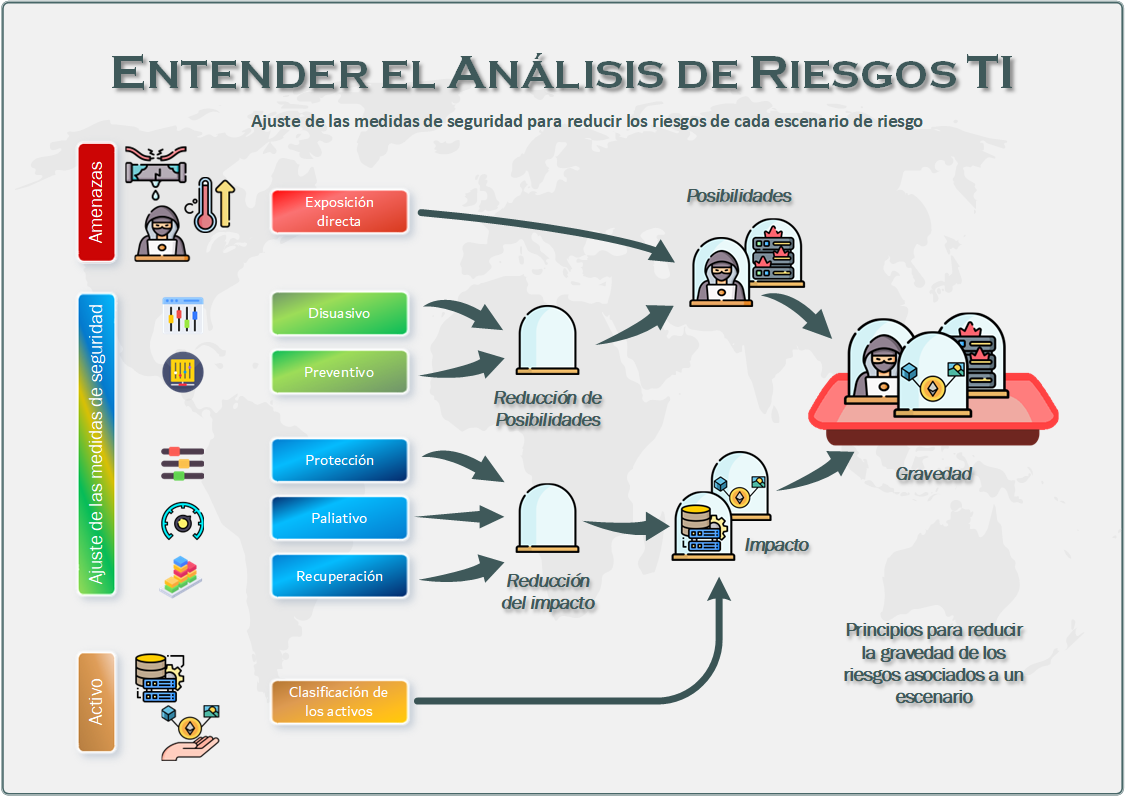

El riesgo es un concepto económico: ¿la probabilidad de pérdidas financieras para la organización es alta, media, baja o nula? Hay tres factores que determinan el riesgo: la naturaleza de la amenaza, la vulnerabilidad del sistema y el tamaño del activo que podría resultar dañado o dejar de estar disponible. Por tanto, el riesgo puede definirse del siguiente modo:

Riesgo = Amenaza x Vulnerabilidad x Activo

El riesgo se representa aquí mediante una fórmula matemática, pero no es un número, sino un concepto lógico. Por ejemplo, supongamos que desea evaluar el riesgo asociado a una amenaza de piratería informática que comprometa un sistema concreto. Si su red es muy vulnerable (tal vez porque no tiene cortafuegos o solución antivirus), y el activo es crítico, su riesgo es alto. Pero si tiene buenas defensas perimetrales y su vulnerabilidad es baja, aunque el activo sea crítico, su riesgo es medio.

Hay que tener en cuenta dos principios:

- Todo lo que se multiplica por cero es cero. Si un factor es cero, aunque los demás factores sean altos o críticos, tu riesgo es cero.

- El riesgo implica incertidumbre. Si algo está destinado a suceder, no es un riesgo.

A continuación se indican algunas formas habituales en que pueden producirse daños financieros:

- Pérdida de datos. El robo de secretos comerciales puede hacerle perder negocio frente a sus competidores. El robo de información de clientes puede provocar la pérdida de confianza y la erosión de la clientela.

- Interrupción de sistemas o aplicaciones. Si un sistema deja de realizar su función principal, es posible que los clientes no puedan hacer pedidos, los empleados no puedan hacer su trabajo o comunicarse, etc.

- Consecuencias legales. Si alguien roba datos de una de sus bases de datos, aunque esos datos no sean especialmente valiosos, puede incurrir en multas y otros costes legales por no haber cumplido las normas HIPAA, PCI DSS, RGPD u otras normas de protección de datos.

- Catástrofes naturales. Inundaciones, huracanes, terremotos, incendios y otros desastres naturales pueden ser más destructivos que un hacker. No sólo puedes perder datos, sino también tus servidores y equipos. Cuando decida dónde alojar sus servidores, tenga en cuenta los riesgos de catástrofes naturales. Por ejemplo, no ubique su sala de servidores en la planta baja de una zona con alto riesgo de inundaciones.

- Fallos del sistema. La probabilidad de fallo del sistema depende de la calidad de sus ordenadores. Para equipos relativamente nuevos y de alta calidad, el riesgo de fallo del sistema es bajo. Pero si el equipo es antiguo o de un proveedor desconocido, el riesgo de fallo es mucho mayor. Por lo tanto, es aconsejable comprar equipos de alta calidad, o al menos equipos con un buen soporte.

- Interferencia humana accidental. Esta amenaza siempre es alta, sea cual sea tu negocio. Cualquiera puede cometer errores como borrar accidentalmente archivos importantes, hacer clic en enlaces de malware o dañar físicamente un dispositivo por accidente. Por lo tanto, debes hacer copias de seguridad periódicas de tus datos, incluidos los ajustes del sistema, las listas de control de acceso y otra información de configuración, y supervisar cuidadosamente cualquier cambio en los sistemas críticos.

- Humanos malintencionados. Hay tres tipos de comportamiento malicioso:

-

- Interferencia: alguien causa daños a su negocio borrando datos, creando una denegación de servicio distribuida (DDoS) contra su sitio web, robando físicamente un ordenador o servidor, etc.

- Interceptación: un hackeo clásico, alguien roba sus datos.

- Suplantación: uso indebido de las credenciales de otra persona, a menudo adquiridas mediante ingeniería social o ataques de fuerza bruta, o compradas en la web oscura.

- Procedimientos de prueba y evaluación de la seguridad informática (Security Test and Evaluation)

- Técnicas de pruebas de penetración

- Herramientas automatizadas de exploración de vulnerabilidades.

- La misión del sistema, incluidos los procesos que aplica.

- La criticidad del sistema, determinada por su valor y el de los datos para la organización.

- La sensibilidad del sistema y sus datos.

- La frecuencia anual estimada de explotación de una vulnerabilidad por la amenaza.

- El coste aproximado de estos sucesos.

- Un factor de ponderación basado en el impacto relativo de una vulnerabilidad específica explotada por una amenaza específica.

- La probabilidad de que la amenaza explote la vulnerabilidad.

- El impacto de la amenaza que explota la vulnerabilidad.

- La adecuación de los controles de seguridad existentes o previstos para eliminar o reducir el riesgo para el sistema informático.

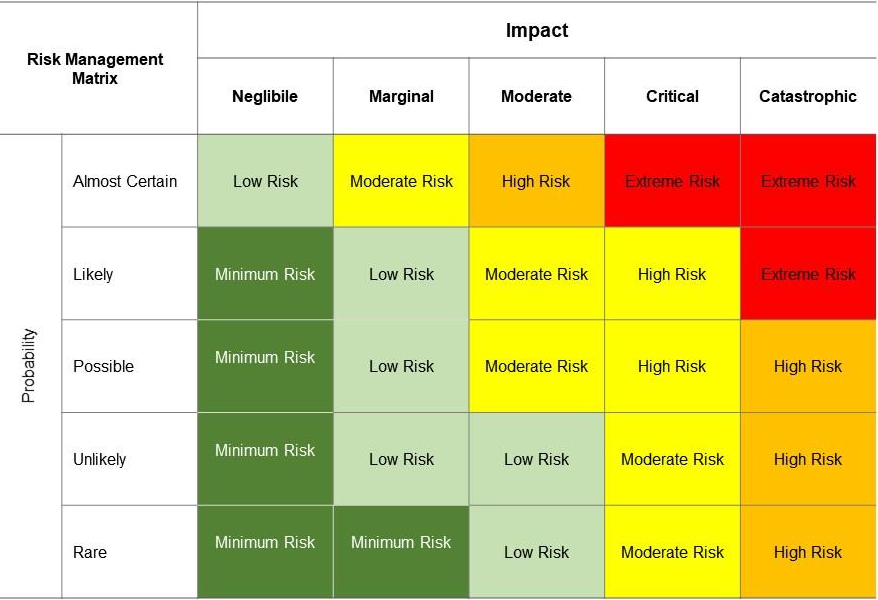

- Riesgo Extremo - Debe elaborarse lo antes posible un plan de medidas correctoras en colaboración con la ICTS para eliminar el riesgo.

- Riesgo Alto - La acción correctiva debe aplicarse inmediatamente con la validación de la acción por parte de la dirección.

- Riesgo Medio - Debe elaborarse un plan de acción correctiva en un plazo razonable. Puede plantearse un análisis más profundo.

- Riesgo Bajo - El equipo debe elegir entre aceptar el riesgo o adoptar medidas correctoras.

- Riesgo Mínimo - No se requiere ninguna otra acción y se fomenta el mantenimiento de las medidas de control.

- Normas organizativas

- Política de seguridad de la información de la universidad

- Análisis coste-beneficio

- Impacto operativo

- Viabilidad

- Normativa vigente

- Eficacia general de los controles recomendados

- Seguridad y fiabilidad

Veamos el proceso de evaluación de riesgos informáticos.

Paso 1: Identificar y priorizar los activos

Los activos incluyen servidores, información de contacto de clientes, documentos confidenciales de socios, secretos comerciales, etc. Recuerde que lo que usted considera valioso como técnico puede no ser lo más valioso en realidad para la universidad. Por lo tanto, debes hacer una lista de todos los activos valiosos en colaboración con los usuarios y el STIC de la universidad. Para cada activo, recopila la siguiente información, según proceda:

Software - Hardware -Base de Datos - Datos - Interfaces - Usuarios - Personal de apoyo - Misión u objetivo - Criticidad - Requisitos funcionales - Políticas de seguridad informática - Arquitectura de seguridad informática - Topología de red - Protección del almacenamiento de la información - Flujo de información - Controles técnicos de seguridad - Entorno de seguridad física - Seguridad del entorno.

Dado que la mayoría de las organizaciones disponen de un presupuesto limitado para la evaluación de riesgos, probablemente tendrá que limitar el alcance del proyecto a los activos de misión crítica. En consecuencia, deberá definir una norma para determinar la importancia de cada activo. Los criterios típicos incluyen el valor monetario de los activos, su estatus legal y su importancia para la organización. Una vez que la norma haya sido aprobada por la dirección e incorporada formalmente a la política de evaluación de riesgos de seguridad, utilízala para clasificar cada activo que hayas identificado como crítico, importante o secundario.

Paso 2: Identificar las amenazas

Una amenaza es cualquier cosa que pueda aprovecharse de una vulnerabilidad para violar la seguridad y perjudicar a su organización. Los piratas informáticos y el malware nos vienen a la cabeza, pero hay muchos otros tipos de amenazas:

Paso 3: Identificar vulnerabilidades

En tercer lugar, debe identificar las vulnerabilidades. Una vulnerabilidad es un punto débil que una amenaza puede explotar para violar la seguridad y dañar su organización. Las vulnerabilidades pueden identificarse mediante análisis de vulnerabilidades, informes de auditoría, la base de datos de vulnerabilidades del NIST, datos de proveedores, equipos comerciales de respuesta a incidentes informáticos y análisis de seguridad del software del sistema.

La realización de pruebas en el sistema informático también ayuda a identificar vulnerabilidades. Las pruebas pueden incluir :

Puedes reducir las vulnerabilidades que afectan a tu software y gestionar los parches adecuadamente. Pero no descuide las vulnerabilidades físicas. Por ejemplo, si traslada su sala de servidores a la primera planta del edificio, reducirá considerablemente su vulnerabilidad a las inundaciones.

Paso 4: Analizar los controles

Analizar los controles existentes o previstos para minimizar, transferir o eliminar la posibilidad de que una amenaza explote una vulnerabilidad del sistema. Los controles pueden aplicarse por medios técnicos, como equipos o programas informáticos, cifrado, mecanismos de detección de intrusos y subsistemas de identificación y autenticación. Los controles no técnicos incluyen políticas de seguridad, medidas administrativas y mecanismos físicos y ambientales. En cuanto a la transferencia de la amenaza, es posible deportar el riesgo a un proveedor de servicios y hacer que el tercero externo gestione los controles de esta parte.

Tanto los controles técnicos como los no técnicos pueden clasificarse como controles preventivos o detectivos. Como su nombre indica, los controles preventivos pretenden anticipar y detener los ataques. Algunos ejemplos de controles técnicos preventivos son los dispositivos de cifrado y autenticación. Los controles de detección se utilizan para descubrir ataques o eventos a través de medios como registros de auditoría y sistemas de detección de intrusiones.

Paso 5: Determinar la probabilidad de un incidente

Evalúe la probabilidad de que se explote una vulnerabilidad, teniendo en cuenta el tipo de vulnerabilidad, las capacidades y la motivación de la fuente de la amenaza, y la existencia y eficacia de sus controles. Muchas organizaciones utilizan categorías alta, media y baja en lugar de una puntuación numérica para evaluar la probabilidad de un ataque u otro suceso adverso.

Paso 6: Evaluar el impacto potencial de una amenaza

Una evaluación de impacto debe incluir los siguientes factores:

La información necesaria para una evaluación de impacto -incluida una evaluación de impacto en el negocio (o informe de evaluación de impacto en la misión)- puede encontrarse en la documentación organizativa existente. Un análisis de impacto en el negocio utiliza medios cuantitativos o cualitativos para determinar el impacto de un daño o perjuicio en los activos informáticos de la organización.

Un ataque o suceso adverso puede comprometer la confidencialidad, integridad y disponibilidad del sistema de información. Al igual que ocurre con la probabilidad de un ataque o suceso malintencionado, el impacto en el sistema puede evaluarse cualitativamente como alto, medio o bajo.

En el análisis de impacto deben incluirse los siguientes aspectos adicionales

Paso 7: Priorizar los riesgos para la seguridad informática

Para cada par amenaza/vulnerabilidad, determine el nivel de riesgo para el sistema informático, basándose en los siguientes factores:

La matriz de riesgo es una herramienta muy útil para estimar el riesgo según estos criterios. Una probabilidad alta de amenaza corresponde a una puntuación de 1,0; una probabilidad media, a 0,5 y una probabilidad baja, a 0,1. Del mismo modo, un impacto alto corresponde a un valor de 100, un impacto medio a 50 y un impacto bajo a 10. El riesgo se calcula multiplicando el valor de la probabilidad de amenaza por el valor del impacto, y se clasifica como alto, medio o bajo en función del resultado.

Matriz de gestión de riesgos que muestra la probabilidad, el impacto y el riesgo alto bajo

Paso 8: Recomendar controles

En función del nivel de riesgo, determine qué medidas deben adoptarse para mitigarlo, eliminarlo o transferirlo y, a veces, incluso aceptarlo. He aquí algunas directrices generales para cada nivel de riesgo principal:

Al considerar los controles para mitigar cada riesgo, recuerde tener en cuenta lo siguiente:

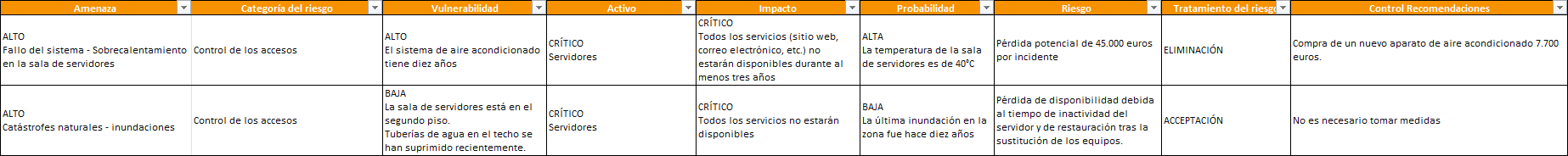

Paso 9: Documentar los resultados

El último paso en el proceso de evaluación de riesgos es elaborar un informe de evaluación de riesgos que la dirección pueda utilizar para tomar las decisiones correctas sobre presupuesto, políticas, procedimientos, etc. Este informe debe describir, para cada amenaza, las vulnerabilidades correspondientes, los activos en riesgo, el impacto en la infraestructura de TI, la probabilidad de ocurrencia y las recomendaciones de control. Este informe debe describir, para cada amenaza, las vulnerabilidades correspondientes, los activos en riesgo, el impacto en la infraestructura de TI, la probabilidad de ocurrencia y las recomendaciones de control. A continuación un ejemplo:

Puedes utilizar tu informe de evaluación de riesgos para identificar medidas correctivas clave que reduzcan múltiples riesgos. Por ejemplo, las copias de seguridad periódicas en un almacenamiento externo mitigan el riesgo de borrado accidental de archivos y, al mismo tiempo, el riesgo de inundación. Cada uno de estos pasos tiene un coste y debe tener un beneficio real de reducción del riesgo. Considere las razones operativas, presupuestarias y empresariales de cada paso de mejora.

Al pasar por este proceso, tendrá una mejor idea de cómo funciona el proyecto, los activos de infraestructura implicados y las posibles mejoras. A continuación, puede crear un documento de evaluación de riesgos que defina lo que su departamento debe realizar periódicamente (anualmente en muchos casos), cómo se deben abordar y mitigar los riesgos (por ejemplo, un umbral mínimo de vulnerabilidad aceptable), y hacer que se realicen Auditorías Externas y Pentests posteriores antes del despliegue de proyectos relevantes.

Tenga siempre en cuenta que los procesos de evaluación y gestión de riesgos de seguridad informática son el núcleo de la ciberseguridad que debe integrarse en todos los proyectos informáticos. Son estos procesos los que establecen las normas y directrices para toda la gestión de la seguridad informática, responden a las amenazas y vulnerabilidades que podrían causar perjuicios económicos a la universidad y orientan las medidas para mitigarlas, eliminarlas o transferirlas.