Estafas con IA

Imagina que, saliendo de la biblioteca con prisa, recibes una videollamada del “decano”. La voz, el gesto y hasta el ruido de fondo te resultan familiares. Te pide validar un código que acaba de enviarte “Sistemas” para recuperar un acceso. Todo parece lógico, vas con el tiempo justo y aceptas. A los dos minutos, notas que algo no encaja. ¿Te imaginas lo fácil que sería que esa ventana de 120 segundos abra la puerta a tu correo, a tu nube o incluso a datos de tu grupo de investigación? Esta escena ya no pertenece a la ciencia ficción. En 2025, las estafas apoyadas en inteligencia artificial (IA) conviven con nosotros en el campus, se adaptan a nuestros horarios, a nuestras apps y a nuestros hábitos de estudio y trabajo.

Qué ha cambiado realmente en 2025

La IA generativa ha democratizado la suplantación: clonar voces con pocos segundos de audio, fabricar rostros convincentes, imitar estilos de escritura y mantener conversaciones “profesionales” a cualquier hora. Antes, reconocer un engaño requería fijarse en faltas de ortografía o en enlaces grotescos. Ahora, los mensajes suenan naturales, el vídeo encaja con la voz y los enlaces llevan a copias casi perfectas de servicios que ya usamos. La novedad no es solo técnica; es psicológica. La IA reduce el tiempo que necesitamos para dudar, y ese es el recurso más valioso que tenemos para defendernos.

En la Universidad vivimos en una mezcla intensa de clases, reuniones en línea, repositorios compartidos, viajes académicos y comunicaciones informales por mensajería. Ese ecosistema trae oportunidades de colaboración, pero también expone nuestros datos y rutinas. Delincuentes con guiones muy afinados cruzan canales: te llegan por WhatsApp con una nota de voz, te “confirman” por correo, y te rematan en una videollamada breve. Con ese carril múltiple buscan una reacción automática, no una reflexión.

Escenarios plausibles en el campus

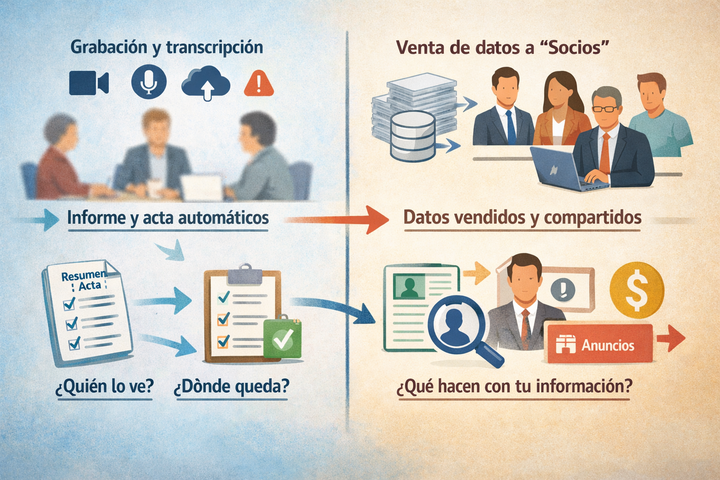

El comentario “del tutor” en la nube. Un grupo de cuarto comparte un trabajo en un repositorio institucional. Aparece un comentario educado: “He dejado observaciones en este enlace para acelerar la revisión”. El enlace lleva a una copia exacta de la página de acceso, pide credenciales y las envía a terceros. Minutos después, alguien descarga el trabajo y copia datos personales incluidos en el documento.

La nota de voz del “vicerrectorado”. Un PDI recibe un audio por una app de mensajería solicitando, con urgencia, una relación de expedientes. La voz es convincente, hay formalidad en el tono y llega un PDF con membrete creíble. Piden contestar fuera del correo institucional “por seguridad”. Es la trampa: deslocalizan la conversación para evitar controles y registros.

Soporte técnico exprés. Al PAS le llama “Sistemas” para “completar una verificación” y solicita un código de un solo uso que aparece en el móvil. La voz suena amable, profesional, y llama en hora punta. La realidad: estaban iniciando sesión desde otra ubicación y solo necesitaban ese código para entrar.

Cómo piensan y operan estos atacantes

La IA no sustituye el engaño clásico, lo amplifica. Detrás suele haber un recorrido de varias etapas:

1) Reconocimiento: buscan en redes y foros del campus datos abiertos (horarios, roles, equipos, eventos). Si un laboratorio publica fotos con pantallas al fondo o un grupo comparte enlaces públicos, suman piezas para personalizar el ataque.

2) Preparación: crean perfiles sintéticos con fotos creíbles, entrenan un modelo con audios abiertos y redactan mensajes en el tono del destinatario. La IA ayuda a “sonar” como tú o como un responsable.

3) Contacto multicanal: abren conversación donde prestas más atención (mensajería) y desvían a un canal alternativo para romper tus hábitos de verificación (correo personal, llamada a tu número privado, app poco usada).

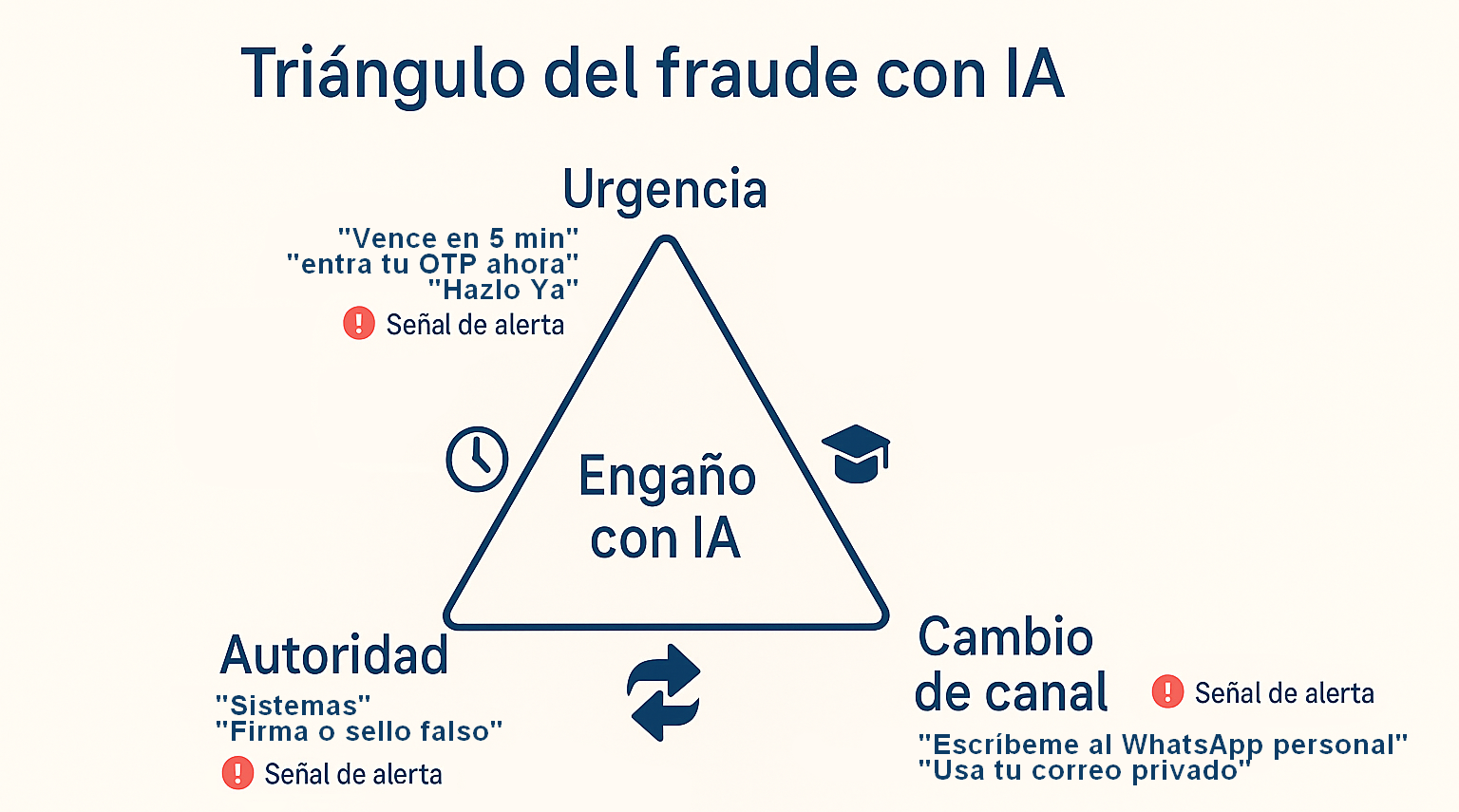

4) Cierre por urgencia: introducen presión temporal (“expira en 5 minutos”), una autoridad aparente (“lo pide Secretaría General”) y una recompensa (“así te desbloqueamos la convocatoria”). Esta triple palanca dificulta que pares a respirar.

Cuando entendemos el guion, dejamos de sentirnos “víctimas potenciales” para convertirnos en observadores activos. Esa es la clave: ganar segundos de calma. Ante urgencia + cambio de canal + petición sensible, respiro y verifico por un medio oficial distinto. Convertir esa secuencia en hábito cambia el desenlace.

Señales finas de alerta que funcionan

Urgencia sin contexto. Si te piden actuar ya, sin darte margen, desconfía. En la Universidad los procesos críticos no se gestionan a golpe de ultimátum por mensajería.

Cambio de canal inesperado. Asuntos “oficiales” que llegan por vías no habituales (tu número privado, redes sociales, correo personal) deben verificarse por el canal institucional.

Petición de secreto innecesario. “No lo cuentes a nadie” o “mejor no quedar registro” son banderas rojas. La seguridad real no teme a la trazabilidad.

Enlaces y adjuntos que no esperabas. Ante cualquier archivo o enlace, comprueba dirección y coherencia. Si te sorprende, es motivo suficiente para pausar.

Videollamadas demasiado cortas y desenfocadas. Son útiles para impresionar, no para identificar. Si la persona “de autoridad” evita mostrar su cara o su entorno con claridad, pide reprogramar por el canal oficial.

Lenguaje ligeramente desalineado. La IA imita bien, pero a veces falla en detalles de jerga local, horarios o referencias a la vida del campus. Ese “casi” es oro: úsalo para parar.

Buenas prácticas alineadas con la Universidad

No se trata de memorizar un manual, sino de incorporar pequeñas rutinas con alto impacto, coherentes con marcos como el Esquema Nacional de Seguridad o la norma ISO 27001. Estas son las que más retorno dan en nuestro contexto:

BYOD con cabeza. En dispositivos personales que usas para tareas universitarias, aplica actualizaciones, instala solo desde tiendas oficiales, cifra el equipo y desactiva “recordar contraseñas” si compartes el dispositivo. Evita Wi-Fi abiertas sin una conexión segura al acceder a recursos internos.

Higiene del puesto. Bloquea la pantalla al levantarte, guarda papeles con datos sensibles y evita notas con claves. La seguridad física es un salvavidas frente a accesos oportunistas.

Correo con lupa. Revisa remitentes, archivos ofimáticos con macros, enlaces acortados y firmas alteradas. Si no estabas esperando el adjunto, consulta al remitente por el canal institucional antes de abrir.

Redes sociales conscientes. Ajusta la privacidad, limita apps de terceros y vigila la exposición de audios y vídeos que podrían alimentar clonaciones de voz o imagen.

Copias 3-2-1. Tres copias de tu información clave en dos soportes distintos y una fuera de línea. Protege trabajos fin de grado, datos de investigación y recursos docentes.

Palabras clave de verificación. Acordar con tu equipo una frase discreta para confirmar llamadas o audios sensibles reduce muchísimo el éxito del “voice phishing”.

Anclajes que salvan minutos

Piensa en una metáfora cotidiana: el freno de mano. No hace falta usarlo a diario, pero sabes exactamente dónde está y cómo activarlo. Diseña el tuyo para la vida digital. Por ejemplo: cada vez que aparezcan urgencia + cambio de canal, activas el freno de mano mental “verificar por el canal oficial”. Repite el gesto durante una semana y se convertirá en tu respuesta automática. Añade otro anclaje: la “palabra de seguridad” con tu equipo. Es una llave maestra que invalida la imitación más convincente.

Visualizarte actuando bien. Coloca esta escena en tu mente: recibes un audio del “decano”. Pausas un segundo, recuerdas el freno de mano, y respondes con un mensaje breve: “Te devuelvo la llamada al fijo de la Universidad”. Abres la agenda institucional y haces la llamada. La persona real te confirma que no ha sido ella. Has tardado menos de dos minutos y has evitado un incidente serio. Cuantas más veces practiques esa visualización, más natural será cuando llegue el momento.

Preguntas de implicación para tu día a día

¿Qué protocolo acordarías con tu grupo para validar peticiones urgentes fuera del correo institucional? ¿Dónde guardarías tu lista de accesos críticos para activar el cambio de contraseña en menos de cinco minutos? ¿Cómo limitarías la exposición de tu voz en redes si estás participando en un proyecto sensible?

Plantéate pequeñas mejoras inmediatas: poner PIN a la SIM, activar MFA en la nube, revisar los permisos de tus apps de redes y crear una “lista de verificación de viaje” si vas a un congreso. Son pasos rápidos que instalan una cultura de seguridad práctica en el campus.

Comillas frente a las estafas con IA

La Universidad ya dispone de procesos y herramientas; lo que marca la diferencia es nuestra conducta diaria. Si el PDI asume que ninguna petición sensible se valida por mensajería, si el PAS sabe identificar un “apoyo técnico falso” y si el alumnado interioriza el freno de mano ante la urgencia, el ecosistema completo se fortalece. No es perfección, es consistencia. Y esa consistencia se entrena con hábitos breves, medibles y compartidos.

Recuerda: el objetivo del atacante es que actúes sin pensar; el tuyo es ganar segundos para verificar. La tecnología ayuda, pero el músculo decisivo sigue siendo humano.

Próximos temas que proponemos

Desde el STIC proponemos abordar en próximos artículos: 1) Claves de acceso y alternativas al SMS para un doble factor sin fricciones en el campus; 2) Identidad digital y redes sociales ante la IA: permisos, limpieza de metadatos y búsqueda inversa; 3) Viajes académicos y ciberseguridad exprés: SIM, VPN, copias 3-2-1 y planes de contingencia por país. Si te interesan, háznoslo llegar por los canales oficiales del STIC.

- Activa ya el doble factor en correo y nube con app autenticadora o claves de acceso; prioriza esto antes que cualquier otra medida.

- Define tu “freno de mano”: ante urgencia + cambio de canal, para y verifica por el medio institucional; escríbelo en una nota visible.

- Configura PIN de SIM y bloqueo automático a 30–60 segundos en el móvil para evitar secuestro de cuentas tras pérdida o robo.

- Revisa permisos de apps de redes y desinstala las que no uses; elimina accesos de terceros innecesarios en cinco minutos.

- Actualiza sistema y apps en portátil y móvil; activa actualizaciones automáticas donde sea posible.

- Crea una “palabra de seguridad” con tu equipo y probadla hoy con una llamada breve.

- Haz una copia 3-2-1 de apuntes, TFG o datos de investigación y deja una copia fuera de línea.

- Ordena tu puesto: bloquea pantalla al levantarte, guarda documentos con datos y retira notas con credenciales.

- Centraliza dudas e incidentes escribiendo de inmediato a los canales oficiales del STIC y evitando responder a mensajes sospechosos.