Email bombing y vishing

Un nuevo tipo de acoso digital

Imagina que llegas al campus, te conectas al Wi-Fi y, de repente, tu bandeja institucional empieza a llenarse con cientos de correos por minuto: confirmaciones de suscripción que no has pedido, formularios automáticos, respuestas de “no-reply”. A la vez, tu móvil suena sin descanso: llamadas de números desconocidos que, al descolgar, reproducen una voz que dice ser del “soporte informático” y te pide códigos de verificación. En cuestión de minutos, pasas de una jornada normal a una situación en la que pierdes el control de tus comunicaciones. Eso es un ataque combinado de email bombing y vishing, una modalidad que en 2025 se ha profesionalizado y que ya ha afectado a universidades europeas. En la Universidad, donde coordinamos clases, tutorías y trámites en plazos ajustados, el impacto se multiplica.

Qué es el email bombing

El email bombing consiste en saturar tu buzón con un volumen descomunal de mensajes en muy poco tiempo. Los atacantes utilizan robots que te apuntan en decenas de boletines, formularios y webs legítimas o abusan de sistemas mal configurados para que te lleguen oleadas de notificaciones reales. ¿El efecto? Ruido, bloqueo y distracción. Entre el aluvión se pueden esconder avisos auténticos del sistema, correos de alumnado, confirmaciones de reuniones o claves de recuperación. En aulas y departamentos, esa saturación provoca retrasos en entregas, pérdida de comunicaciones clave y, en ocasiones, bloqueos temporales por cuota agotada.

Qué es el vishing

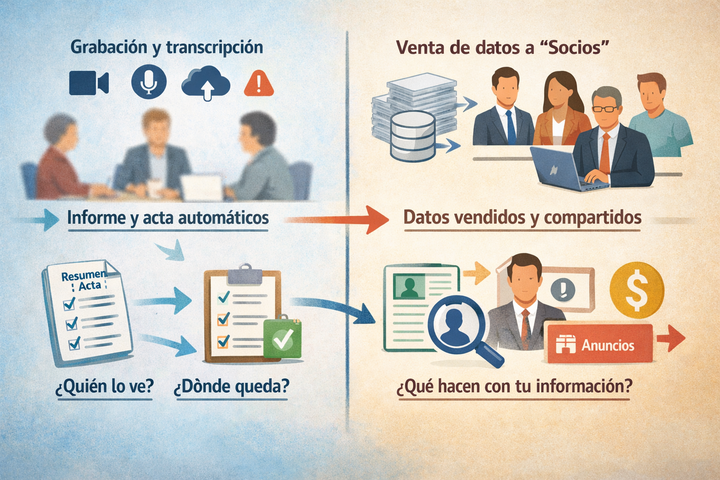

El vishing es la versión telefónica del phishing: llamadas que suplantan a entidades de confianza (servicio técnico, biblioteca, banca, mensajería, incluso “la Universidad”) para extraer datos. Hoy las llamadas pueden ser automatizadas, con voces sintéticas muy verosímiles y guiones que se adaptan a tus respuestas. La jugada maestra del atacante es sincronizar la llamada con el caos del email bombing: te llama justo cuando estás más saturado, te ofrece “ayuda” y te pide códigos de un solo uso, contraseñas o que instales una app “de soporte”.

Por qué funciona tan bien este combo

El éxito de este ataque no es técnico, es humano. El bombardeo de correos te roba atención y te mete prisa; la llamada de vishing aprovecha esa urgencia para que tomes decisiones precipitadas. Es lo que buscan: que pases por alto señales básicas (dominios mal escritos, peticiones atípicas, tono alarmista) y que “confirmes” tu identidad entregando las llaves de tus cuentas. Además, como muchos de los correos que llegan son legítimos —suscripciones reales que alguien ha hecho por ti—, el filtro antispam no siempre los para, lo que hace que todo parezca normal… salvo que no lo es.

El campus como objetivo

Comillas es un entorno ideal para aprender, investigar y compartir. Precisamente por eso es atractivo para el ciberdelito: mucho intercambio de información, gran diversidad de dispositivos (portátiles personales, móviles, tablets BYOD), trabajo híbrido y abundantes canales de contacto. En una misma mañana puedes alternar Teams, correo, Moodle, Drive, y luego atender una llamada sobre prácticas en empresa. Ese ecosistema rico y abierto, si no está bien protegido, ofrece al atacante muchas oportunidades para sembrar confusión y colarse.

Cómo se orquesta el ataque

El patrón suele repetirse con variantes:

1) Reconocimiento. El atacante recopila datos públicos: nombre y apellidos, asignaturas, grupo de investigación, publicaciones, horarios de tutorías, perfiles en redes. Cuanto más personalice el guion, más convincente parecerá.

2) Inundación. Inicia el email bombing registrando tu dirección en docenas de plataformas. Empiezan a llegarte correos de confirmación y boletines. Tu foco se fragmenta.

3) Interferencia. Entre el ruido te llegan mensajes reales del sistema o de seguridad, pero es difícil distinguirlos. Algunas personas cambian contraseñas sin pensar y otras desactivan notificaciones críticas para “descansar”.

4) Vishing oportunista. Llega la llamada: “Buenos días, le llamamos del soporte de la Universidad, hay actividad anómala en su cuenta y necesitamos verificarle”. Te piden códigos MFA, instalar un software de “asistencia remota” o dictar la contraseña “temporal”.

5) Exfiltración y persistencia. Con lo obtenido, acceden a tu correo o nube, redirigen mensajes, crean reglas invisibles, descargan documentos de investigación o solicitan cambios de IBAN en nombre del PAS.

Señales de alerta en nuestro día a día

En el campus hay pistas muy concretas que conviene interiorizar. Si en cuestión de minutos recibes decenas de suscripciones que no has pedido, si varias clases te informan de rebotes de tus correos, o si en tu móvil aparecen llamadas con prefijos inusuales y silencios al descolgar, detente. Cuando el supuesto “técnico” te pida tu contraseña, un código de verificación o que instales una app que no está en los procedimientos habituales, es un claro “no”. Y si el interlocutor se pone insistente, eleva el tono o introduce ultimátums (“si no lo hace en 3 minutos perderá la cuenta”), sonríe por dentro: acabas de detectar un guion de ingeniería social.

Qué hacer paso a paso si te ocurre

Pausa consciente. Respira y no tomes decisiones en caliente. Un minuto de calma vale más que cien clics impulsivos.

Verifica por canal oficial. Cuelga y contacta tú con los canales oficiales del STIC. Nunca continúes una llamada que tú no has iniciado.

No compartas códigos ni contraseñas. Ningún servicio serio te pedirá claves por teléfono, chat o correo.

Aísla el problema. Si el aluvión de correos impide trabajar, crea una regla temporal que mueva a una carpeta los mensajes de suscripción y confirma solo los que hayas solicitado tú. No marques como “seguro” nada que no reconozcas.

Revisa sesiones y reglas. En tu correo y apps, comprueba inicios de sesión recientes, dispositivos activos y reglas de reenvío desconocidas. Elimínalas.

Refuerza el acceso. Cambia la contraseña desde una red segura, activa o revisa tu doble factor y genera códigos de respaldo.

Informa. Reporta el incidente por los canales oficiales del STIC para que el equipo pueda ayudarte y, si procede, alertar preventivamente a otros colectivos.

Buenas prácticas alineadas con nuestro entorno

Autenticación multifactor en todo lo crítico. Correo institucional, almacenamiento en la nube, plataformas docentes, gestores de investigación. El doble factor corta de raíz muchos intentos que dependen solo de contraseñas.

Higiene del correo. Mantén filtros y reglas que te ayuden a clasificar boletines, confirma solo suscripciones que tú inicies y evita publicar tu dirección institucional en foros abiertos. En aulas y seminarios, recuerda a estudiantes que utilicen su cuenta académica y que eviten reenvíos masivos a correos personales.

Gestión de datos sensibles. Para documentos de investigación o listados con datos personales, cifra los ficheros cuando salgan de los repositorios institucionales, elimina metadatos antes de compartir y usa canales internos. Evita enviar adjuntos grandes por correo cuando un enlace con permisos temporales es más seguro y controlable.

BYOD con cabeza. Si trabajas con tu propio portátil o móvil, mantén el sistema actualizado, bloquea pantalla con código o biometría, no marques “recordar contraseña” en servicios críticos y desconfía de apps de “soporte remoto” que no estén previstas en los procedimientos de la Universidad.

Wi-Fi y trabajo en movilidad. Cuando salgas del campus (bibliotecas externas, congresos, cafeterías), evita redes Wi-Fi abiertas para operaciones sensibles; usa la conexión de datos o una VPN institucional si está disponible.

Copias de seguridad verificadas. Un documento en tu equipo no es una copia. Mantén versiones en servicios institucionales o en un soporte desconectado y prueba la restauración de vez en cuando.

Ejemplos reales del campus

Escenario en aula. Mientras proyectas en clase, empieza el bombardeo. La tentación es abrir el primer correo “verificación urgente”. Mejor sigue con la docencia, avisa que atenderás el correo después, y al terminar aplica el protocolo: reglas temporales, revisión de sesiones y contacto con el STIC. El ataque pierde su capacidad de presión si no le das tu atención inmediata.

Secretaría y plazos. Un PAS recibe llamadas encadenadas que dicen ser de mensajería con un “envío pendiente” y, a la vez, el correo se colapsa. El procedimiento correcto es anotar el supuesto número de expediente, no dar datos, cortar la llamada y verificar directamente en la web oficial del servicio de mensajería, jamás desde enlaces o números facilitados por quien llama.

Investigación y viajes. En un congreso, te llama “soporte de la Universidad” para “verificar la nueva política de accesos desde el extranjero”. No te precipites: cuelga y utiliza tus canales habituales. Recuerda que las políticas se comunican por vías oficiales, no por llamadas inesperadas mientras estás fuera.

Errores frecuentes que conviene evitar

Pulsar “cancelar suscripción” de todo lo que llegue. Muchos correos del bombardeo son legítimos, pero usar el enlace de baja puede confirmar que tu dirección está activa. Si no reconoces la fuente, ignora y usa reglas temporales; ya tendrás tiempo de limpiar más adelante.

Desactivar el doble factor “para ir más rápido”. Es comprensible querer simplificar cuando hay prisas, pero quitar MFA te deja sin la red de seguridad que frustraría el siguiente intento.

Confiar en la llamada porque “acertaron tu nombre y cargo”. Es información pública. La verificación no es “que sepan quién eres”, es que tú validez el canal antes de compartir nada.

Visualízate al final del semestre

Piensa en la semana de exámenes: correos ordenados, sesiones verificadas, códigos MFA a mano, normas claras en tu grupo de clase o equipo de investigación. Te llaman para “ayudarte” y ya no te inquieta: cuelgas, validas por los canales oficiales del STIC y sigues tu día. Esa tranquilidad no es casualidad: es el resultado de hábitos sencillos repetidos a diario. Cada pequeña acción reduce el riesgo general del campus y protege el trabajo de todas y todos.

Próximos temas propuestos

Para continuar reforzando nuestra cultura de seguridad, proponemos explorar pronto: cómo detectar deepfakes de voz en llamadas de suplantación, pautas para gestionar el estrés digital durante incidentes y buenas prácticas de colaboración segura con socios externos en proyectos de investigación.

Acciones rápidas (menos de 15 minutos)

- Activa o revisa la verificación en dos pasos en correo y plataformas académicas críticas.

- Crea una regla temporal que mueva a una carpeta los correos de suscripción masiva desconocidos.

- Guarda en tu contacto del móvil los números de los canales oficiales del STIC para reconocer llamadas legítimas.

- Revisa sesiones activas y reglas de reenvío en tu correo; elimina cualquier acceso o regla que no reconozcas.

- Cambia tu contraseña desde una red segura y guarda los códigos de respaldo de tu MFA.

- Desactiva “recordar contraseña” en navegadores y equipos compartidos; limpia autocompletados sensibles.

- Actualiza sistema, navegador y antivirus; reinicia para aplicar parches pendientes.

- Haz una copia de seguridad de tu carpeta de trabajo en un repositorio institucional o soporte desconectado.

- Define una frase personal de verificación con tu equipo para validar llamadas internas sensibles.

- Si has detectado un intento, notifícalo cuanto antes a través de los canales oficiales del STIC.