Protección de datos y cumplimiento normativo

Datos bajo control en Comillas

En 2026, convivimos con una realidad cómoda y, a la vez, delicada: trabajamos con datos personales y con información académica valiosa desde casi cualquier sitio. Hoy una gestión de actas puede hacerse desde un despacho, una tutoría desde Teams, una revisión de contratos desde un portátil en un tren, y una coordinación de investigación desde un grupo compartido con colaboradores externos. Esa flexibilidad nos ayuda a llegar a todo, pero también aumenta la superficie donde una decisión pequeña puede tener consecuencias grandes.

Cuando hablamos de “protección de datos y cumplimiento”, no estamos hablando de burocracia por deporte. Estamos hablando de respetar la privacidad de estudiantes, PDI y PAS, de cuidar expedientes y documentación administrativa, y de proteger resultados y datos de investigación que, además de sensibles, pueden ser estratégicos para la Universidad. Y todo eso, con herramientas colaborativas que hacen muy fácil compartir… y, si nos descuidamos, demasiado fácil compartir de más.

Este artículo está pensado para usuarios no IT: quienes usan los sistemas, pero no los administran. No vas a encontrar aquí un catálogo de contraseñas, MFA o configuraciones de servidor. Sí vas a encontrar criterios prácticos para decidir qué hacer antes de subir un fichero, dar acceso a un tercero, grabar una reunión o abrir el escritorio remoto del ordenador del despacho. La idea es sencilla: reducir riesgos sin frenar el trabajo.

La información no es “todo igual”

Un primer cambio de chip útil es dejar de pensar que “son solo documentos”. En una universidad, la información es un activo esencial y, además, tiene matices. Por un lado está lo tangible (dispositivos, discos, móviles) y por otro lo intangible (know-how, propiedad intelectual, reputación). Si se compromete la información, no solo se pierde tiempo: se pueden afectar procesos docentes, administrativos y proyectos de investigación.

Para aterrizarlo sin tecnicismos: hay información que puede publicarse sin problema (un programa de una jornada ya anunciada), información interna (organización de un departamento), información confidencial (actas con calificaciones, nóminas, contratos, informes disciplinarios) y, especialmente, datos personales. Y dentro de los datos personales, en el día a día universitario aparecen categorías que merecen un cuidado extra: datos de salud en adaptaciones académicas, situaciones socioeconómicas en becas, o datos derivados de investigaciones con participantes.

Un enfoque práctico, alineado con buenas prácticas de gestión de la información, es clasificar y etiquetar para pensar antes de compartir. En materiales de sensibilización se ilustra con etiquetas tipo [CONFIDENCIAL], [RESTRINGIDO], [INTERNO] o [PÚBLICO], que ayudan a tomar decisiones rápidas: a quién se lo envío, por qué canal, durante cuánto tiempo, y con qué control de acceso. No hace falta que adoptes exactamente ese esquema si la Universidad tiene el suyo, pero sí el hábito: “¿qué nivel de cuidado requiere este fichero?”.

RGPD en la Universidad: lo que te afecta de verdad

El RGPD y la LOPDGDD aplican siempre que tratemos datos personales. En la práctica, esto cubre buena parte de la actividad universitaria: matrícula, expedientes, tutorías, prácticas, gestión de personal, proveedores, y también investigación cuando hay personas identificadas o identificables.

Conviene recordar la definición operativa: dato personal es cualquier información sobre una persona física identificada o identificable. En un entorno como Comillas, esto no es solo un DNI o un correo. Puede ser un listado de asistencia con nombres, un documento con circunstancias personales, una grabación de una clase en la que se ve y se oye a estudiantes, o un conjunto de datos de investigación que, cruzados con otras fuentes, permitirían reidentificar.

Si tuvieras que quedarte con tres ideas del RGPD aplicadas al día a día, serían estas:

1) Finalidad y proporcionalidad. Usa los datos para lo que toca y no más. Si necesitas confirmar que un alumno ha entregado una práctica, quizá no necesitas su ficha completa. Si gestionas una convocatoria interna, probablemente no necesitas adjuntar documentación personal completa en un correo a un grupo amplio. Lo “mínimo necesario” no es un eslogan: es una forma de evitar errores de destinatario, reenvíos y exposiciones innecesarias.

2) Acceso con sentido. En Universidad trabajamos en red: departamentos, secretarías, comisiones, grupos de investigación, proveedores, centros asociados. Es normal compartir, pero compartir no significa “abrir”. La regla práctica es: acceso a personas concretas, por un tiempo concreto, para una tarea concreta. Y, si el acceso es externo, todavía más.

3) Respuesta rápida ante incidentes. Los incidentes que afecten a datos personales deben reportarse a la autoridad (AEPD) y, en ciertos casos, también a las personas afectadas. Esto explica por qué el “avisar cuanto antes” no es dramatismo: es una condición para gestionar bien el impacto. Si detectas un envío erróneo, un enlace compartido sin querer, un documento accesible para “cualquiera con el enlace”, o una pérdida de dispositivo con documentación, tu mejor decisión es activar cuanto antes los canales oficiales del STIC.

En la práctica universitaria, muchas situaciones de riesgo no nacen de mala fe, sino de prisas: “lo mando ya y luego lo ordeno”, “es solo para que lo vea un momento”, “se lo paso por una nube rápida”. El cumplimiento no consiste en ir con miedo; consiste en diseñar hábitos para que lo rápido y lo correcto coincidan la mayoría de las veces.

Cuando el dato es “sensible” sin parecerlo

Hay un punto especialmente traicionero: información que no parece sensible hasta que se contextualiza. Un ejemplo típico: un Excel con horarios de tutorías y nombres puede revelar patrones de presencia. Un acta con calificaciones puede cruzarse con becas. Un documento con comentarios internos puede delatar conflictos o valoraciones. Y una carpeta con “CVs candidatos” no solo contiene datos personales, también expectativas de confidencialidad.

En investigación, esta sensibilidad se multiplica: cuestionarios, entrevistas, grabaciones, transcripciones, resultados preliminares, datos de laboratorio, código, borradores de artículos, revisiones por pares. Parte de esa información puede ser personal; otra parte es propiedad intelectual o conocimiento estratégico. Si sale fuera antes de tiempo, no solo se vulnera privacidad: se puede perder ventaja competitiva, comprometer patentes, o afectar acuerdos con socios.

La buena noticia es que, como usuario, tienes un control enorme sobre tres palancas: dónde guardas, cómo compartes y qué incluyes. Si ajustas esas tres, el riesgo baja de forma notable sin volverte especialista.

Cloud y herramientas colaborativas: el riesgo real está en el “compartir”

Microsoft 365 y Teams (y herramientas similares) son parte del ecosistema habitual de trabajo. El problema no es “la nube” en sí; el problema es convertir la nube en un cajón desordenado donde lo importante se mezcla con lo trivial, y donde los permisos se heredan y se olvidan. Además, en paralelo, aparecen herramientas de terceros no provistas por el STIC: plataformas de encuestas, editores online, servicios de transferencia de archivos, IA generativa, gestores de proyectos, etc. Muchas son útiles, pero no todas encajan con los requisitos de privacidad, control de acceso y trazabilidad que necesita una universidad.

Para tener criterio sin entrar en tecnicismos, piensa en la nube como en una biblioteca con salas. No es lo mismo dejar un documento en una mesa del vestíbulo que guardarlo en un armario con llave y registro de préstamos. En cloud, el equivalente a “mesa del vestíbulo” suele ser: enlace con acceso anónimo, sin caducidad, reenviable, descargable, y sin control de quién entra. El equivalente a “armario con llave” suele ser: acceso nominativo, permisos claros (solo lectura, edición), caducidad, y revisión periódica.

Hay un matiz importante: incluso cuando el proveedor cloud sea fiable, siempre existe el riesgo de pérdida de confidencialidad si el uso no es el adecuado, y además dependes de la conexión y de cómo configuras y gobiernas el acceso. Por eso la pregunta práctica no es “¿es buena la nube?”, sino “¿estoy compartiendo de forma controlada?”.

Si utilizas Microsoft 365, prioriza el trabajo desde espacios pensados para compartir (Teams, SharePoint, OneDrive corporativo) y no desde adjuntos replicados en cadenas de correo. La colaboración funciona mejor cuando hay una única “fuente de verdad” y cuando los permisos son visibles y revisables. Los adjuntos, en cambio, crean copias: una versión aquí, otra allí, alguien la reenvía, alguien la descarga, alguien la imprime. De pronto, nadie sabe cuál es la última versión ni quién conserva qué.

Con herramientas externas no proporcionadas por el STIC, el criterio de “mínimo riesgo” suele ser: no subas datos personales ni información sensible si no sabes exactamente dónde se aloja, quién accede, cuánto tiempo se guarda, y qué condiciones contractuales aplican. En el entorno universitario, el “ya lo borraré luego” es un clásico que rara vez se cumple, y la retención indefinida es una de las fuentes más comunes de exposición.

Permisos, accesos compartidos y “la trampa del enlace”

El enlace es cómodo porque parece neutro: “solo es un link”. Pero un link es, en la práctica, una invitación. Y dependiendo de cómo esté configurado, puede ser una invitación personal o una invitación al mundo. En Universidad esto se nota especialmente en tres escenas:

1) Gestión académica y administrativa. Listados de estudiantes, actas, justificantes, documentos de becas, incidencias. Es habitual que participen varias personas y que, además, haya intercambios con entidades externas (prácticas, convenios, proveedores). La pauta prudente es compartir por personas concretas, con permisos mínimos (solo lectura cuando sea posible) y con caducidad. Y, si el intercambio es recurrente, es mejor un canal controlado que “enlaces sueltos” que nadie revisa.

2) Docencia. Material docente suele ser público o interno, pero dentro de un aula digital aparecen datos personales sin querer: foros, entregas, rúbricas, comentarios. Si compartes capturas, grabaciones o transcripciones, piensa en “privacidad por defecto”: que lo vea quien tiene que verlo, no más. A veces el mayor riesgo no es el fichero en sí, sino el contexto: una intervención de un estudiante, una pregunta personal, una mención a adaptaciones.

3) Investigación. En grupos con colaboradores externos, la frontera entre “equipo” y “fuera” se vuelve difusa. Aquí conviene ser especialmente ordenado: separar carpetas internas de carpetas compartidas, no mezclar borradores sensibles con material divulgable, y revisar periódicamente quién sigue teniendo acceso cuando cambia el equipo o termina una colaboración.

Un consejo poco obvio pero muy eficaz: trata los permisos como una agenda viva. Igual que no mantienes indefinidamente invitaciones a reuniones ya pasadas, no mantengas accesos indefinidos a carpetas sensibles. La caducidad y la revisión no son desconfianza: son higiene de trabajo.

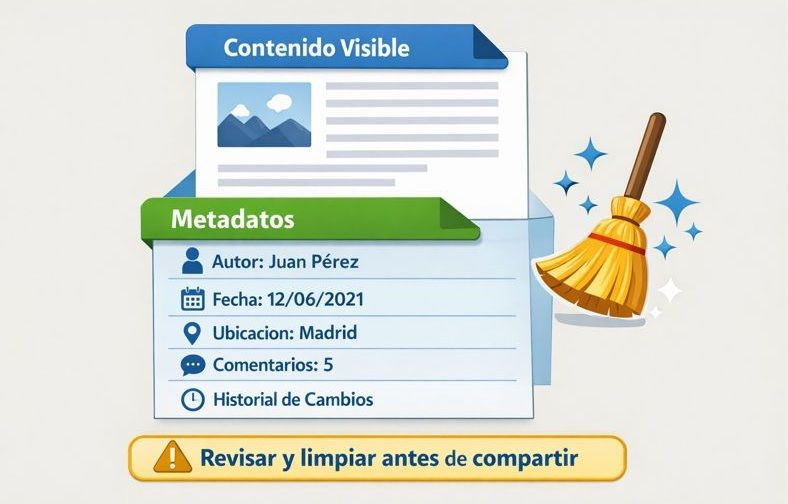

Metadatos: lo que viaja escondido en tus archivos

Uno de los riesgos más infravalorados en entornos universitarios es el de los metadatos. Un metadato es información que un fichero incluye pero que no forma parte del contenido visible: autor, fechas de creación y modificación, a veces ubicación GPS, comentarios, revisiones, nombres internos de rutas o dispositivos.

Esto importa porque, al compartir un documento, puedes estar compartiendo más de lo que crees. Por ejemplo:

Un informe de investigación puede incluir el nombre del autor y del equipo en propiedades del fichero cuando lo envías a un evaluador externo que debería recibirlo anonimizado. Un acta o un documento de comisión puede conservar comentarios internos o cambios controlados que revelan deliberaciones. Una foto tomada en un contexto académico puede incluir coordenadas si no se han limpiado los datos. Y un documento que “solo” contiene un resumen puede desvelar, por metadatos, el nombre de un participante o la estructura interna de una unidad.

La recomendación práctica es simple: antes de compartir fuera del círculo habitual (o antes de publicar), revisa y elimina metadatos. En herramientas comunes es posible hacerlo desde las propiedades del archivo y opciones de “quitar información personal”.

No es paranoia: es evitar filtraciones silenciosas.

Datos de investigación: privacidad, propiedad intelectual y continuidad

La investigación universitaria combina dos sensibilidades: la privacidad (cuando hay personas, muestras o datos identificables) y la protección del conocimiento (cuando hay resultados, métodos, datos experimentales, código o diseños). En 2025 y 2026, además, muchos proyectos son colaborativos e internacionales, con repositorios compartidos, videollamadas, preprints y herramientas de análisis en la nube.

Un riesgo frecuente es el “desbordamiento por conveniencia”: empezar guardando datos en una carpeta personal “mientras montamos lo oficial”, compartir por un enlace rápido “para que lo vea el socio”, o enviar por correo un dataset “porque pesa poco”. Luego pasan semanas, el proyecto crece y el atajo se convierte en infraestructura de facto. Si en ese camino se cuela un acceso abierto, una cuenta externa mal gestionada o una sincronización en un dispositivo personal, la exposición se multiplica.

Una forma de evitarlo sin burocracia es pensar en el ciclo de vida del dato de investigación:

Recogida. ¿Qué datos recojo exactamente? ¿Son necesarios para el objetivo? ¿Podría recogerlos de forma menos identificable? La minimización aquí es oro.

Trabajo activo. ¿Dónde se procesa? ¿Quién lo necesita de verdad? El “trabajo activo” debería estar en un entorno que permita control de acceso y trazabilidad, no en una mezcla de pendrives, carpetas descargadas y servicios personales.

Compartición. ¿Con quién? ¿Bajo qué condiciones? A veces no basta con “confío en el colaborador”; hacen falta acuerdos de confidencialidad y una segregación clara de carpetas compartidas, tal y como se recomienda al tratar documentación sensible y contratos de confidencialidad.

Publicación y archivo. ¿Qué se publica, qué se anonimiza, qué se retiene? ¿Dónde se archiva la versión final? Aquí se evita el riesgo de que copias intermedias sigan circulando años después.

Eliminación. Si hay que borrar, hay que borrar bien. El “arrastrar a la papelera” no siempre equivale a destrucción. En recomendaciones de borrado seguro se habla de inventariado, destrucción o sobreescritura múltiple en soportes reutilizables, y de destrucción física cuando corresponde. Como usuario, tu papel suele ser activar el circuito correcto (por ejemplo, para soportes obsoletos o equipos que van a salir de la Universidad) en lugar de improvisar.

Vulnerabilidades y software en investigación: el eslabón más cotidiano

En investigación usamos software especializado, a veces muy de nicho: análisis estadístico, tratamiento de imagen, simulación, gestores bibliográficos, entornos de programación, complementos. Muchas fugas no ocurren porque “alguien hackea un superordenador”, sino porque una herramienta queda desactualizada o se instala una versión no legítima que arrastra software malicioso. Incluso en materiales de sensibilización general se insiste en evitar software “pirata” porque aumenta el riesgo de infección.

¿Qué significa “vulnerabilidad” aquí? Una vulnerabilidad es un fallo que permite hacer algo no previsto, como ejecutar código o acceder a datos. Un “parche” (patch) es una actualización que corrige ese fallo. No necesitas saber CVEs ni detalles técnicos: te basta con interiorizar que, cuando trabajas con datos sensibles o valiosos, no es buena idea posponer indefinidamente actualizaciones o instalar herramientas de origen dudoso “porque me las han pasado”.

Como usuario, tu margen de acción suele ser: utilizar canales y repositorios aprobados, pedir soporte cuando necesitas un software específico, y evitar montar soluciones “caseras” que luego quedan fuera de control. En investigación, el coste de una filtración no es solo legal; también puede afectar a publicaciones, a financiación y a la reputación del grupo.

RDP y acceso remoto: cuando el despacho se asoma a Internet

Hablemos de un punto concreto que se cruza con investigación y trabajo híbrido: RDP (Remote Desktop Protocol), o “Escritorio remoto”. Dicho simple: es una forma de entrar a tu ordenador de la Universidad desde fuera como si estuvieras delante. Es útil, pero también es un objetivo habitual de ataques cuando se expone de forma inadecuada.

¿Cómo aterriza esto para un usuario no IT? En dos situaciones típicas:

Escena 1: “Me conecto desde el hotel al PC del despacho”. Si para lograrlo alguien te pide “abrir el acceso remoto” sin más, o te dan instrucciones para exponer el equipo directamente a Internet, estás ante una zona de riesgo. Los atacantes escanean de forma automática servicios de escritorio remoto mal expuestos. Tu mejor decisión es usar las soluciones oficiales de acceso remoto que la Universidad ponga a disposición (que suelen incorporar capas adicionales de control y registro), y si no las conoces, preguntar al STIC antes de improvisar.

Escena 2: “El laboratorio tiene un equipo con datos y lo dejamos encendido para entrar cuando queramos”. Esto es tentador en proyectos con instrumentos o cálculos largos. Pero si el acceso se monta de forma ad-hoc, es fácil terminar con un “punto de entrada” frágil. El riesgo no es solo acceso a ese equipo: a veces el atacante usa ese acceso como pasarela para moverse lateralmente o para extraer datos de investigación.

La pauta práctica es clara: si necesitas acceso remoto, que sea por los canales y procedimientos oficiales. Y si notas comportamientos extraños (intentos de conexión, avisos raros, cambios inesperados, bloqueos), lo prudente es reportarlo cuanto antes por los canales oficiales del STIC, sin intentar “arreglarlo” con pruebas que puedan empeorar la situación.

Copias, retención y borrado: cumplimiento también es “no guardar de más”

En protección de datos se habla mucho de acceso y confidencialidad, pero hay otra cara igual de importante: la retención. Guardar “por si acaso” es humano, pero en entornos con datos personales y documentos sensibles, “por si acaso” se convierte en “por si se filtra”. Cuanto más duplicas, más difícil es controlar quién tiene qué y durante cuánto tiempo.

A nivel de continuidad, las copias de seguridad son esenciales, pero deben estar bien planteadas y verificadas, no solo “hecho una copia”. En sensibilización se menciona una estrategia sencilla de recordar, la 3-2-1 (tres copias, en dos soportes distintos, y una fuera), que ilustra la idea de resiliencia. Para un usuario no IT, lo relevante es no crear tu propia “copia sombra” descontrolada (por ejemplo, descargando carpetas enteras a un portátil personal) creyendo que así estás más seguro. Muchas veces estás haciendo lo contrario: aumentando exposición.

Y cuando toca borrar, toca hacerlo con garantías. En contextos corporativos se habla de triturado de papel, destrucción de soportes magnéticos, sobreescritura múltiple en dispositivos reutilizables y documentación del proceso. Traducido al día a día universitario: si vas a entregar un equipo, si cambias de puesto, si un dispositivo se avería o queda obsoleto, no te lleves “la carpeta con todo” a casa ni la dejes en un cajón. Activa el circuito adecuado con la Universidad.

Incidentes: el buen hábito que más protege a otros

Un incidente no siempre suena a “ciberataque”. A veces es un envío erróneo, una carpeta con permisos demasiado amplios, una grabación accesible a quien no debía, o la pérdida de un USB con documentación. En guías de sensibilización se insiste en identificar qué ha pasado (acceso no autorizado, infección, robo de información, etc.) y en informar sobre lo sucedido.

En protección de datos, el tiempo importa. No porque haya que entrar en pánico, sino porque cuanto antes se actúe, más fácil es retirar accesos, revocar enlaces, pedir borrado a un destinatario incorrecto, aislar un dispositivo o documentar lo ocurrido. Y, como ya hemos visto, si hay datos personales involucrados, pueden existir obligaciones de notificación.

Una universidad funciona como un ecosistema: lo que hace una persona con un documento puede terminar afectando a un grupo entero. Por eso, reportar por los canales oficiales del STIC no es “molestar”; es participar en la seguridad colectiva, igual que avisarías si ves una puerta de acceso físico mal cerrada en un edificio.

Acciones concretas en menos de 15 minutos

- Revisa el último documento que compartiste y comprueba que el acceso está limitado a personas concretas (no “cualquiera con el enlace”) y, si procede, añade fecha de caducidad al enlace.

- En una carpeta compartida de Teams/SharePoint/OneDrive, abre la lista de personas con acceso y elimina invitados o miembros que ya no participan en la tarea o en el proyecto.

- Antes de enviar un documento fuera de la Universidad, elimina metadatos y revisiones (autor, comentarios, historial) desde las propiedades del archivo u opciones de tu herramienta ofimática.

- Mueve a un espacio corporativo (no personal) cualquier fichero con datos de estudiantes, personal o investigación que detectes en servicios externos no proporcionados por el STIC, y revoca el enlace antiguo.

- Comprueba si estás guardando copias locales innecesarias (Descargas/Escritorio) de listados, actas o datasets: archiva en el repositorio corporativo y borra las copias locales que ya no necesitas.

- Si utilizas grabaciones o transcripciones de reuniones/clases, verifica quién puede acceder y limita la visibilidad al grupo correcto; retira enlaces reenviables si existen.

- Localiza un caso de “dato de más” en tu trabajo (por ejemplo, un Excel con columnas que no hacen falta para la gestión) y crea una versión minimizada para compartir o para trabajar en equipo.

- Si necesitas acceso remoto a un equipo del despacho o laboratorio, evita atajos y solicita por los canales oficiales del STIC la vía adecuada para tu caso (docencia, administración o investigación).

- Guarda en un lugar accesible el procedimiento interno para reportar incidentes y, si hoy detectas un permiso dudoso o un envío erróneo reciente, notifícalo por los canales oficiales del STIC.