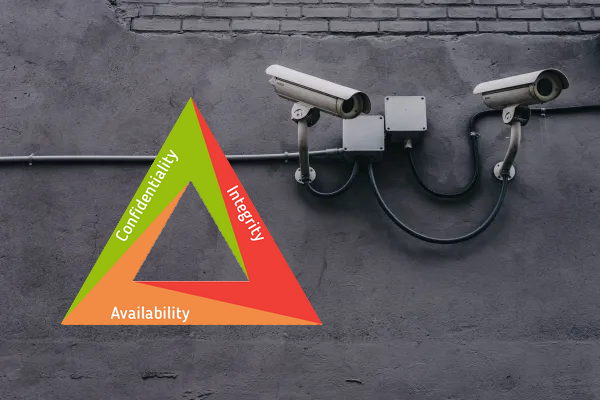

Confidencialidad, Integridad y Disponibilidad

La tríada CIA del ingles o CID de Confidencialidad, Integridad y Disponibilidad se considera la base de la seguridad de la información. Cada control de seguridad y cada vulnerabilidad de seguridad pueden considerarse a la luz de uno o más de estos conceptos clave. Para que un programa de seguridad se considere exhaustivo y completo, debe abordar adecuadamente toda la tríada CID.

- Confidencialidad significa que los datos, objetos y recursos están protegidos contra la visualización y otros accesos no autorizados.

- Integridad significa que los datos están protegidos de cambios no autorizados para garantizar que son fiables y correctos.

- Disponibilidad significa que los usuarios autorizados tienen acceso a los sistemas y recursos que necesitan.

Confidencialidad

Las medidas de confidencialidad protegen la información de accesos no autorizados y usos indebidos. La mayoría de los sistemas de información albergan información que tiene cierto grado de sensibilidad. Puede tratarse de información comercial reservada que los competidores podrían utilizar en su beneficio, o de información personal relativa a los empleados, clientes o consumidores de una organización.

La información confidencial suele tener valor, por lo que los sistemas son objeto de ataques frecuentes, ya que los delincuentes buscan vulnerabilidades que explotar. Los vectores de amenaza incluyen ataques directos, como el robo de contraseñas y la captura del tráfico de red, y ataques más estratificados, como la ingeniería social y el phishing. No todas las violaciones de la confidencialidad son intencionadas. Algunos tipos de violaciones accidentales comunes incluyen el envío de información confidencial por correo electrónico a un destinatario equivocado, la publicación de datos privados en servidores web públicos y dejar información confidencial expuesta en el monitor de un ordenador desatendido.

La sanidad es un ejemplo de sector en el que la obligación de proteger la información de los clientes es muy alta. Los pacientes no sólo esperan y exigen que los proveedores de atención sanitaria protejan su privacidad, sino que existen normas estrictas que regulan la gestión de la seguridad por parte de las organizaciones sanitarias. La Ley del Reglamento General de Protección de Datos (RGPD) aborda la seguridad de las informaciones, incluida la protección de la intimidad, en el tratamiento de la información sanitaria personal por parte de aseguradoras, proveedores y procesadores de reclamaciones. Las normas del RGPD imponen salvaguardias administrativas, físicas y técnicas, y recomiendan a las organizaciones de realizar análisis de riesgos.

Son muchas las contramedidas que las organizaciones ponen en marcha para garantizar la confidencialidad. Las contraseñas, las listas de control de acceso y los procedimientos de autenticación utilizan programas informáticos para controlar el acceso a los recursos. Estos métodos de control de acceso se complementan con el uso del cifrado para proteger la información a la que se puede acceder a pesar de los controles, como los correos electrónicos que están en tránsito. Otras contramedidas de confidencialidad incluyen soluciones administrativas como políticas y formación, así como controles físicos que impiden el acceso de personas a instalaciones y equipos.

Integridad

Las medidas de integridad protegen la información de alteraciones no autorizadas. Estas medidas garantizan la exactitud e integridad de los datos. La necesidad de proteger la información incluye tanto los datos que se almacenan en los sistemas como los que se transmiten entre sistemas, como el correo electrónico. Para mantener la integridad, no sólo es necesario controlar el acceso a nivel del sistema, sino también garantizar que los usuarios del sistema sólo puedan alterar la información para la que están legítimamente autorizados.

Al igual que ocurre con la protección de la confidencialidad, la protección de la integridad de los datos va más allá de las violaciones intencionadas. Las contramedidas de integridad eficaces también deben proteger contra la alteración no intencionada, como los errores de los usuarios o la pérdida de datos como resultado de un mal funcionamiento del sistema.

Aunque todos los propietarios de sistemas necesitan confiar en la integridad de sus datos, el sector financiero tiene una necesidad especialmente acuciante de garantizar que las transacciones realizadas a través de sus sistemas estén a salvo de manipulaciones. Una de las violaciones de la integridad de los datos financieros más notorias de los últimos tiempos se produjo en febrero de 2016, cuando los ciberladrones generaron retiradas fraudulentas por valor de 1.000 millones de dólares de la cuenta del banco central de Bangladesh en el Banco de la Reserva Federal de Nueva York. Los hackers ejecutaron un elaborado esquema que incluía la obtención de las credenciales necesarias para iniciar las retiradas, junto con la infección del sistema bancario con un malware que borraba los registros de la base de datos de las transferencias y luego suprimía los mensajes de confirmación que habrían alertado a las autoridades bancarias del fraude. Cuando se descubrió la trama, se bloquearon la mayoría de las transferencias o se recuperaron los fondos, pero los ladrones consiguieron hacerse con más de 60 millones de dólares.

Hay muchas contramedidas que pueden aplicarse para proteger la integridad. El control de acceso y una autenticación rigurosa pueden ayudar a impedir que los usuarios autorizados realicen cambios no autorizados. Las verificaciones de hash y las firmas digitales pueden ayudar a garantizar que las transacciones son auténticas y que los archivos no han sido modificados o corrompidos. Igualmente importantes para proteger la integridad de los datos son los controles administrativos, como la separación de funciones y la formación.

Disponibilidad

Para que un sistema de información sea útil debe estar disponible para los usuarios autorizados. Las medidas de disponibilidad protegen el acceso puntual e ininterrumpido al sistema. Algunas de las amenazas más importantes para la disponibilidad son de naturaleza no maliciosa e incluyen fallos de hardware, paradas no programadas de software y problemas de ancho de banda de la red. Los ataques maliciosos incluyen diversas formas de sabotaje destinadas a causar daño a una organización negando a los usuarios el acceso al sistema de información.

La disponibilidad y capacidad de respuesta de un sitio web es una prioridad para muchas empresas. La interrupción de la disponibilidad de un sitio web, aunque sea por poco tiempo, puede provocar pérdidas de ingresos, insatisfacción de los clientes y daños a la reputación. El ataque de denegación de servicio (DoS) es un método utilizado frecuentemente por los hackers para interrumpir el servicio web. En un ataque DoS, los hackers inundan un servidor con peticiones superfluas, saturando el servidor y degradando el servicio para los usuarios legítimos. A lo largo de los años, los proveedores de servicios han desarrollado sofisticadas contramedidas para detectar y protegerse contra los ataques DoS, pero los hackers también siguen ganando en sofisticación y estos ataques siguen siendo una preocupación constante.

Las contramedidas para proteger la disponibilidad de los sistemas son tan variadas como las amenazas a la disponibilidad. Los sistemas que tienen un alto requisito de tiempo de actividad continuo deben tener una redundancia de hardware significativa con servidores de copia de seguridad y almacenamiento de datos inmediatamente disponibles. En el caso de sistemas empresariales de gran tamaño, es habitual disponer de sistemas redundantes en ubicaciones físicas separadas. Deben existir herramientas de software para supervisar el rendimiento del sistema y el tráfico de red. Las contramedidas de protección contra ataques DoS incluyen cortafuegos y enrutadores.