Compromiso del correo electrónico.

Correo comprometido, pagos en riesgo

Última semana del mes, 17:43. El equipo de Administración de la Universidad está cerrando facturas cuando llega un mensaje breve a facturacion@comillas.edu: “Estimados, os remitimos nuestro nuevo IBAN para las próximas transferencias. Cambio inmediato por cierre contable.” El correo está dentro de una conversación real con el proveedor, incluye la firma correcta y un documento PDF con el logo de siempre. Cinco minutos después, otra presión: “Por favor, confirmad hoy; el director está encima”. ¿Te suena? En 2025 estas historias son demasiado comunes. Y sí, empiezan en la bandeja de entrada, no en un superordenador de los malos.

Este artículo te guía, con ejemplos realistas y hábitos concretos, para reducir un riesgo que afecta a alumnado, PDI y PAS por igual: la comprometida de cuentas de correo y la suplantación para fraude económico: “fraude al presidente”, “falso cambio de IBAN/RIB”, “proveedor fantasma”, “hijacking de hilos” o Business Email Compromise (BEC). Lo haremos en lenguaje claro, con pequeñas historias y una lista de acciones que puedes aplicar desde hoy en Comillas.

Qué es BEC en 2025 y por qué es más peligroso

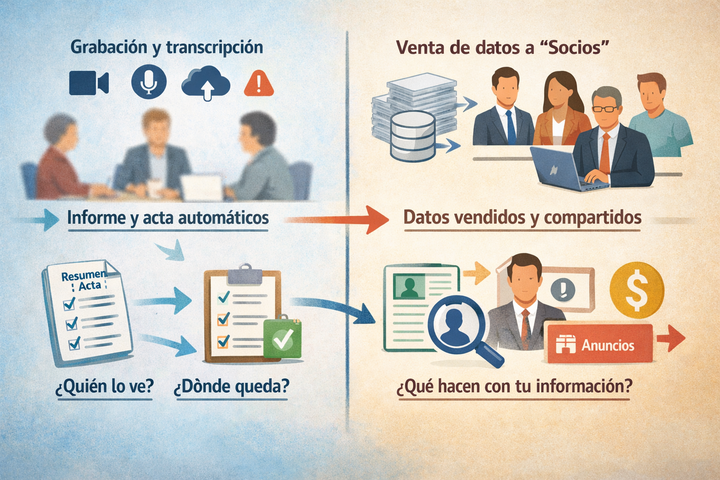

En pocas palabras, BEC es cuando alguien controla (o parece controlar) una cuenta de correo corporativa para ordenar pagos, desviar transferencias o robar datos. En 2025, han mejorado tres piezas del rompecabezas:

1) Suplantación creíble a nivel humano. La IA generativa redacta correos impecables, sin faltas ni giros raros. Además, reproduce tonos: el del proveedor que “te escribe tal cual”, o el del vicerrector pidiendo “agilidad por cierre de auditoría”. A veces adjuntan un deepfake de audio (“te acabo de dejar un WhatsApp de voz”) o convocan una videollamada rápida con cámara apagada para presionar la aprobación.

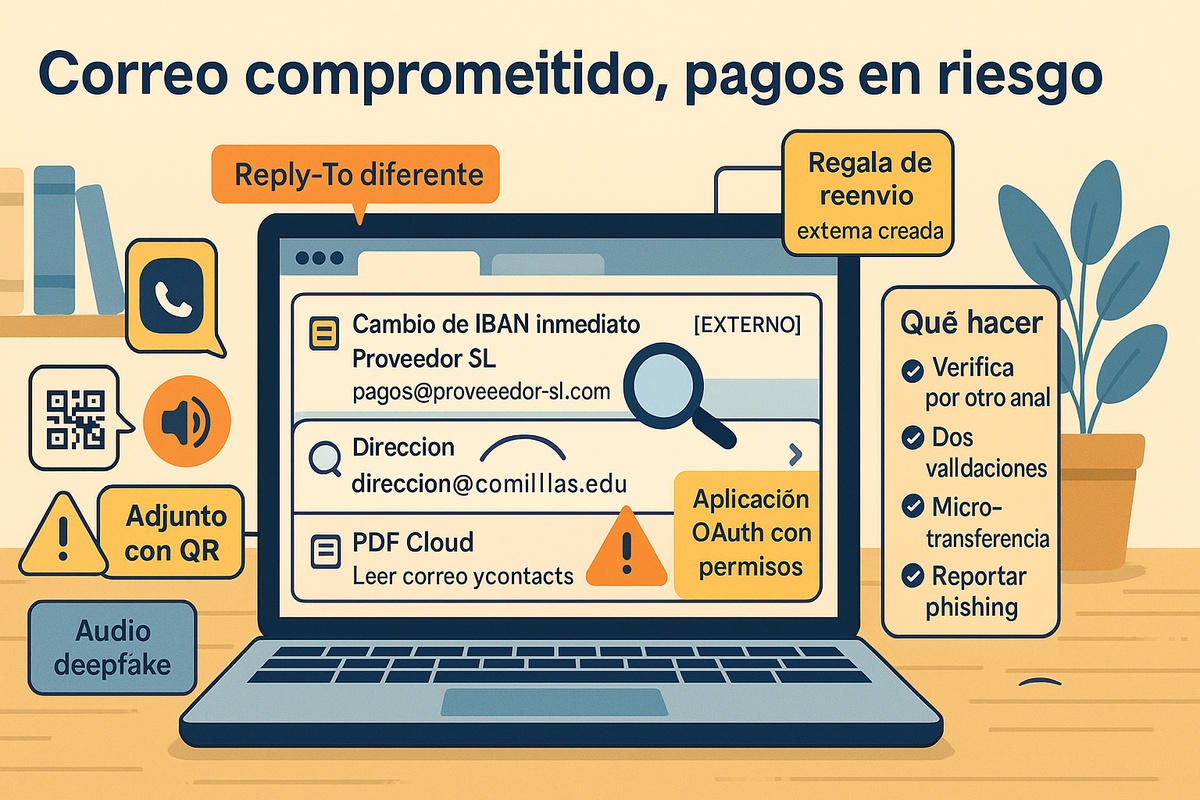

2) Secuestro de conversaciones reales. Los atacantes ya no inventan hilos: roban sesiones o usan reglas de reenvío para leer y responder dentro de conversaciones verdaderas (con asunto y referencias genuinas). ¿Cómo entran? Phishing con enlaces a páginas clonadas, QR de acceso (quishing), push-bombing para cansarte con notificaciones MFA, aplicaciones OAuth maliciosas que obtienen permiso sin “contraseña”, o credenciales filtradas reutilizadas.

3) Cadenas de suministro. Si el proveedor está comprometido, su correo legítimo te pide el cambio de cuenta y tú confías. El fraude no salta por filtros básicos porque el dominio y el SPF/DKIM pueden ser correctos: el atacante está “dentro”.

Historias breves (y perfectamente plausibles este año)

Compras: el IBAN del montacargas. Un proveedor real de mantenimiento envía una factura de 48.700 €. A mitad de hilo aparece “nuestro nuevo banco en Portugal, efectivo hoy”. El PDF está perfecto. El técnico de compras responde “ok” y programa la transferencia. Dos días después, el proveedor llama: “¿Cuándo pagáis?”. Se descubre que alguien creó una regla de reenvío en la shared mailbox del área y contestó desde la cuenta legítima del proveedor, tomada por un malware que robó cookies de sesión.

Investigación: beca y anticipo. Un investigador recibe un email del “coordinador financiero del consorcio” con su mismo hilo de trabajo: “pasamos a pagos trimestrales, necesitamos tu cuenta. Si no, perderemos el plazo”. El dominio del remitente cambia una letra con alfa griega (IDN), pero el nombre visible es el de siempre. Ese detalle se escapa en móvil. La cuenta IBAN apunta a un neobank. El dinero sale y solo el banco puede intentar recuperar.

Fraude al presidente, 2025 edition. La persona que lleva agenda del Equipo de Dirección recibe un audio breve en WhatsApp: “Firmamos hoy; te reenvío por correo la confirmación y el contacto del despacho externo. Gestiona el pago, confidencial”. El audio suena igual que el directivo. En paralelo, llega un correo con copia a “abogadosexternos@…”. Es un deepfake coordinado para saltarse el “siempre llamo para confirmar”. La trampa busca aprovechar una reunión en viaje, visible en el calendario público.

Señales de alerta que SÍ funcionan en 2025

Porque no todo está perdido. Enseñando a nuestros ojos a detectar patrones y no solo faltas de ortografía, cortamos el guion del atacante. Estas señales, vistas juntas, son una luz roja:

- Cambio de datos bancarios sin aviso previo y con urgencia artificial (“hoy o perdemos el descuento”).

- Móvil o firma diferentes en el pie del correo respecto a hilos anteriores; logotipos reformateados o dirección postal incompleta.

- Remitente que “responde” pero cambia sutilmente el dominio: guiones, doble n, caracteres internacionales (rn por m, á por a).

- “Reply-To” a una cuenta externa diferente al “From”. En móvil es fácil que pase desapercibido.

- Adjuntos PDF sin texto real (imágenes escaneadas) y con QR para confirmar el cambio; o enlaces que abren páginas de login “genéricas”.

- Presión emocional: confidencialidad exagerada, elogio (“confío en tu criterio”), o amenaza velada (“esto lo exige la presidencia”).

- Conversaciones “demasiado precisas” que repiten frases tuyas: puede ser un hilo secuestrado con IA completando contexto.

Vectores de entrada a la bandeja de entrada

Para bloquear BEC, necesitamos conocer por dónde entra. Los ataques más efectivos en la Universidad durante 2024–2025 usan una o varias de estas vías:

Phishing de sesión, no de contraseña. Enlaces que piden aprobar un inicio de sesión mediante notificación, capturando tokens válidos. La víctima no “entrega” la contraseña: autoriza sin querer.

Aplicaciones OAuth maliciosas. Un “lector de PDF” solicita permisos para leer correo y contactos. No es malware instalable, es un consentimiento en la nube. Resultado: el atacante lee y responde desde la API, difícil de ver.

Reglas de reenvío y autoarchivado. Tras el acceso inicial, crean reglas silenciosas: todo lo que diga “factura/facturación/pago” se reenvía a un Gmail y se marca como leído. Por eso muchas víctimas descubren tarde el problema.

Compartidas sin dueño claro. Buzones de área (practicas@, proyectos@, facturacion@) con demasiadas personas y sin MFA fuerte se convierten en punto de entrada ideal.

Controles técnicos que la Universidad puede —y debe— reforzar

Además de hábitos, hay medidas técnicas que el STIC puede aplicar y que tú puedes alentar o verificar en tus equipos:

- MFA resistente al phishing (FIDO2/Passkeys) y bloqueo de push-bombing por fatiga (requerir número o geolocalización).

- Bloqueo de reenvíos externos por defecto, con alertas si se crean reglas que mueven correo con palabras clave (“IBAN”, “factura”, “pago”).

- Gobernanza de OAuth: solo aplicaciones de confianza pueden acceder al correo; revisiones mensuales de consentimientos y revocación en un clic.

- DMARC en política “reject” con monitorización; MTA-STS y TLS-RPT para asegurar el tránsito; controles de dominio parecido (lookalike).

- Etiquetado automático de correos externos [EXTERNO] y aviso cuando un hilo interno se “convierte” en externo.

- Auditoría y bloqueo de inicio de sesión imposible (impossible travel) y alertas por inicios de sesión desde ASNs de riesgo.

Reglas de negocio que cortan el fraude

La tecnología no sustituye a los procedimientos. En Comillas funcionan especialmente bien estas reglas sencillas:

“Doble canal” para cambios de cuenta bancaria. Si un proveedor pide cambio de IBAN, se verifica por un canal distinto: llamada a un teléfono de la ficha de proveedor (no al del correo recibido) o videollamada agendada en calendario conocido. Sin esta verificación, no hay pago.

Principio de los dos ojos. Importes superiores a X € requieren dos validaciones de personas distintas y de áreas diferentes (por ejemplo, solicitante y Administración). Sin prisas: una pequeña “ventana de enfriamiento” (p. ej., 24 horas) frena el impulso.

Transferencia test. Para IBAN nuevos, microtransferencia de 1 € con verificación de recepción antes de mover cantidades mayores.

Listas blancas y calendario de proveedores. Solo se paga a IBAN asociados a proveedores aprobados; cambios fuera de ciclo mensual levantan alerta per se.

Uso responsable del calendario. Evita exponer detalles sensibles (viajes, ausencias, horas de firma) en calendarios públicos. La ingeniería social florece con horarios previsibles.

Cómo pensar bajo presión

Cuando llega un correo urgente, el cuerpo se acelera y decide en piloto automático. Aquí, tres anclajes mentales sencillos:

- Pausa de 7 segundos. Cuenta mentalmente hasta siete antes de tocar el botón “Aceptar” o “Transferir”. Esa pausa desactiva el secuestro emocional del “hazlo ya”.

- Pregunta de implicación. “Si este correo fuera falso, ¿qué pista lo delataría?” Tu mente empezará a buscar el dominio raro, el “reply-to” oculto o la urgencia sospechosa.

- Reenfoque. Cambia “si no pago hoy, habrá lío” por “si pago mal, el lío será mayor”. Ese marco te permite elegir el protocolo seguro sin culpa.

“Nada que ocultar” también alimenta al atacante

Los correos automáticos de “estoy fuera, vuelvo el lunes” sumados a firmas con móviles personales, horarios de atención y nombres de responsables crean el guion perfecto para la suplantación. Lo mismo ocurre con adjuntos “inocentes” (listados, organigramas, infografías con IBAN de la Universidad) y con publicaciones en redes (“mañana viajo a…”, “cierran auditoría”). La consigna: comparte lo necesario, no todo. Y vincula tu limpieza de escritorio con la limpieza de bandeja.

Qué hacer si sospechas o si ya ha ocurrido

Detección temprana y primeros auxilios marcan la diferencia:

- No respondas desde el hilo sospechoso. Llama o escribe por un canal alternativo que ya tengas guardado para verificar. Si es interno, usa Teams o llama a la extensión oficial.

- Marca el mensaje como phishing en el cliente de correo y avisa el equipo de ciberseguridad de la Universidad por email. Incluye capturas y cabeceras si te lo solicitan.

- Si hiciste clic/aceptaste una app, cambia tu contraseña inmediatamente, revoca sesiones abiertas, revisa reglas de correo y revoca consentimientos OAuth recientes.

- Si se ejecutó un pago, comunica de inmediato a Administración y al banco para activar el proceso de recuperación y, si procede, denuncia. El tiempo aquí es oro.

- Documenta para el Delegado de Protección de Datos: qué ocurrió, qué datos pudieron verse afectados y qué acciones se tomaron.

Cómo nos afecta a cada colectivo en Comillas

Alumnado: suplantaciones vinculadas a prácticas/erasmus y becas. Pueden pedir “tasas” o “verificación de cuenta” usando hilos reales con Secretaría. Aprende a mirar el dominio completo y nunca des datos bancarios por correo sin confirmación.

PDI: riesgos en contratos de investigación, pagos a editoriales, convocatorias con adelantos. Cuidado con apps OAuth que “necesitan leer tu Gmail/Outlook para organizarte”. En caso de duda, consulta al STIC antes de autorizar.

PAS: alto impacto en facturación, compras, nóminas y viajes. Aplicar sistemáticamente la verificación por doble canal evita la mayoría de incidentes. Las shared mailboxes deben tener responsables claros y MFA robusto.

Visualízate dentro de un mes

Piensa en tu “yo” de dentro de cuatro semanas: ya no aceptas cambios de IBAN sin verificación, atajas urgencias con tu pausa de siete segundos, revisas reglas de correo cada viernes, y cuando llega una petición inusual, sientes una pequeña alerta en el estómago que te lleva a comprobar por otra vía. En el equipo comentáis las dudas en un hilo interno y compartís ejemplos para aprender. Los atacantes siguen ahí, pero tu superficie de ataque es menor. Ese futuro es alcanzable empezando hoy por un gesto pequeño: una verificación más, un clic menos.

Buenas prácticas accionables

- Verificación por doble canal con el usuario o el provedor, para cualquier cambio de IBAN, condiciones de pago o beneficiario. Llama a un teléfono ya registrado o convoca videollamada agendada; no uses el número del correo recibido.

- Regla de los dos ojos y ventana de enfriamiento: importes altos requieren doble validación y, cuando sea posible, 24 h de espera antes de ejecutar.

- MFA fuerte (FIDO2/Passkeys) en todas las cuentas y bloqueo de reenvío externo por defecto. Revisa semanalmente tus reglas de bandeja y sesiones abiertas.

- Desconfía de la urgencia y de la confidencialidad excesiva. Aplica tu pausa de 7 segundos y busca el dominio completo, el “reply-to” y el historial real del hilo.

- No autorices apps OAuth desconocidas que pidan leer tu correo. Si autorizaste alguna por error, revoca permisos en tu perfil y avisa al STIC.

- Cuida tu calendario y tu firma. Evita datos que faciliten ingeniería social (viajes, horarios fuera, móviles personales). Revisa la visibilidad de eventos.

- Protege las cuentas compartidas (facturación, proyectos, prácticas) con MFA, responsables claros y revisión de accesos. Evita que demasiadas personas la usen a la vez.

- Ante pagos a nuevos IBAN, realiza una microtransferencia de prueba y confirma recepción antes de transferir importes grandes.

- Reporta siempre correos sospechosos mediante la opción “Reportar phishing” del cliente y en los canales internos de la Universidad. Mejor una falsa alarma que un fraude.

- Forma a tu entorno: comparte periódicamente casos reales (sin señalar) y repasad juntos la lista de señales de alerta. La cultura es el mejor cortafuegos.