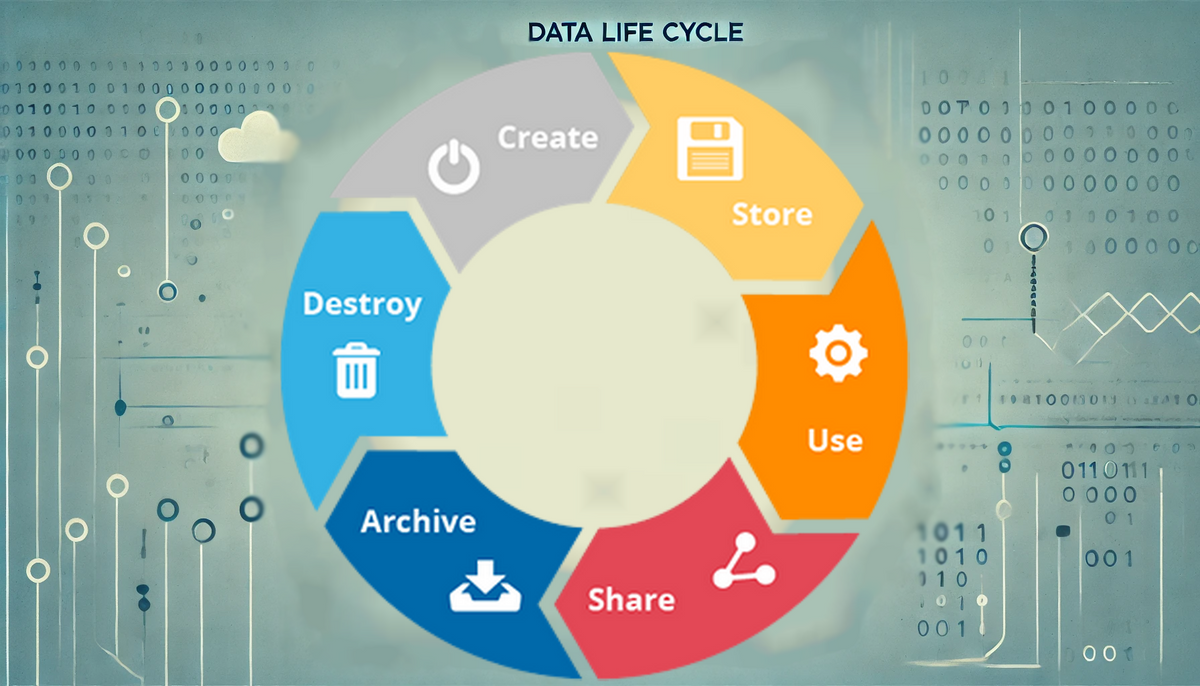

Ciclo de Vida de la Información

Fases del Ciclo de Vida de la Información

Existen seis fases principales en el ciclo de vida de la información:

- Creación: Generar nuevos datos, como documentos, correos electrónicos o registros académicos.

- Almacenamiento: Guardar de forma segura estos datos en formatos físicos (papel) o digitales (servidores, nubes, etc.).

- Uso: Acceder y utilizar la información para realizar actividades académicas o administrativas.

- Compartición: Distribuir los datos de manera segura a usuarios autorizados, como docentes, alumnos o personal administrativo.

- Archivo: Mover la información a un almacenamiento de largo plazo para mantener un registro histórico o para cumplir con obligaciones legales.

- Destrucción: Eliminar los datos de manera segura cuando ya no se necesiten, asegurándose de que no se puedan recuperar.

Cada una de estas etapas tiene sus propios riesgos y desafíos, por lo que es fundamental aplicar medidas de seguridad adecuadas en cada fase.

¿Por qué es importante proteger cada fase?

En un entorno académico, como una universidad, se manejan diferentes tipos de datos: desde trabajos de investigación hasta datos personales de los estudiantes. Si no se protege adecuadamente la información, podría haber consecuencias graves, como el robo de identidad, la pérdida de la propiedad intelectual o la violación de la privacidad.

Puntos Clave que Desarrollaremos

- Buenas prácticas para cada fase del ciclo de vida de la información.

- Categorización de la información según su sensibilidad.

- Medidas de protección y gestión de la información.

Proteger el Ciclo de Vida de la Información en la Universidad

1. Creación: Generación de Datos

- Establecer una clasificación de la información: Al crear nuevos documentos, correos o registros, clasifícalos según su sensibilidad (público, interno, confidencial). Esto te ayudará a aplicar las medidas de protección necesarias desde el inicio.

- Crear contraseñas seguras: Si los datos creados requieren protección adicional, asegúrate de usar contraseñas robustas que incluyan una combinación de letras, números y símbolos.

2. Almacenamiento: Guardar la Información

- Utilizar servicios de almacenamiento seguros: Usa solo sistemas autorizados por la universidad para almacenar información digital. Evita servicios externos no aprobados, como nubes gratuitas, para prevenir fugas de datos.

- Realizar copias de seguridad: Asegúrate de que los datos importantes cuenten con una copia de seguridad en ubicaciones separadas, como un servidor seguro o un almacenamiento en la nube autorizado.

3. Uso: Acceso y Manipulación de Datos

- Restringir el acceso: Asegúrate de que solo las personas autorizadas puedan acceder a la información sensible. No compartas tus credenciales y revisa regularmente los permisos de acceso.

- Actualizar las contraseñas periódicamente: Cambia las contraseñas cada cierto tiempo para reducir el riesgo de accesos no autorizados.

4. Compartición: Distribución de la Información

- Utilizar canales seguros: Cuando compartas información sensible, utiliza canales aprobados como correos cifrados o plataformas institucionales. Evita el uso de aplicaciones no seguras como WhatsApp para transmitir información confidencial.

- Verificar la identidad del receptor: Antes de enviar información sensible, asegúrate de que el destinatario sea la persona correcta. Un simple error de dirección de correo puede provocar una violación de datos.

5. Archivo: Almacenamiento a Largo Plazo

- Definir políticas de retención: La universidad debe contar con políticas claras sobre cuánto tiempo deben conservarse los datos. Por ejemplo, conservar documentos administrativos por cinco años o trabajos de investigación por diez años.

- Proteger los archivos de largo plazo: Asegúrate de que los datos archivados estén protegidos con contraseñas o cifrado si contienen información sensible.

6. Destrucción: Eliminación Segura de la Información

- Eliminar de manera segura: Al destruir información digital, utiliza herramientas de borrado seguro que impidan la recuperación de los datos. Para documentos físicos, utiliza trituradoras de papel para destruir información sensible.

- Documentar la destrucción: Si destruyes información crítica, documenta este proceso para llevar un control y cumplir con las normativas de protección de datos.

Clasificación de la Información en el Contexto Universitario

Para aplicar estas buenas prácticas, es fundamental clasificar la información correctamente. En el entorno académico, se pueden utilizar las siguientes categorías:

- Público: Información accesible a todos, como comunicados oficiales de la universidad.

- Interno: Información que solo puede compartirse dentro de la universidad, como directrices administrativas.

- Confidencial Básico: Datos que no requieren cifrado, pero deben protegerse, como notas de los alumnos.

- Confidencial Cifrado: Información que debe cifrarse, como datos personales o resultados de investigaciones.

- Restringido: Información altamente sensible con acceso limitado, como datos financieros o expedientes disciplinarios.

Conclusión

Proteger la información durante todo su ciclo de vida es esencial para prevenir pérdidas de datos y violaciones de seguridad. Al aplicar estas buenas prácticas en cada fase (creación, almacenamiento, uso, compartición, archivo y destrucción), garantizamos un entorno seguro para la comunidad universitaria. Te animamos a seguir implementando estas medidas y a compartir este conocimiento con tus compañeros y compañeras.

Recuerda que la seguridad de la información es responsabilidad de todos. ¡Sigamos aprendiendo y mejorando juntos!