Simulaciones de Phishing: Aprendizaje práctico sin culpabilizar

Las simulaciones de phishing no son un examen para “pillar” a nadie. Son un entrenamiento controlado para reforzar hábitos que, con prisas y multitarea, se pierden con facilidad: comprobar quién envía, a dónde lleva un enlace, qué pide exactamente el mensaje y qué canal conviene usar para confirmar.

Esto importa más que hace unos años. Hoy se pueden redactar correos sin fallos de ortografía y con un tono natural aunque no se conozca el idioma del destinatario. Incluso informes recientes describen campañas automatizadas con inteligencia artificial que logran tasas de clic muy superiores a los intentos “estándar”. En el Microsoft Digital Defense Report 2025 se cita que los correos de suplantación automatizados con IA alcanzaron un 54% de clics frente a un 12% en intentos habituales, y que esa automatización puede escalar el beneficio del atacante al multiplicar el alcance con poco coste.

En el entorno universitario el reto se amplifica: conviven alumnado, PDI y PAS; se manejan datos personales, investigación, gestión económica y docencia; y se trabaja desde muchos dispositivos (ordenador, móvil, tablet) y ubicaciones. Por eso no extraña que las universidades adopten campañas de simulación como parte de la concienciación. En la Universidad Pontificia Comillas se han realizado recientemente dos campañas de simulación dirigidas a alumnado y personal para reforzar comprobaciones básicas, como revisar la dirección real del remitente y analizar los enlaces antes de interactuar, incluso cuando el mensaje parece venir de alguien conocido.

Qué cambia para ti

Para el personal (empresa o universidad): los engaños ya no dependen de “correos mal escritos”. La señal suele estar en lo que el mensaje intenta provocar: urgencia, cambio de canal, salto de un proceso normal, petición de credenciales o de información sensible, o un enlace que te saca del entorno habitual. El objetivo de una simulación es que ese filtro salga casi automático, igual que mirar a ambos lados antes de cruzar.

Para el alumnado: los cebos se adaptan al calendario (matrícula, becas, movilidad, bibliotecas, herramientas docentes) y a servicios muy usados. El aprendizaje aquí es doble: proteger tu cuenta y no ser un puente hacia otras personas (compañeros, grupos, delegaciones) si te roban el acceso.

Para los equipos de TI/seguridad: la métrica útil no es solo “quién hace clic”, sino qué hábitos se consolidan: cuánta gente reporta, cuánto tarda, qué tipos de mensajes se confunden más, y qué controles técnicos conviene ajustar. El Verizon DBIR 2025 (Executive Summary) resume que el factor humano aparece en torno al 60% de las brechas analizadas; ese dato no convierte al usuario en “culpable”, pero sí explica por qué entrenar decisiones cotidianas tiene retorno.

Dato específico para educación: en el DBIR 2025 Executive Summary, el sector Educational Services recoge 1.075 incidentes y 851 con divulgación confirmada de datos, y sitúa System Intrusion, Miscellaneous Errors y Social Engineering como patrones que representan el 80% de las brechas del sector. Es el tipo de contexto que justifica campañas periódicas y bien diseñadas.

Cómo ocurre

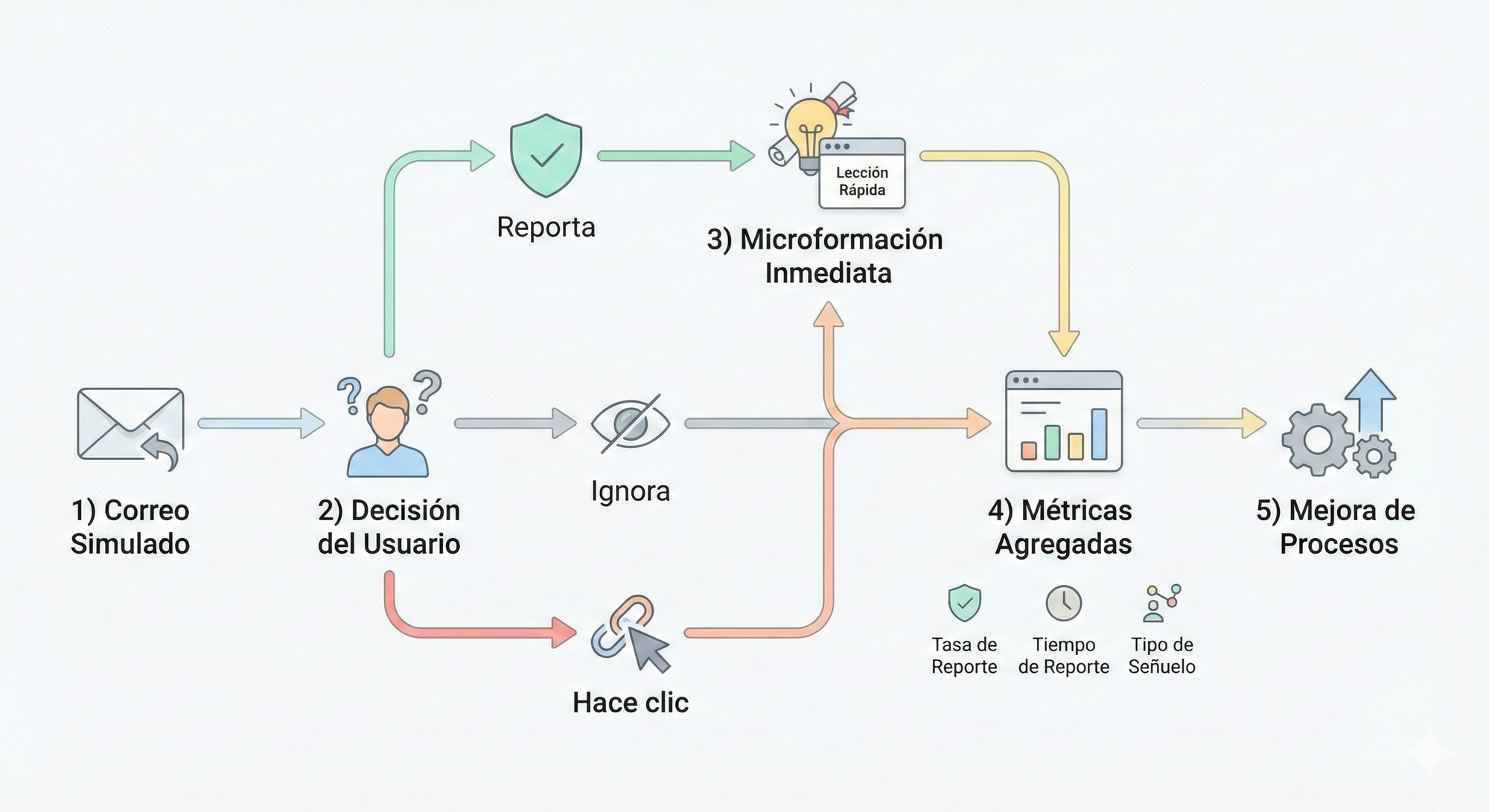

Una campaña de simulación bien planteada suele seguir un ciclo sencillo:

- Definición del objetivo: entrenar una conducta concreta (p. ej., identificar una suplantación de un servicio habitual, detectar un enlace camuflado, desconfiar de una petición de credenciales).

- Selección de colectivos: personal, alumnado o ambos; con escenarios coherentes para cada grupo (sin entrar en detalles sensibles ni usar asuntos que puedan generar angustia).

- Envío controlado: correos simulados que no descargan malware ni piden datos reales. El punto es observar la decisión, no “ganar” al usuario.

- Respuesta formativa inmediata: si alguien interactúa, se muestra un aviso claro con las señales que debía revisar y el porqué. Si alguien reporta, se refuerza el acierto.

- Análisis agregado: resultados por colectivos, tipos de señuelo y patrones; nunca como lista de “señalados”, sino como diagnóstico para mejorar.

- Mejora continua: ajustar formación, mensajes, procesos y controles técnicos en función de lo observado.

Una idea clave: la simulación funciona mejor cuando está integrada en una cultura de seguridad “practicable”. Si el proceso para verificar o reportar es lento, o si el usuario teme consecuencias, el aprendizaje se degrada.

También conviene ser transparentes con el enfoque: objetivo educativo, datos minimizados, resultados en agregado, y un canal fácil para resolver dudas. En España, además, estas iniciativas deben cuidarse desde la perspectiva de privacidad y proporcionalidad (sin convertir la concienciación en un sistema de control personal).

Riesgo por capas

Capa 1: lo que ve la persona

Un correo “normal”: un cambio de contraseña, una factura, un documento compartido, una supuesta incidencia, una solicitud del “equipo de soporte” o de un responsable. El texto es correcto, el diseño imita plantillas reales y el remitente muestra un nombre familiar. Si además llega en un momento de carga (cierre de notas, entrega de proyectos, cierre contable), la probabilidad de respuesta sube.

Capa 2: lo que pasa en sistemas

El objetivo suele ser uno de estos tres: credenciales (para entrar en correo o aplicaciones), sesión (robo de cookies/tokens en páginas falsas) o ejecución (adjuntos o enlaces que descargan ficheros). A partir de ahí, los atacantes pueden crear reglas en el buzón, suplantar conversaciones, pedir transferencias o “cazar” más cuentas con mensajes desde un remitente real.

Los informes recientes refuerzan esta visión por capas. ENISA, en su Threat Landscape 2025 (versión publicada en enero de 2026), sitúa el phishing como vector dominante de intrusión (60%) y señala que, a comienzos de 2025, las campañas apoyadas por IA representaban más del 80% de la actividad de ingeniería social observada. No es que “todo sea IA”, es que el volumen y la calidad media de la suplantación han subido.

Capa 3: cómo ayuda el STIC (y qué depende de ti)

Los servicios de TI y seguridad pueden filtrar, bloquear dominios, detectar patrones, avisar de campañas y responder a incidentes. Pero hay un tramo donde la decisión humana sigue contando: cuando un mensaje supera filtros o se apoya en confianza previa. Ahí, un reporte rápido reduce el impacto: permite alertar a otros, cortar enlaces, revisar accesos y, si hace falta, actuar sobre cuentas comprometidas.

Por eso una simulación bien enfocada no busca solo “bajar el clic”, sino subir el reporte y acelerar la respuesta.

¿Sirven las simulaciones?

Sí, pero el diseño importa;

Hay dos realidades que conviene sostener a la vez:

- La evidencia académica reciente es exigente: un estudio a gran escala en un entorno real (UC San Diego Health) evaluó formación anual obligatoria y formación “embebida” tras un clic en simulaciones, y describió efectos modestos en la reducción del fallo. La lectura práctica es que la formación puntual y poco atractiva tiene techo.

- Los programas de concienciación bien mantenidos muestran mejoras en datos operativos: por ejemplo, el informe de KnowBe4 2025 Phishing By Industry Benchmarking reporta una “línea base” de susceptibilidad (PPP) del 33,1% antes de formación, y una bajada hasta 4,1% tras 12 meses en su muestra (datos de un proveedor, útiles como referencia pero no equivalentes a un ensayo independiente).

Esta tensión no invalida las simulaciones; ayuda a enfocarlas. Si la campaña se limita a “enviar trampas” y sumar clics, se agotará. Si se integra con microaprendizaje, procesos claros de verificación y un canal de reporte simple, el valor crece: se entrena conducta y se gana velocidad para frenar campañas reales.

Además, el propio ecosistema muestra que las organizaciones están invirtiendo en esto: Proofpoint señalaba que sus clientes enviaron en 2024 más de 55.000 campañas de simulación, superando 212 millones de mensajes, un aumento del 16% respecto a 2023. No es un argumento “de autoridad”, pero sí indica una práctica extendida con aprendizaje acumulado.

Qué hacer hoy

- No confíes en el nombre que se muestra: el “Nombre Apellido” puede estar falsificado. La decisión buena empieza por mirar la dirección real y el dominio.

- Previsualiza los enlaces sin hacer clic: en ordenador, pasa el cursor; en móvil, mantén pulsado para ver la URL. Si el destino no coincide con lo que esperas, no sigas.

- Busca incoherencias, no solo faltas: horarios raros, un trámite que no toca, un “cambio de proceso” inesperado o una petición que rompe la rutina suelen ser más reveladores que la ortografía.

- No entregues información confidencial: ni personal ni de la organización. Si el correo pide datos “para verificar”, para “cerrar un ticket” o para “evitar una suspensión”, detente.

- No compartas credenciales, aunque te digan que debes confirmarlas: ningún servicio serio te pedirá usuario y contraseña por correo. Si tienes duda, entra por tu vía habitual (marcador, app oficial, URL tecleada).

- Desconfía de la urgencia o el tono amenazante: el miedo y la prisa son palancas habituales. Si te empuja a actuar “ya”, es motivo para verificar por otro canal.

- Verifica la firma y el contexto: una firma copiada no prueba nada. Comprueba si ese remitente usaría ese canal y esa petición en ese momento.

- No abras adjuntos inesperados: facturas, “información confidencial”, nóminas, sanciones o documentos “compartidos” sin previo aviso son una trampa frecuente. Si no lo esperabas, confirma antes.

- No te quedes con el remitente del encabezado: lo importante es la dirección real y, si es posible, el historial: ¿has recibido antes correos legítimos de ese dominio? ¿hay variaciones sutiles?

- Si la oferta es demasiado buena para ser verdad, probablemente lo sea: descuentos, premios, “reembolsos” o regalos suelen buscar datos o credenciales. En entornos universitarios, también aparecen como “becas” o “ayudas” sin canal oficial.

INCIBE lo resume de forma muy práctica: una de las mejores maneras de aprender a identificar este tipo de ataques es entrenar mediante campañas diseñadas para ello, sin poner en riesgo información confidencial. Ese enfoque ayuda a practicar con calma lo que, en un ataque real, llega con presión.

Cuándo pedir ayuda al STIC

- Si has hecho clic y, sobre todo, si has introducido usuario y contraseña en una página a la que llegaste desde un correo.

- Si has abierto un fichero adjunto que no esperabas y tu ordenador empieza a comportarse de forma extra (ventanas, lentitud, cierres, avisos).

- Si has reportado un correo y sospechas que puede estar circulando a más personas (mismo asunto, misma plantilla, mismo enlace).

- Si alguien te pide una acción sensible (transferencias, cambios de cuenta bancaria, envío de listados, acceso a carpetas) y el canal o el tono no encajan.

- Si ves una suplantación de un servicio institucional (inicio de sesión, renovación de contraseña, plataforma docente) o de un proveedor habitual.

Pedir ayuda pronto suele ahorrar tiempo: permite cortar la cadena antes de que el atacante use tu cuenta para rebotar hacia otros.